Quer apoiar meu projeto de divulgação de noticias?

Agora é possivel Veja a noticia completa em: https://thehackernews.com/2023/04/new-rilide-malware-targeting-chromium.html

Fonte: https://thehackernews.com

Achou esse artigo interessante? Siga canalfsociety em

Instagram,

Facebook,

Telegram,

Twitter,

App Boletim Tec e

App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos. #samirnews #samir #news #boletimtec #novo #malware #rilide #direcionado #a #navegadores #baseados #em #chromium #para #roubar #criptomoedas

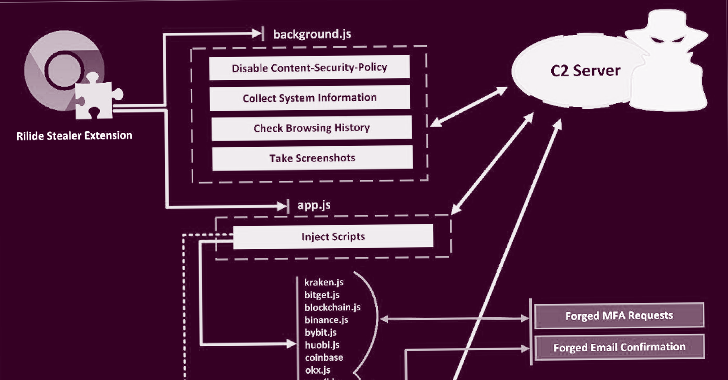

Os navegadores da Web baseados em Chromium são o alvo de um novo malware chamado Rilide, que se disfarça como uma extensão aparentemente legítima para coletar dados confidenciais e desviar criptomoedas.

"O malware Rilide está disfarçado como uma extensão legítima do Google Drive e permite que os agentes de ameaças realizem um amplo espectro de atividades maliciosas, incluindo monitoramento

histórico de navegação, captura de tela e injeção de scripts maliciosos para retirar fundos de várias exchanges de criptomoedas", disse a Trustwave SpiderLabs Research em um relatório compartilhado com o The Hacker News.

Além do mais, o malware ladrão pode exibir diálogos forjados para enganar os usuários a inserir um código de autenticação de dois fatores para retirar ativos digitais.

A Trustwave disse que identificou duas campanhas diferentes envolvendo o Ekipa RAT e o Aurora Stealer que levaram à instalação da extensão maliciosa do navegador.

(adsbygoogle = window.adsbygoogle || []).push({});

Enquanto o Ekipa RAT é distribuído por meio de arquivos do Microsoft Publisher armadilhados, o Google Ads desonesto atua como o vetor de entrega do Aurora Stealer – uma técnica que se tornou cada vez mais comum nos últimos meses.

Ambas as cadeias de ataque facilitam a execução de um carregador baseado em Rust que, por sua vez, modifica o arquivo de atalho LNK do navegador e faz uso da opção de linha de comando "--load-extension" para iniciar o complemento.

As origens exatas do Rilide são desconhecidas, mas a Trustwave disse que conseguiu encontrar uma postagem em um fórum clandestino feita em março de 2022 por um ator de ameaça anunciando a venda de um botnet com funcionalidades semelhantes.

Desde então, uma parte do código-fonte do malware chegou aos fóruns após o que parece ser uma disputa de pagamento não resolvida.

THN WEBINARTorne-se um profissional de resposta a incidentes!Desvende os segredos para uma resposta a incidentes à prova de balas – Domine o processo de 6 fases com Asaf Perlman, líder de RI da Cynet!Não perca – reserve seu lugar!

Um recurso notável implementado no código-fonte vazado é a capacidade de trocar endereços de carteira de criptomoeda na área de transferência por um endereço controlado por ator codificado na amostra.

Além disso, um endereço de comando e controle (C2) especificado no código Rilide tornou possível identificar vários repositórios GitHub pertencentes a um usuário chamado gulantin que contém carregadores para a extensão.

"O ladrão Rilide é um excelente exemplo da crescente sofisticação das extensões de navegador maliciosas e dos perigos que representam", concluiu a Trustwave.

“Embora a futura aplicação do manifesto v3 possa tornar mais desafiadora a operação dos agentes de ameaças, é improvável que resolva o problema completamente, pois a maioria das funcionalidades alavancadas pelo Rilide ainda estará disponível”.

Postar um comentário