Detectado malware evasivo em dispositivos IoT usando emanações eletromagnéticas

Pesquisadores de cibersegurança propuseram uma nova abordagem que aproveita as emanações do campo eletromagnético dos dispositivos da Internet das Coisas (IoT) como um canal secundário para coletar conhecimento preciso sobre os diferentes tipos de malware que visam os sistemas incorporados, mesmo em cenários onde técnicas de ofuscação foram aplicadas para dificultar a análise.

Com a rápida adoção de dispositivos IoT apresentando uma superfície de ataque atraente para os agentes de ameaças, em parte devido ao fato de serem equipados com maior poder de processamento e capazes de executar sistemas operacionais totalmente funcionais, as pesquisas mais recentes têm como objetivo melhorar a análise de malware para mitigar potenciais riscos de segurança.

As descobertas foram apresentadas por um grupo de acadêmicos do Instituto de Pesquisa de Ciência da Computação e Sistemas Aleatórios (IRISA) na Conferência Anual de Aplicativos de Segurança de Computadores ( ACSAC ) realizada no mês passado.

"A emanação [eletromagnética] medida a partir do dispositivo é praticamente indetectável pelo malware", disseram os pesquisadores em um artigo. "Portanto, as técnicas de evasão de malware não podem ser aplicadas diretamente, ao contrário do monitoramento dinâmico de software. Além disso, uma vez que um malware não tem controle no nível de hardware externo, um sistema de proteção baseado em recursos de hardware não pode ser retirado, mesmo se o malware possuir o privilégio máximo na máquina. "

O objetivo é aproveitar as informações do canal lateral para detectar anomalias nas emanações quando elas se desviam dos padrões observados anteriormente e disparar um alerta quando um comportamento suspeito emulando o malware é registrado em comparação com o estado normal do sistema.

Isso não requer apenas modificações nos dispositivos alvo, a estrutura desenvolvida no estudo permite a detecção e classificação de malware furtivo, como rootkits no nível do kernel, ransomware e botnets de negação de serviço (DDoS) distribuídos como Mirai, contando variantes invisíveis.

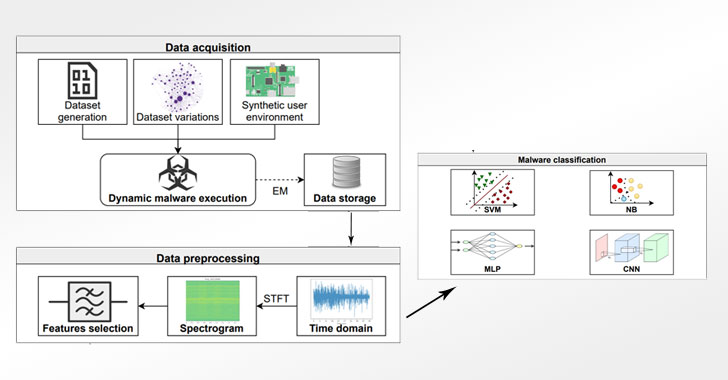

Ocorrendo em três fases, a abordagem do canal lateral envolve medir emanações eletromagnéticas ao executar 30 binários de malware diferentes, bem como realizar vídeo benigno, música, imagem e atividades relacionadas à câmera para treinar um modelo de rede neural convolucional ( CNN ) para classificar reais amostras de malware do mundo. Especificamente, a estrutura recebe como entrada um executável e produz seu rótulo de malware, contando apenas com as informações do canal lateral.

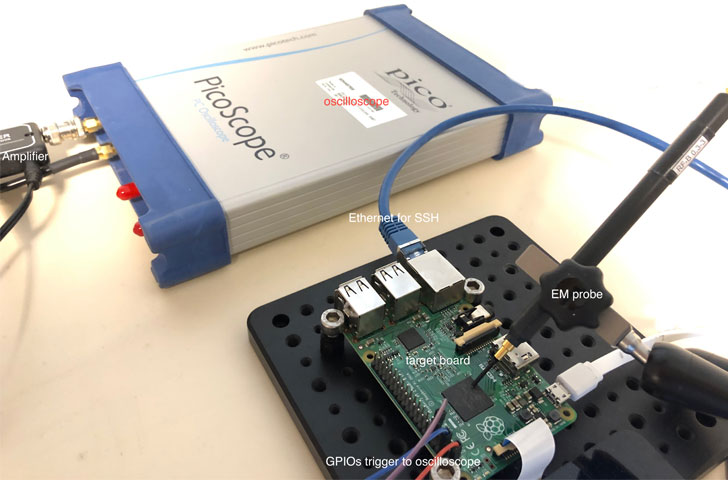

Em uma configuração experimental , os pesquisadores optaram por um Raspberry Pi 2B como dispositivo alvo com processador ARM Cortex A7 de 900 MHz quad-core e 1 GB de memória, com os sinais eletromagnéticos adquiridos e amplificados usando uma combinação de um osciloscópio e um BNC PA 303 pré-amplificador, prevendo efetivamente os três tipos de malware e suas famílias associadas com uma precisão de 99,82% e 99,61%.

"[B] y usando modelos de rede neural simples, é possível obter informações consideráveis sobre o estado de um dispositivo monitorado, observando apenas suas emanações [eletromagnéticas]", concluíram os pesquisadores. "Nosso sistema é robusto contra várias transformações / ofuscação de código, incluindo inserção aleatória de lixo, empacotamento e virtualização, mesmo quando a transformação anteriormente não era conhecida pelo sistema."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://thehackernews.com

Postar um comentário