Nove roteadores WiFi usados por milhões eram vulneráveis a 226 falhas

Os pesquisadores de segurança analisaram nove roteadores WiFi populares e encontraram um total de 226 vulnerabilidades potenciais neles, mesmo quando rodando o firmware mais recente.

Os roteadores testados são feitos pela Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology e Linksys e são usados por milhões de pessoas.

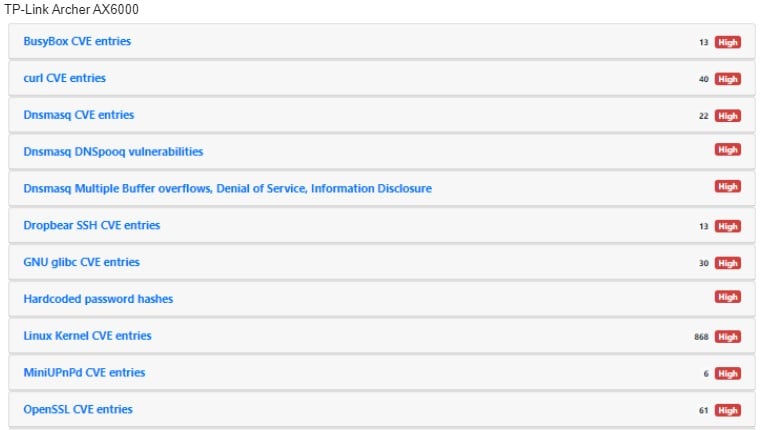

Os protagonistas em número de vulnerabilidades são o TP-Link Archer AX6000, com 32 falhas, e o Synology RT-2600ac, que possui 30 bugs de segurança.

Fonte: IoT Inspector

O processo de teste

Os pesquisadores do IoT Inspector realizaram os testes de segurança em colaboração com a revista CHIP, com foco em modelos usados principalmente por pequenas empresas e usuários domésticos.

"Para a avaliação do roteador do Chip, os fornecedores forneceram os modelos atuais, que foram atualizados para a versão de firmware mais recente", disse Florian Lukavsky, CTO e fundador do IoT Inspector, à BleepingComputer por e-mail.

"As versões do firmware foram analisadas automaticamente pelo IoT Inspector e verificadas quanto a mais de 5.000 CVEs e outros problemas de segurança."

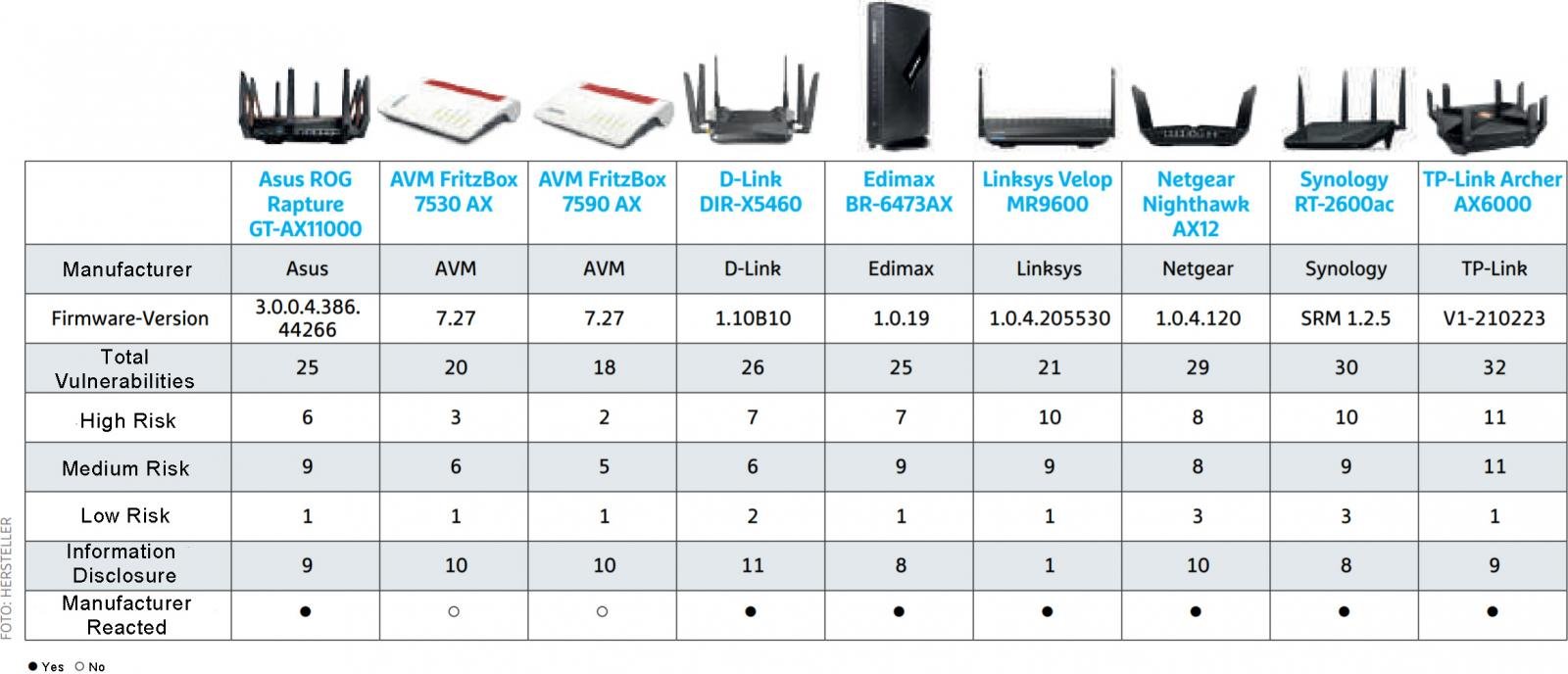

Suas descobertas mostraram que muitos dos roteadores ainda estavam vulneráveis a vulnerabilidades divulgadas publicamente, mesmo quando usando o firmware mais recente, conforme ilustrado na tabela abaixo.

Fonte: CHIP

coluna à esquerda traduzida por BleepingComputer

Embora nem todas as falhas tenham o mesmo risco, a equipe encontrou alguns problemas comuns que afetaram a maioria dos modelos testados:

- Kernel Linux desatualizado no firmware

- Funções multimídia e VPN desatualizadas

- Dependência excessiva de versões mais antigas do BusyBox

- Uso de senhas padrão fracas como "admin"

- Presença de credenciais codificadas em formato de texto simples

Jan Wendenburg, CEO do IoT Inspector, observou que uma das maneiras mais importantes de proteger um roteador é alterar a senha padrão ao configurar o dispositivo pela primeira vez.

"Alterar as senhas no primeiro uso e habilitar a função de atualização automática deve ser uma prática padrão em todos os dispositivos IoT, seja o dispositivo usado em casa ou em uma rede corporativa." explicou Wendenburg.

"O maior perigo, além das vulnerabilidades introduzidas pelos fabricantes, é usar um dispositivo IoT de acordo com o lema 'plug, play e esqueça'."

Extraindo uma chave de criptografia

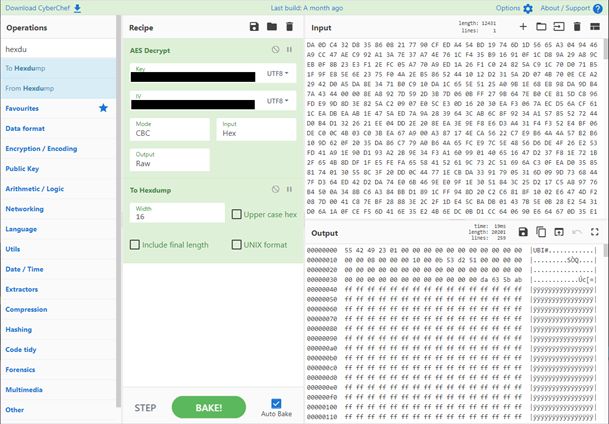

Os pesquisadores não publicaram muitos detalhes técnicos sobre suas descobertas, exceto por um caso relacionado à extração da chave de criptografia para imagens de firmware do roteador D-Link.

A equipe encontrou uma maneira de obter privilégios locais em um D-Link DIR-X1560 e obter acesso ao shell por meio da interface de depuração física UART.

Em seguida, eles despejaram todo o sistema de arquivos usando comandos BusyBox embutidos e, em seguida, localizaram o binário responsável pela rotina de descriptografia.

Ao analisar as variáveis e funções correspondentes, os pesquisadores finalmente extraíram a chave AES usada para a criptografia do firmware.

Fonte: IoT Inspector

Usando essa chave, um agente de ameaça pode enviar atualizações de imagem de firmware maliciosas para passar nas verificações de verificação do dispositivo, potencialmente plantando malware no roteador.

Esses problemas podem ser resolvidos com criptografia de disco completo que protege as imagens armazenadas localmente, mas essa prática não é comum.

Os fabricantes responderam rapidamente

Todos os fabricantes afetados responderam às descobertas dos pesquisadores e lançaram patches de firmware.

O autor do CHIP, Jörg Geiger, comentou que os fornecedores de roteadores trataram da maioria das falhas de segurança identificadas pelo grupo de trabalho, mas não todas.

Os pesquisadores disseram ao Bleeping Computer que as falhas não corrigidas são, em sua maioria, vulnerabilidades de menor importância. No entanto, eles esclareceram que nenhum teste de acompanhamento foi feito para confirmar se as atualizações de segurança corrigiram os problemas relatados.

As respostas do fornecedor ao CHIP (traduzido) foram as seguintes:

- Asus : A Asus examinou cada ponto da análise e nos apresentou uma resposta detalhada. A Asus corrigiu a versão desatualizada do BusyBox, e também há atualizações para o “curl” e o servidor web. O apontou que os problemas de senha eram arquivos temporários que o processo remove quando é encerrado. Eles não representam um risco.

- D-Link : A D-Link nos agradeceu brevemente pelas informações e publicou uma atualização de firmware que corrige os problemas mencionados.

- Edimax : A Edimax não parece ter investido muito tempo para verificar os problemas, mas no final houve uma atualização de firmware que corrigiu algumas das lacunas.

- Linksys : a Linksys tomou posição sobre todas as questões classificadas como "alta" e "média". As senhas padrão serão evitadas no futuro; há uma atualização de firmware para os problemas restantes.

- Netgear : Na Netgear, eles trabalharam muito e analisaram de perto todos os problemas. A Netgear vê alguns dos problemas "altos" como menos problemáticos. Existem atualizações para DNSmasq e iPerf, outros problemas relatados devem ser observados primeiro.

- Synology : Synology está resolvendo os problemas que mencionamos com uma grande atualização do kernel do Linux. BusyBox e PHP serão atualizados para novas versões e Synology irá limpar os certificados em breve. A propósito, não apenas os roteadores se beneficiam disso, mas também outros dispositivos Synology.

- TP-Link : Com atualizações do BusyBox, CURL e DNSmasq, o TP-Link elimina muitos problemas. Não há novo kernel, mas planejam mais de 50 correções para o sistema operacional

Se você estiver usando qualquer um dos modelos mencionados no relatório, é aconselhável aplicar as atualizações de segurança disponíveis, habilitar "atualizações automáticas" e alterar a senha padrão para uma que seja única e forte.

Além disso, você deve desabilitar o acesso remoto, as funções UPnP (Universal Plug and Play) e WPS (WiFi Protected Setup) se não estiver usando-as ativamente.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://www.bleepingcomputer.com/

Postar um comentário