Hackers usam exploit interno do Zoho ServiceDesk para descartar webshells

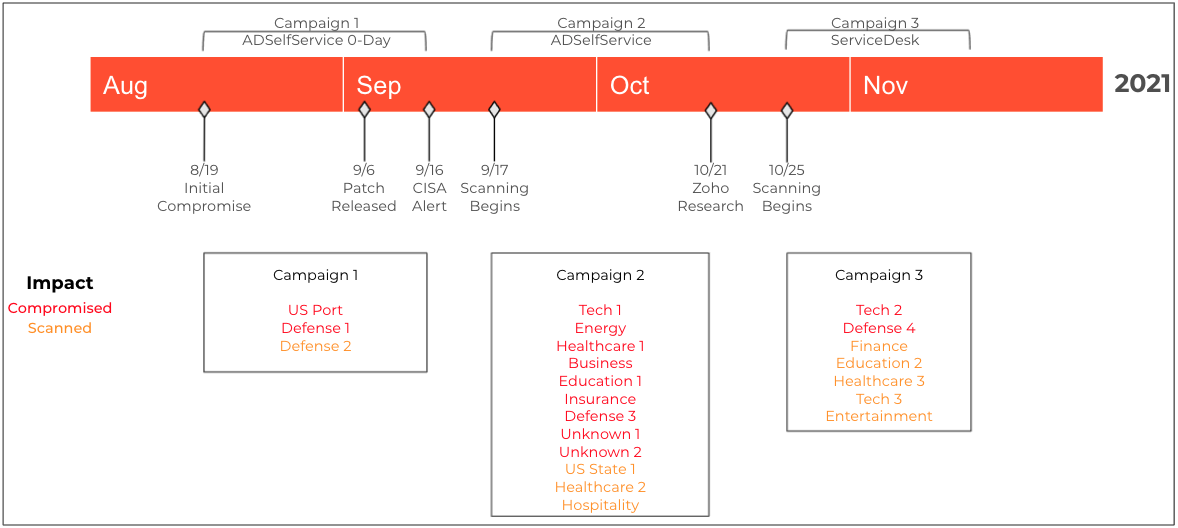

Um grupo de ameaça persistente avançada (APT) que estava explorando uma falha no software Zoho ManageEngine ADSelfService Plus mudou para alavancar uma vulnerabilidade diferente em outro produto Zoho.

O ator foi visto explorando um problema de execução remota de código não autenticado no Zoho ServiceDesk Plus versões 11305 e anteriores, atualmente rastreado como CVE-2021-44077 .

Fonte: Unidade 42

Zoho corrigiu a falha do RCE em 16 de setembro de 2021 e em 22 de novembro de 2021, a empresa publicou um comunicado de segurança para alertar os clientes sobre a exploração ativa. Os usuários demoravam para atualizar e permaneceram vulneráveis a ataques.

De acordo com um relatório da Unidade42 da Palo Alto Networks, não há exploit de prova de conceito público para CVE-2021-44077, o que sugere que o grupo APT que o aproveitou desenvolveu o próprio código de exploit e está usando-o exclusivamente por enquanto.

Explorando o RCE para descartar o webshell 'Godzilla'

Os atores exploram a falha enviando duas solicitações à API REST, uma para fazer upload de um executável (msiexec.exe) e outra para iniciar a carga útil.

Este processo é feito remotamente e não requer autenticação para o servidor ServiceDesk vulnerável.

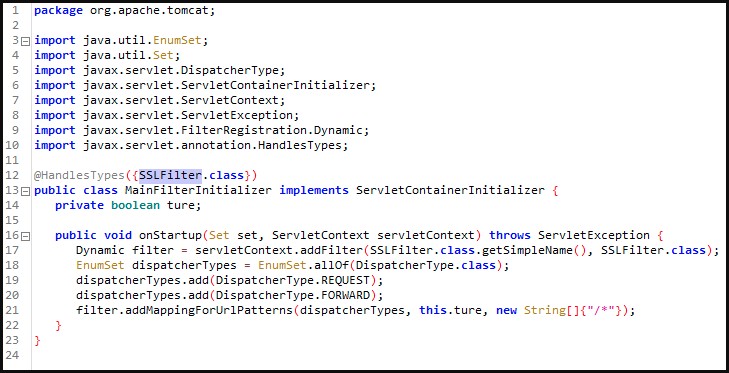

Quando o ServiceDesk executa a carga útil, um mutex é criado e um módulo Java codificado é gravado em “../lib/tomcat/tomcat-postgres.jar,” uma variante do webshell 'Godzilla' que é carregado no ServiceDesk após matar 'java .exe 'e reiniciando o processo.

De acordo com os pesquisadores, o ator usou a mesma chave secreta do webshell vista na campanha ADSelfService Plus, mas desta vez ela é instalada como um filtro de servlet Java Apache Tomcat.

Fonte: Unidade 42

“O fato de este Godzilla webshell ser instalado como um filtro significa que não há uma URL específica para a qual o ator enviará suas solicitações ao interagir com o webshell e o filtro Godzilla webshell também pode contornar um filtro de segurança que está presente no ServiceDesk Plus para parar o acesso aos arquivos do webshell ”- lê a análise da Unit42

“Parece que o agente da ameaça aproveitou o código disponível publicamente chamado tomcat-backdoor para construir o filtro e então adicionou um Godzilla webshell modificado a ele”, observam os pesquisadores.

A Palo Alto Networks viu evidências que podem conectar esses ataques ao grupo chinês APT27 (Emissary Panda), que já implantou Godzilla contra alvos de alto perfil, mas as pistas são insuficientes para uma atribuição clara.

As organizações são fortemente recomendadas a corrigir seu software Zoho o mais rápido possível e revisar todos os arquivos criados nos diretórios do ServiceDesk Plus desde o início de outubro de 2021.

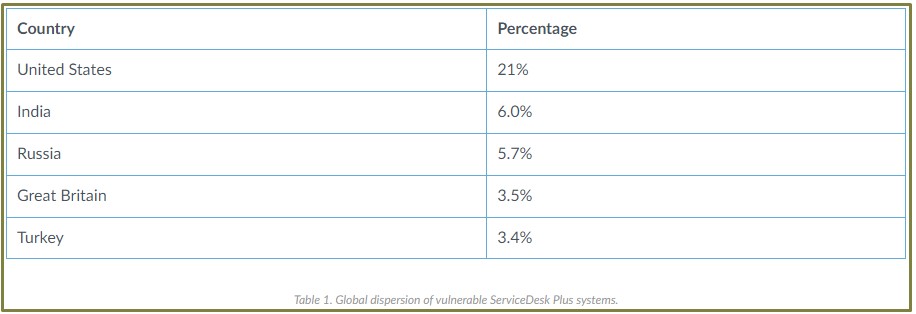

Fonte: Unidade 42

No momento, as varreduras de rede revelam mais de 600 sistemas vulneráveis nos Estados Unidos e outros 2.100 na Índia, Rússia, Grã-Bretanha, Turquia e outros.

Muitas dessas implantações vulneráveis são encontradas em sistemas governamentais, universidades, organizações de saúde e outras entidades críticas.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://www.bleepingcomputer.com/

Postar um comentário