Laptops Lenovo vulneráveis a bug que permitem privilégios de administrador

Laptops Lenovo, incluindo modelos ThinkPad e Yoga, são vulneráveis a um bug de elevação de privilégio no serviço ImControllerService, permitindo que invasores executem comandos com privilégios de administrador.

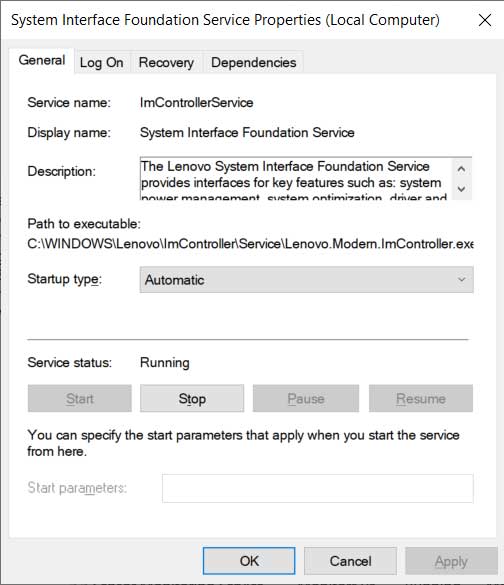

As falhas são rastreadas como CVE-2021-3922 e CVE-2021-3969 e afetam o componente ImControllerService de todas as versões do Lenovo System Interface Foundation abaixo de 1.1.20.3. Ao visualizar a tela de serviços do Windows, este serviço tem o nome de exibição "Serviço System Interface Foundation".

O serviço específico é um componente do Lenovo System Interface Foundation, que ajuda os dispositivos Lenovo a se comunicarem com aplicativos universais como Lenovo Companion, Lenovo Settings e Lenovo ID. O serviço é pré-instalado por padrão em vários modelos Lenovo, incluindo dispositivos Yoga e ThinkPad.

"O Lenovo System Interface Foundation Service fornece interfaces para recursos-chave, como: gerenciamento de energia do sistema, otimização do sistema, atualizações de driver e aplicativo e configurações do sistema para aplicativos Lenovo, incluindo Lenovo Companion, Lenovo Settings e Lenovo ID", lê-se na descrição do Windows serviço.

"Se você desativar este serviço, os aplicativos da Lenovo não funcionarão corretamente."

A descoberta das vulnerabilidades foi trabalho de pesquisadores do NCC Group, que relataram suas descobertas à Lenovo em 29 de outubro de 2021.

O fabricante do computador lançou as atualizações de segurança em 17 de novembro de 2021, enquanto o comunicado relevante foi publicado em 14 de dezembro de 2021.

Componente de sistema vulnerável

Como o ImController precisa buscar e instalar arquivos dos servidores Lenovo, executar processos filhos e realizar configuração do sistema e tarefas de manutenção, ele é executado com privilégios de SISTEMA.

Os privilégios do SISTEMA são os direitos de usuário mais altos disponíveis no Windows e permitem que alguém execute quase qualquer comando no sistema operacional. Essencialmente, se um usuário obtém privilégios de SISTEMA no Windows, ele obtém controle completo sobre o sistema para instalar malware, adicionar usuários ou alterar quase todas as configurações do sistema.

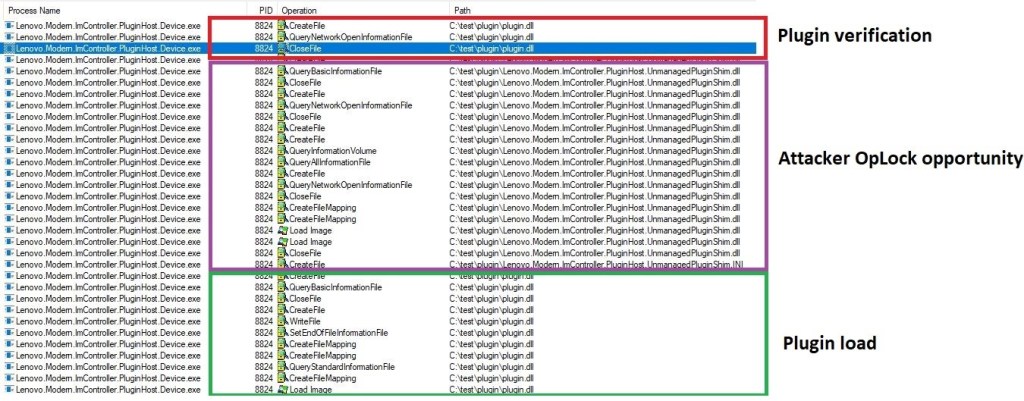

Este serviço do Windows irá gerar mais processos filho, que abrirão servidores de pipe nomeado que o serviço ImController usou para se comunicar com o processo filho. Quando o ImController precisa de um desses serviços para executar um comando, ele se conecta ao canal nomeado e emite comandos serializados em XML que devem ser executados.

Infelizmente, o serviço não lida com as comunicações entre processos filho com privilégios de forma segura e falha ao validar a origem dos comandos serializados XML. Isso significa que qualquer outro processo, mesmo os mal-intencionados, pode se conectar ao processo filho para emitir seus próprios comandos.

Como tal, um invasor aproveitando esta lacuna de segurança pode enviar uma instrução para carregar um 'plugin' de um local arbitrário no sistema de arquivos.

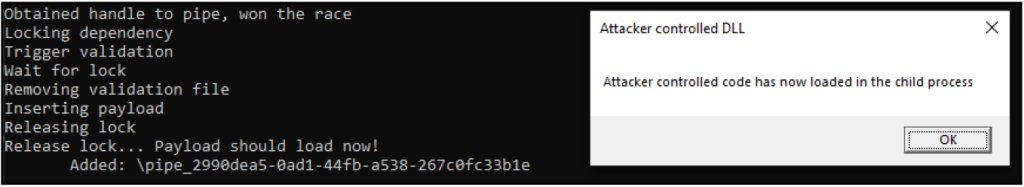

"A primeira vulnerabilidade é uma condição de corrida entre um invasor e o processo pai conectando-se ao canal nomeado do processo filho", explica NCC Group

"Um invasor usando rotinas de sincronização de sistema de arquivos de alto desempenho pode ganhar a corrida com segurança com o processo pai para se conectar ao pipe nomeado."

Os pesquisadores sublinham que seu código de prova de conceito nunca falhou ao se conectar ao pipe nomeado antes que o serviço pai pudesse fazê-lo, o que significa que o exploit é muito confiável.

Fonte: NCC Group

A segunda falha é a vulnerabilidade do tempo de verificação até o tempo de uso (TOCTOU), que permite a um invasor paralisar o processo de carregamento de um plug-in ImControllerService validado e substituí-lo por uma DLL de sua escolha.

Depois que o bloqueio é liberado e o procedimento de carregamento continua, a DLL é executada, levando ao aumento de privilégios.

Fonte: NCC Group

Atualizar é a única solução

Todos os usuários do Windows com laptops ou desktops Lenovo executando o ImController versão 1.1.20.2 ou anterior são aconselhados a atualizar para a versão mais recente disponível (1.1.20.3).

Para determinar qual versão você está executando, siga estas etapas:

- Abra o Explorador de Arquivos e navegue até C: \ Windows \ Lenovo \ ImController \ PluginHost \ .

- Clique com o botão direito em Lenovo.Modern.ImController.PluginHost.exe e selecione Propriedades .

- Clique na guia Detalhes .

- Leia a versão do arquivo.

Remover o componente ImController, ou Lenovo System Interface Foundation, do seu dispositivo não é oficialmente recomendado porque pode afetar algumas funções do seu dispositivo, mesmo que não seja considerado essencial.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://www.bleepingcomputer.com

Postar um comentário