1,6 milhões de sites WordPress sob ataque cibernético com mais de 16.000 endereços IP

Cerca de 1,6 milhão de sites WordPress foram alvos de uma campanha ativa de ataque em grande escala originada de 16.000 endereços IP, explorando fraquezas em quatro plug-ins e 15 temas do Epsilon Framework.

A empresa de segurança WordPress Wordfence, que revelou detalhes dos ataques, disse na quinta-feira que detectou e bloqueou mais de 13,7 milhões de ataques direcionados aos plug-ins e temas em um período de 36 horas com o objetivo de tomar o controle dos sites e realizar ações maliciosas.

Os plug-ins em questão são Kiwi Social Share (<= 2.0.10), WordPress Automatic (<= 3.53.2), Pinterest Automático (<= 4.14.3) e PublishPress Capabilities (<= 2.3), alguns dos quais foram patcheado datando de novembro de 2018. Os temas afetados do Epsilon Framework e suas versões correspondentes são os seguintes -

- Activello (<= 1.4.1)

- Afluente (<1.1.0)

- Allegiant (<= 1.2.5)

- Antreas (<= 1.0.6)

- Bonkers (<= 1.0.5)

- Brilliance (<= 1.2.9)

- Illdy (<= 2.1.6)

- MedZone Lite (<= 1.2.5)

- NatureMag Lite (nenhum patch conhecido disponível)

- NewsMag (<= 2.4.1)

- Jornal X (<= 1.3.1)

- Pixova Lite (<= 2.0.6)

- Regina Lite (<= 2.0.5)

- Bem torneado (<= 1.2.8)

- Transcender (<= 1.1.9)

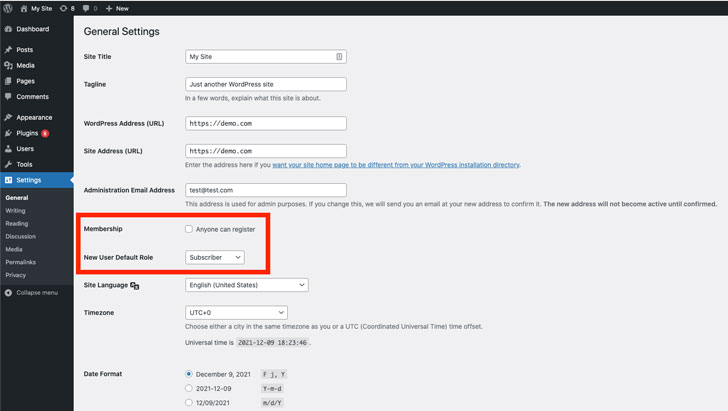

A maioria dos ataques observados pelo Wordfence envolvem o adversário atualizando a opção "users_can_register" (ou seja, qualquer um pode se registrar) para habilitada e definindo a configuração "default_role" (ou seja, a função padrão dos usuários que se registram no blog) para o administrador, assim permitindo que um adversário se registre nos sites vulneráveis como administrador e assuma o controle.

Além do mais, as invasões são disse ter cravado somente após 08 de dezembro, indicando que "a vulnerabilidade recentemente corrigida no Capacidades PublishPress pode ter acendido atacantes para atingir várias vulnerabilidades arbitrária Update Options, como parte de uma campanha massiva" de Wordfence Chloe Chamberland disse .

À luz da exploração ativa, os proprietários de sites WordPress executando qualquer um dos plug-ins ou temas mencionados acima são recomendados para aplicar as correções mais recentes para mitigar a ameaça.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte:https://thehackernews.com

Postar um comentário