Hackers roubam credenciais do Microsoft Exchange usando o módulo IIS

Os agentes da ameaça estão instalando um módulo de servidor da Web IIS malicioso chamado 'Owowa' nos servidores Microsoft Exchange Outlook Web Access para roubar credenciais e executar comandos no servidor remotamente.

O desenvolvimento do Owowa provavelmente começou no final de 2020 com base em dados de compilação e quando foi carregado para o serviço de varredura de malware VirtusTotal.

Com base nos dados de telemetria da Kaspersky, a amostra mais recente em circulação é de abril de 2021, visando servidores na Malásia, Mongólia, Indonésia e Filipinas.

Esses sistemas pertencem a organizações governamentais, empresas de transporte público e outras entidades essenciais.

Kaspersky sublinha que os alvos de 'Owowa' não se limitam ao sudeste da Ásia e também viram sinais de infecções na Europa.

.png)

Fonte: Kaspersky

Uma porta dos fundos incomum

Os servidores Microsoft Exchange são comumente direcionados com shells da web que permitem que os agentes de ameaças executem comandos remotamente em um servidor e geralmente são o foco dos defensores.

Dessa forma, usar um módulo IIS como backdoor é uma excelente maneira de permanecer escondido. Os atores podem enviar solicitações de autenticação aparentemente inócuas ao OWA, evitando também as regras de monitoramento de rede padrão.

"Módulos IIS não são um formato comum para backdoors, especialmente quando comparados às ameaças típicas de aplicativos da web, como shells da web, e podem, portanto, ser facilmente perdidos durante os esforços de monitoramento de arquivo padrão." explica o relatório da Kaspersky.

Além disso, o implante persiste mesmo após a atualização do software Exchange, de modo que a infecção precisa ocorrer apenas uma vez.

A Kaspersky comenta que o ator pode contar com as falhas do ProxyLogon para comprometer o servidor, o que continua sendo um problema mesmo depois de ter sido corrigido nove meses atrás.

No entanto, os atores não fizeram um trabalho perfeito com o desenvolvimento de Owowa, deixando de ocultar os caminhos do PDB no executável do malware e causando falhas no servidor em alguns casos.

Capacidades poderosas

Owowa visa especificamente aplicativos OWA de servidores Exchange e é projetado para registrar as credenciais de usuários que se autenticam com êxito na página de login do OWA.

O sucesso do login é validado automaticamente monitorando o aplicativo OWA para gerar um token de autenticação.

Fonte: Kaspersky

Se isso acontecer, Owowa armazena o nome de usuário, senha, endereço IP do usuário e o carimbo de data / hora atual e criptografa os dados usando RSA.

O ator pode então coletar os dados roubados enviando manualmente um comando para o módulo malicioso.

Comandos remotos também podem ser usados para executar o PowerShell no endpoint comprometido, abrindo caminho para uma variedade de possibilidades de ataque.

"Os cibercriminosos só precisam acessar a página de login do OWA de um servidor comprometido para inserir comandos especialmente criados nos campos de nome de usuário e senha", explica Kaspersky.

“Esta é uma opção eficiente para os invasores ganharem uma posição forte nas redes direcionadas, persistindo dentro de um servidor Exchange.”

Detectar e remover o módulo IIS

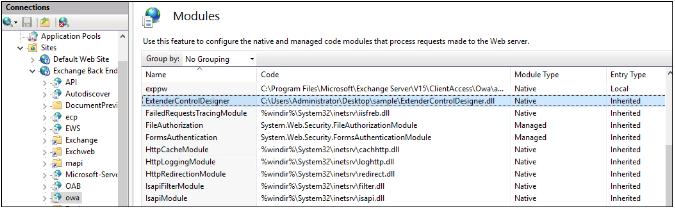

Os administradores podem usar o comando 'appcmd.exe' ou a ferramenta de configuração do IIS para obter uma lista de todos os módulos carregados em um servidor IIS.

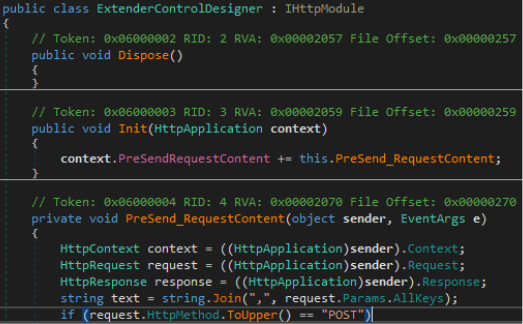

Nos casos vistos pelos pesquisadores, o módulo malicioso usa o nome "ExtenderControlDesigner", conforme mostrado a seguir.

Fonte: Kaspersky

Embora os pesquisadores tenham sido levados a uma conta no fórum de hackers RaidForums durante a investigação, a atribuição continua fraca e geralmente não há associações com atores conhecidos.

Além disso, o descuido no desenvolvimento do módulo é um sinal de um ator pouco sofisticado que não corresponde ao escopo da segmentação, incluindo entidades governamentais.

Em resumo, este é outro lembrete da importância de verificar seus módulos IIS regularmente, procurando por sinais de movimento lateral em sua rede e mantendo seus escudos de segurança de endpoint ativados.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário