Novas campanhas de malvertising espalhando backdoors e extensões maliciosas do Chrome

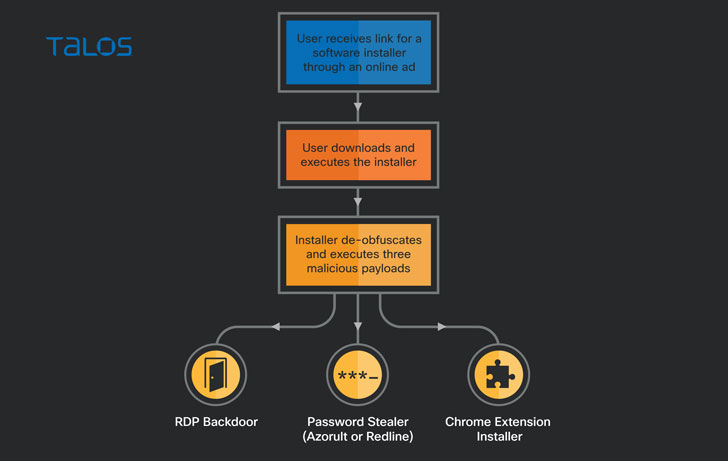

Uma série de campanhas maliciosas tem aproveitado instaladores falsos de aplicativos e jogos populares como Viber, WeChat, NoxPlayer e Battlefield como uma isca para enganar os usuários e faze-los baixar um novo backdoor e uma extensão maliciosa não documentada do Google Chrome com o objetivo de roubar credenciais e dados armazenados nos sistemas comprometidos, bem como manutenção de acesso remoto persistente.

O Cisco Talos atribuiu as cargas de malware a um ator desconhecido que atende pelo pseudônimo de " magnat " , observando que "essas duas famílias foram sujeitas a constante desenvolvimento e aprimoramento por seus autores".

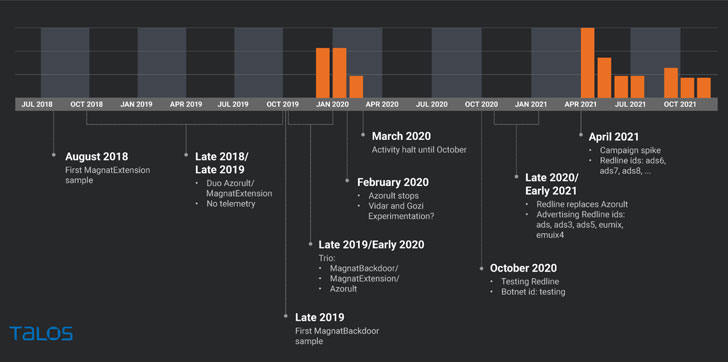

Acredita-se que os ataques tenham começado no final de 2018, com atividade intermitente observada no final de 2019 e no início de 2020, seguido por novos picos desde abril de 2021, enquanto destacando principalmente usuários no Canadá, seguido pelos EUA, Austrália, Itália, Espanha e Noruega.

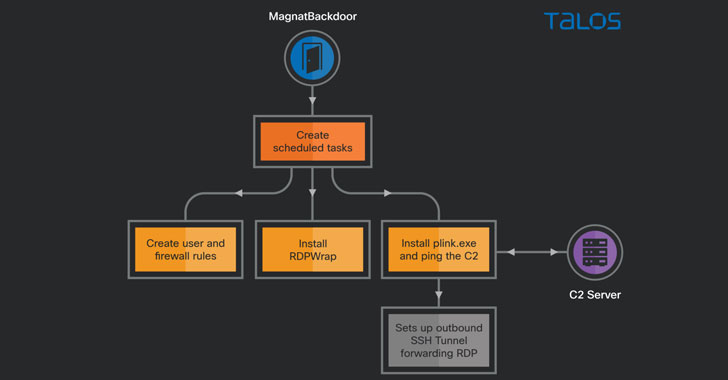

Um aspecto digno de nota das invasões é o uso de malvertising como meio de atingir indivíduos que procuram softwares populares em mecanismos de pesquisa para apresentar links para download de instaladores falsos que deixam cair um ladrão de senha chamado RedLine Stealer , uma extensão do Chrome apelidada de "MagnatExtension" que é programado para gravar pressionamentos de tecla e capturar imagens, e uma porta dos fundos baseada em AutoIt que estabelece acesso remoto à máquina.

MagnatExtension, que se disfarça de navegação segura do Google , também contém outros recursos que são úteis para os invasores, incluindo a capacidade de roubar dados de formulários, colher cookies e executar código JavaScript arbitrário. Os dados de telemetria analisados pelo Talos revelaram que a primeira amostra do complemento do navegador foi detectada em agosto de 2018.

As comunicações de comando e controle (C2) do ramal também se destacam. Embora o endereço C2 seja codificado, ele também pode ser atualizado pelo C2 atual com uma lista de domínios C2 adicionais. Mas, em caso de falha, ele recorre a um método alternativo que envolve a obtenção de um novo endereço C2 a partir de uma busca no Twitter por hashtags como "# aquamamba2019" ou "# ololo2019".

O nome de domínio é então construído a partir do texto do tweet que o acompanha, concatenando a primeira letra de cada palavra, o que significa um tweet com o conteúdo "Áreas turbulentas mole encerram motores redondos ativos após anos úmidos. Unidades industriais assustadoras" e contendo a hashtag "# aquamamba2019" é traduzido como "stataready [.] icu."

Assim que um servidor de comando e controle ativo torna-se disponível, os dados aspirados - histórico do navegador, cookies, dados de formulário, pressionamentos de tecla e capturas de tela - são exfiltrados na forma de uma string JSON criptografada no corpo de uma solicitação HTTP POST, a criptografia chave para a qual é codificada na função de descriptografia. A chave de criptografia, por sua vez, é criptografada com a chave pública do servidor.

“Com base no uso de ladrões de senha e uma extensão do Chrome que é semelhante a um cavalo de Troia bancário, avaliamos que os objetivos do invasor são obter credenciais de usuário, possivelmente para venda ou para uso próprio em exploração posterior”, pesquisador do Cisco Talos, Tiago Pereira disse.

"O motivo para a implantação de um backdoor RDP não é claro. O mais provável é a venda de acesso RDP, o uso de RDP para contornar recursos de segurança de serviço online com base no endereço IP ou outras ferramentas instaladas em endpoint ou o uso de RDP para mais exploração em sistemas que parecem interessantes para o invasor. "

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://thehackernews.com/

Postar um comentário