Karakurt: um novo grupo emergente de roubo de dados e extorsão cibernética

Um grupo de ameaças anteriormente sem documentos com motivação financeira foi conectado a uma série de ataques de roubo de dados e extorsão em mais de 40 entidades entre setembro e novembro de 2021.

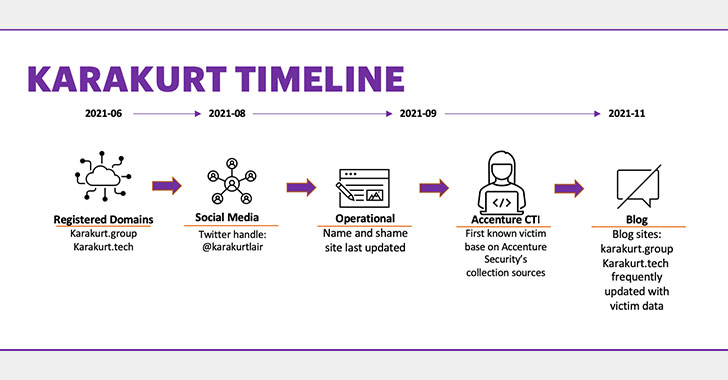

O coletivo de hackers, que atende pelo autoproclamado nome Karakurt e foi identificado pela primeira vez em junho de 2021, é capaz de modificar suas táticas e técnicas para se adaptar ao ambiente visado, disse a equipe de Investigação, Perícia e Resposta (CIFR) da Accenture em um relatório publicado em 10 de dezembro.

"O grupo de ameaças está financeiramente motivados, oportunista na natureza, e até agora, parece visar pequenas empresas ou subsidiárias corporativas contra a abordagem alternativa caça desportiva", a equipe CIFR disse . "Com base na análise de intrusão até o momento, o grupo de ameaças se concentra exclusivamente na exfiltração de dados e extorsão subsequente, ao invés da implantação mais destrutiva de ransomware."

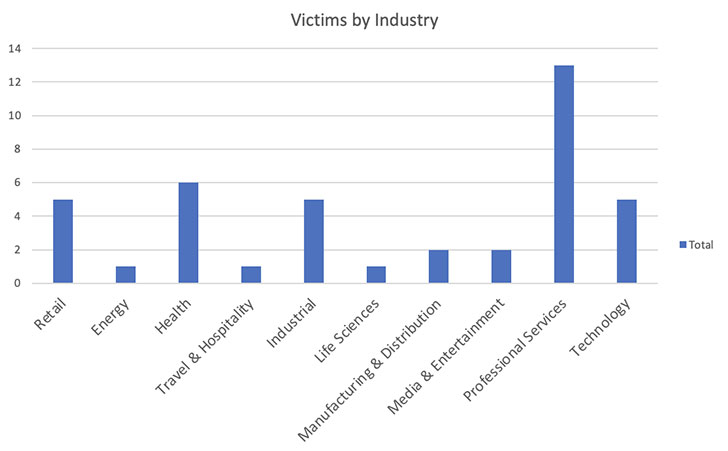

95% das vítimas conhecidas estão baseadas na América do Norte, enquanto os 5% restantes estão na Europa. Os setores de serviços profissionais, saúde, industrial, varejo, tecnologia e entretenimento têm sido os mais visados.

O objetivo, observaram os pesquisadores, é evitar chamar a atenção para suas atividades maliciosas, tanto quanto possível, contando com técnicas de vida da terra ( LotL ), em que os invasores abusam de software legítimo e funções disponíveis em um sistema, como componentes do sistema operacional ou software instalado para mover lateralmente e exfiltrar dados, em oposição à implantação de ferramentas de pós-exploração como Cobalt Strike.

Com os ataques de ransomware ganhando atenção mundial na sequência de incidentes dirigidos a Colonial Pipeline , JBS e Kaseya , bem como as ações subsequentes de aplicação da lei que fizeram com que atores como DarkSide , BlackMatter e REvil fechassem suas operações, Karakurt parece estar tentando um abordagem diferente.

Em vez de implantar ransomware depois de obter acesso inicial aos sistemas das vítimas voltados para a Internet por meio de credenciais VPN legítimas, os atores se concentram quase exclusivamente na exfiltração e extorsão de dados, um movimento que tem menos probabilidade de paralisar as atividades de negócios dos alvos e ainda permitir o Karakurt para exigir um "resgate" em troca das informações roubadas.

Além de criptografar dados em repouso sempre que aplicável, as organizações são recomendadas para ativar a autenticação de múltiplos fatores (MFA) para autenticar contas, desabilitar RDP em dispositivos externos e atualizar a infraestrutura para as versões mais recentes para evitar que adversários explorem sistemas não corrigidos publicamente - vulnerabilidades conhecidas.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://thehackernews.com

Postar um comentário