Hackers usam cada vez mais a técnica de injeção de modelo RTF em ataques de phishing

Três diferentes agentes de ameaças patrocinados pelo estado, alinhados com a China, Índia e Rússia, foram observados adotando um novo método chamado injeção de modelo RTF (também conhecido como Rich Text Format) como parte de suas campanhas de phishing para entregar malware aos sistemas visados.

"A injeção de modelo RTF é uma nova técnica ideal para anexos de phishing maliciosos porque é simples e permite que os agentes da ameaça recuperem conteúdo malicioso de uma URL remota usando um arquivo RTF", disseram os pesquisadores da Proofpoint em um novo relatório compartilhado com o Hacker News.

No centro do ataque está um arquivo RTF contendo conteúdo falso que pode ser manipulado para permitir a recuperação de conteúdo, incluindo cargas maliciosas, hospedadas em uma URL externa ao abrir um arquivo RTF. Especificamente, ele aproveita a funcionalidade do modelo RTF para alterar as propriedades de formatação de um documento usando um editor hexadecimal , especificando um recurso de URL em vez de um destino de recurso de arquivo acessível a partir do qual uma carga remota pode ser recuperada.

Em outras palavras, a ideia é que os invasores podem enviar documentos maliciosos do Microsoft Word para as vítimas visadas que parecem inteiramente inócuas, mas são projetados para carregar código malicioso remotamente por meio do recurso de modelo.

Portanto, quando um arquivo RTF alterado é aberto por meio do Microsoft Word, o aplicativo fará o download do recurso da URL especificada antes de exibir o conteúdo de isca do arquivo. Portanto, não é surpreendente que a técnica seja cada vez mais usada como arma por agentes de ameaças para distribuir malware.

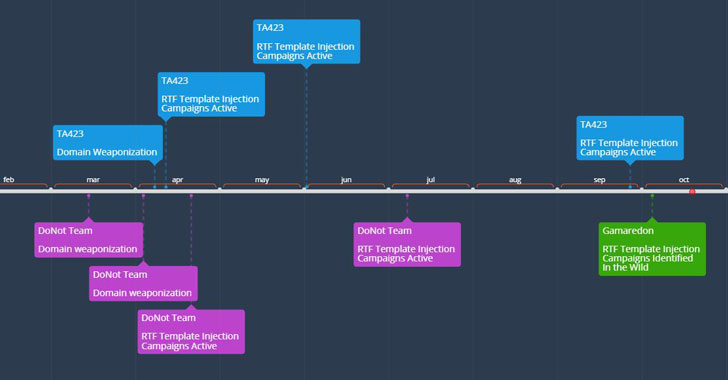

A Proofpoint disse que observou arquivos RTF de injeção de modelo vinculados aos grupos APT DoNot Team , Gamaredon e um ator APT relacionado à China apelidado de TA423 já em fevereiro de 2021, com os adversários utilizando os arquivos para entidades-alvo no Paquistão, Sri Lanka, Ucrânia, e aqueles que operam no setor de exploração de energia em águas profundas na Malásia por meio de iscas com tema de defesa e outras atrações específicas do país.

Embora a equipe DoNot seja suspeita de realizar ataques cibernéticos alinhados com os interesses do Estado indiano, Gamaredon foi recentemente denunciado pela polícia ucraniana como membro do Serviço de Segurança Federal da Rússia (FSB) com tendência a atacar os setores público e privado em o país por colher informações classificadas de sistemas Windows comprometidos para ganhos geopolíticos.

“A inovação dos agentes de ameaças em trazer este método para um novo tipo de arquivo em RTFs representa uma área de superfície de ameaça em expansão para organizações em todo o mundo”, disseram os pesquisadores. "Embora esse método atualmente seja usado por um número limitado de atores de APT com uma gama de sofisticação, a eficácia da técnica combinada com sua facilidade de uso provavelmente conduzirá sua adoção ainda mais no cenário de ameaças."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário