Novo malware sem arquivo usa o registro do Windows como armazenamento para evitar a detecção

Um novo cavalo de Troia de acesso remoto (RAT) baseado em JavaScript propagado por meio de uma campanha de engenharia social foi observado empregando técnicas "sem arquivo" sorrateiras como parte de seus métodos de evasão de detecção para evitar descobertas e análises.

Apelidado DarkWatchman por pesquisadores da Contra Equipe Adversarial de Prevailion (PACT), o malware utiliza um algoritmo resistente geração de domínio ( DGA ) para identificar a sua infra-estrutura de comando e controle (C2) e utiliza o Registro do Windows para todas as suas operações de armazenamento, permitindo assim para contornar os motores antimalware.

O RAT "utiliza novos métodos para persistência sem arquivo, atividade no sistema e recursos dinâmicos de tempo de execução como autoatualização e recompilação" , disseram os pesquisadores Matt Stafford e Sherman Smith , acrescentando que "representa uma evolução nas técnicas de malware sem arquivo, pois usa o registro para quase todo o armazenamento temporário e permanente e, portanto, nunca grava nada no disco, permitindo que opere abaixo ou próximo ao limite de detecção da maioria das ferramentas de segurança. "

Prevailion disse que uma organização de porte empresarial não identificada na Rússia foi uma das vítimas, com uma série de artefatos de malware identificados a partir de 12 de novembro de 2021. Dados seus backdoor e recursos de persistência, a equipe do PACT avaliou que DarkWatchman poderia ser um acesso inicial e ferramenta de reconhecimento para uso por grupos de ransomware.

Uma consequência interessante desse novo desenvolvimento é que ele elimina completamente a necessidade dos operadores de ransomware de recrutar afiliados, que normalmente são responsáveis por descartar o malware de bloqueio de arquivo e lidar com a exfiltração do arquivo. Usar o DarkWatchman como um prelúdio para implantações de ransomware também equipa os principais desenvolvedores do ransomware com melhor supervisão sobre a operação, além da negociação de resgates.

Distribuído por e-mails de spear-phishing que se disfarçam como "Notificação de expiração de armazenamento gratuito" para uma remessa entregue pela empresa de transporte russa Pony Express, DarkWatchman fornece um gateway furtivo para outras atividades maliciosas. Os e-mails vêm anexados a uma suposta fatura na forma de um arquivo ZIP que, por sua vez, contém a carga necessária para infectar o sistema Windows.

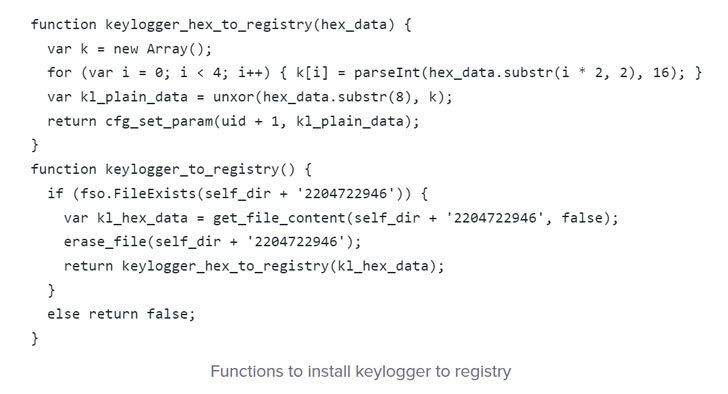

O romance RAT é um RAT JavaScript sem arquivo e um keylogger baseado em C #, sendo que o último é armazenado no registro para evitar a detecção. Ambos os componentes também são extremamente leves. O código JavaScript malicioso leva cerca de 32kb, enquanto o keylogger mal registra 8,5kb.

"O armazenamento do binário no registro como texto codificado significa que o DarkWatchman é persistente, embora seu executável nunca seja (permanentemente) gravado no disco; isso também significa que os operadores do DarkWatchman podem atualizar (ou substituir) o malware toda vez que ele for executado", pesquisadores disseram.

Uma vez instalado, DarkWatchman pode executar binários arbitrários, carregar arquivos DLL, executar código JavaScript e comandos PowerShell, carregar arquivos em um servidor remoto, atualizar-se e até mesmo desinstalar o RAT e o keylogger da máquina comprometida. A rotina JavaScript também é responsável por estabelecer a persistência, criando uma tarefa agendada que executa o malware a cada logon do usuário.

"O keylogger em si não se comunica com o C2 nem grava no disco", disseram os pesquisadores. "Em vez disso, ele grava seu keylog em uma chave de registro que usa como buffer. Durante sua operação, o RAT raspa e limpa esse buffer antes de transmitir as teclas registradas para o servidor C2."

DarkWatchman ainda não foi atribuído a um grupo de hackers, mas Prevailion caracterizou a tripulação como um "ator de ameaça capaz", ao lado de apontar o alvo exclusivo do malware em vítimas localizadas na Rússia e os erros tipográficos e ortográficos que foram identificados nas amostras de código-fonte , levantando a possibilidade de que os operadores podem não ser falantes nativos de inglês.

“Parece que os autores do DarkWatchman identificaram e tiraram proveito da complexidade e opacidade do Registro do Windows para trabalhar abaixo ou em torno do limite de detecção de ferramentas de segurança e analistas semelhantes”, concluíram os pesquisadores. "As alterações no registro são comuns e pode ser difícil identificar quais alterações são anômalas ou estão fora do escopo do sistema operacional normal e das funções de software."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Fonte: https://thehackernews.com

Postar um comentário