*Palo Alto alerta sobre bug de dia zero em firewalls usando o GlobalProtect Portal VPN

Uma nova vulnerabilidade de dia zero foi divulgada na Palo Alto Networks GlobalProtect VPN que poderia ser abusada por um invasor baseado em rede não autenticado para executar código arbitrário em dispositivos afetados com privilégios de usuário root.

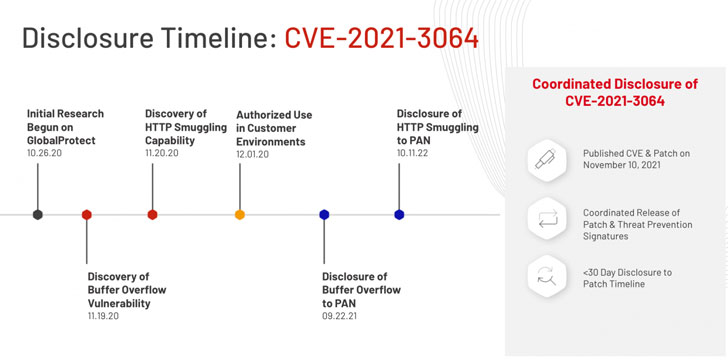

Rastreado como CVE-2021-3064 (pontuação CVSS: 9,8), a falha de segurança afeta as versões do PAN-OS 8.1 anteriores ao PAN-OS 8.1.17. A Randori, empresa de cibersegurança sediada em Massachusetts, recebeu o crédito por descobrir e relatar o problema.

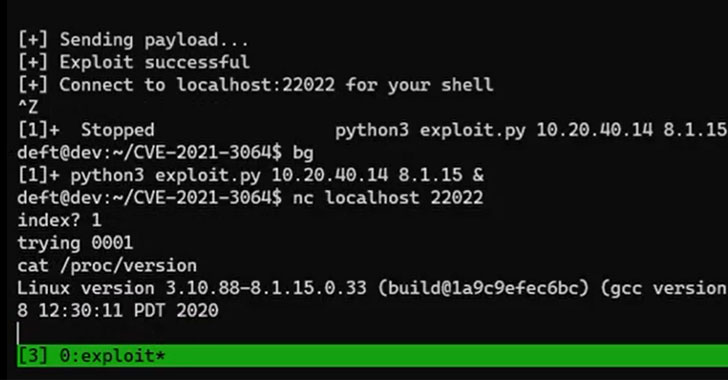

"A cadeia vulnerabilidade consiste de um método para contornar validações realizadas por um servidor Web externo (HTTP contrabando) e um buffer overflow baseado em pilha," investigadores Randori disse . "A exploração da cadeia de vulnerabilidade foi comprovada e permite a execução remota de código em produtos de firewall físicos e virtuais."

Detalhes técnicos relacionados ao CVE-2021-3064 foram retidos por 30 dias para evitar que os agentes de ameaças abusem da vulnerabilidade para realizar ataques no mundo real.

O bug de segurança decorre de um estouro de buffer que ocorre durante a análise de entrada fornecida pelo usuário. A exploração bem-sucedida da falha exige que o invasor a vincule com uma técnica conhecida como contrabando de HTTP para obter a execução remota de código nas instalações VPN, sem mencionar que tenha acesso à rede para o dispositivo na porta 443 padrão do serviço GlobalProtect.

"Existe uma vulnerabilidade de corrupção de memória em Palo Alto Networks GlobalProtect portal e interfaces de gateway que permite que um atacante baseado em rede não autenticado para interromper processos do sistema e potencialmente executar código arbitrário com privilégios de root," Palo Alto Networks disse em um boletim independente. "O invasor deve ter acesso de rede à interface GlobalProtect para explorar esse problema."

Considerando o fato de que os dispositivos VPN são alvos lucrativos para agentes mal-intencionados, é altamente recomendável que os usuários avancem rapidamente para corrigir a vulnerabilidade. Como solução alternativa, a Palo Alto Networks está aconselhando as organizações afetadas a habilitar assinaturas de ameaças para os identificadores 91820 e 91855 no tráfego destinado ao portal GlobalProtect e interfaces de gateway para evitar quaisquer ataques potenciais contra CVE-2021-3064.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário