*Bug critico de RCE com acesso root afeta vários modelos de roteador SOHO da Netgear

A empresa de equipamentos de rede Netgear lançou mais uma rodada de patches para remediar uma vulnerabilidade de execução remota de código de alta gravidade que afeta vários roteadores que podem ser explorados por atacantes remotos para assumir o controle de um sistema afetado.

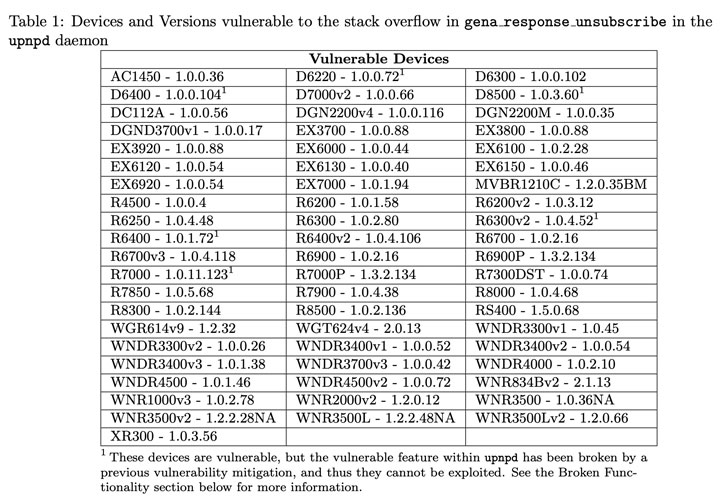

Rastreado como CVE-2021-34991 (pontuação CVSS: 8,8), a falha de estouro de buffer de pré-autenticação em roteadores de pequenos escritórios e escritórios domésticos (SOHO) pode levar à execução de código com os privilégios mais elevados, tirando proveito de um problema que reside no Universal Recurso Plug and Play ( UPnP ) que permite que os dispositivos descubram a presença uns dos outros na mesma rede local e abram as portas necessárias para se conectar à Internet pública.

Devido à sua natureza onipresente, o UPnP é usado por uma ampla variedade de dispositivos, incluindo computadores pessoais, equipamentos de rede, consoles de videogame e dispositivos de Internet das coisas (IoT).

Especificamente, a vulnerabilidade decorre do fato de que o daemon UPnP aceita solicitações HTTP SUBSCRIBE e UNSUBSCRIBE - que são alertas de notificação de eventos que os dispositivos usam para receber notificações de outros dispositivos quando certas alterações de configuração, como compartilhamento de mídia, acontecem.

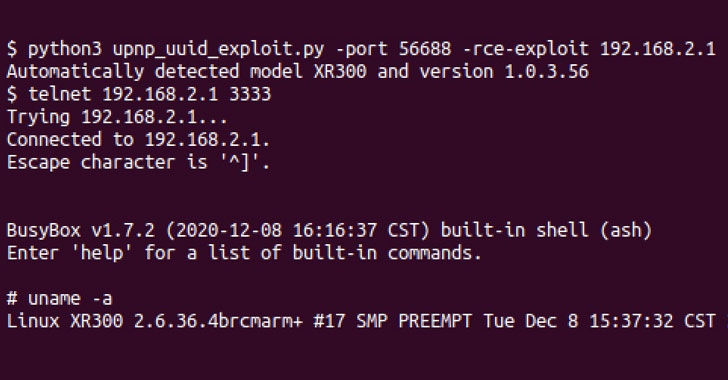

Mas, de acordo com o pesquisador de segurança da GRIMM Adam Nichols, existe um bug de estouro de pilha de memória no código que lida com as solicitações UNSUBSCRIBE, que permite que um adversário envie uma solicitação HTTP especialmente criada e execute código malicioso no dispositivo afetado, incluindo redefinir a senha do administrador e entrega de cargas arbitrárias. Depois que a senha for redefinida, o invasor pode fazer o login no servidor da web e modificar as configurações ou lançar outros ataques ao servidor da web.

"Como o daemon UPnP é executado como root, o usuário com mais privilégios em ambientes Linux, o código executado em nome do invasor também será executado como root", disse Nichols . "Com acesso root em um dispositivo, um invasor pode ler e modificar todo o tráfego que passa pelo dispositivo."

Isso está longe de ser a primeira vez que implementações vulneráveis de UPnP foram descobertas em dispositivos em rede.

Em junho de 2020, o pesquisador de segurança Yunus Çadirci descobriu o que é chamado de vulnerabilidade CallStranger ( CVE-2020-12695 , pontuação CVSS: 7,5) em que um invasor remoto não autenticado pode ser capaz de abusar da capacidade UPnP ASSINAR para enviar tráfego para destinos arbitrários, resultando em ataques DDoS amplificados e exfiltração de dados. Além do mais, nada menos que 45.000 roteadores com serviços UPnP vulneráveis foram aproveitados anteriormente em uma campanha de 2018 para implantar exploits EternalBlue e EternalRed em sistemas comprometidos.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário