*Vulnerabilidade crítica de RCE relatada no módulo TIPC do kernel do Linux

Os pesquisadores de segurança cibernética revelaram uma falha de segurança no módulo Transparent Inter Process Communication ( TIPC ) do kernel do Linux que poderia ser potencializado tanto local quanto remotamente para executar código arbitrário dentro do kernel e assumir o controle de máquinas vulneráveis.

O estouro de vulnerabilidade heap "pode ser explorado localmente ou remotamente em uma rede para obter privilégios do kernel, e permite que um invasor para comprometer o sistema inteiro", empresa de segurança cibernética SentinelOne disse em um relatório publicado hoje e compartilhado com The Hacker News.

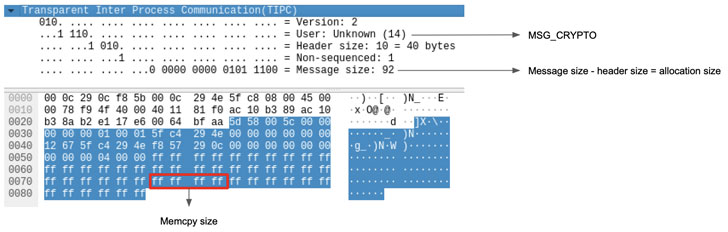

TIPC é um protocolo de camada de transporte projetado para nós em execução em ambientes de cluster dinâmicos para se comunicarem uns com os outros de maneira confiável de uma maneira mais eficiente e tolerante a falhas do que outros protocolos, como o TCP. A vulnerabilidade identificada pelo SentinelOne tem a ver com um novo tipo de mensagem chamado " MSG_CRYPTO " que foi introduzido em setembro de 2020 e permite que os nós de mesmo nível no cluster enviem chaves criptográficas.

Embora o protocolo tenha verificações para validar essas mensagens após a descriptografia para garantir que o tamanho real da carga útil de um pacote não exceda o tamanho máximo da mensagem do usuário e que o último seja maior que o tamanho do cabeçalho da mensagem, nenhuma restrição foi encontrada. colocado no comprimento da própria chave (também conhecido como 'keylen'), resultando em um cenário onde "um invasor pode criar um pacote com um tamanho de corpo pequeno para alocar memória heap e, em seguida, usar um tamanho arbitrário no atributo 'keylen' para escreva fora dos limites deste local. "

Não há evidências de que a falha tenha sido abusada em ataques no mundo real até o momento e, após a divulgação responsável em 19 de outubro, o problema foi resolvido na versão 5.15 do kernel do Linux lançada em 31 de outubro de 2021.

"A função tipc_crypto_key_rcv é usada para analisar mensagens MSG_CRYPTO para receber chaves de outros nós no cluster a fim de descriptografar quaisquer mensagens deles", mantenedores do kernel Linux saíram \ d em uma correção implementada no mês passado. "Este patch verifica se todos os tamanhos fornecidos no corpo da mensagem são válidos para a mensagem recebida."

"Embora o TIPC em si não seja carregado automaticamente pelo sistema, mas pelos usuários finais, a capacidade de configurá-lo de uma perspectiva local sem privilégios e a possibilidade de exploração remota torna isso uma vulnerabilidade perigosa para aqueles que o usam em suas redes", pesquisador do SentinelOne Max Van Amerongen disse.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário