4 campanhas de cavalo de Troia do Android Banking visando mais de 300.000 dispositivos em 2021

Quatro trojans bancários Android diferentes foram espalhados por meio da Google Play Store oficial entre agosto e novembro de 2021, resultando em mais de 300.000 infecções por meio de vários aplicativos de conta-gotas que se apresentavam como aplicativos utilitários aparentemente inofensivos para assumir o controle total dos dispositivos infectados.

Projetada para entregar Anatsa (também conhecido como TeaBot), Alien, ERMAC e Hydra, a empresa de segurança cibernética ThreatFabric disse que as campanhas de malware não são apenas mais refinadas, mas também projetadas para ter uma pequena pegada maliciosa, garantindo efetivamente que as cargas sejam instaladas apenas em dispositivos smartphones de regiões específicas e evitando que o malware seja baixado durante o processo de publicação.

A lista de aplicativos maliciosos de conta-gotas está abaixo -

- Autenticador de dois fatores (com.flowdivison)

- Proteção de proteção (com.protectionguard.app)

- QR CreatorScanner (com.ready.qrscanner.mix)

- Master Scanner Live (com.multifuction.combine.qr)

- QR Scanner 2021 (com.qr.code.generate)

- Scanner QR (com.qr.barqr.scangen)

- Documento PDF (com.xaviermuches.docscannerpro2)

- Scanner - Digitalizar para PDF

- Scanner de documentos PDF (com.docscanverifier.mobile)

- PDF Document Scanner grátis (com.doscanner.mobile)

- CryptoTracker (cryptolistapp.app.com.cryptotracker)

- Instrutor de ginástica e preparação física (com.gym.trainer.jeux)

Enquanto o Google no início deste mês instituiu limitações para restringir o uso de permissões de acessibilidade que permitem que aplicativos maliciosos capturem informações confidenciais de dispositivos Android, os operadores de tais aplicativos estão refinando cada vez mais suas táticas por outros meios, mesmo quando forçados a escolher a forma mais tradicional de instalar aplicativos por meio do mercado de aplicativos.

A principal entre as técnicas é uma técnica chamada controle de versão, em que versões limpas dos aplicativos são carregadas primeiro e funcionalidades maliciosas são introduzidas de forma incremental na forma de atualizações subsequentes do aplicativo. Outra tática envolve projetar sites semelhantes de comando e controle (C2) que correspondam ao tema do aplicativo conta-gotas, de modo a escapar dos métodos de detecção convencionais.

O ThreatFabric descobriu seis droppers Anatsa na Play Store desde junho de 2021, com os aplicativos programados para baixar uma "atualização" seguida por solicitar aos usuários que concedam permissões para instalar aplicativos e privilégios de serviço de acessibilidade.

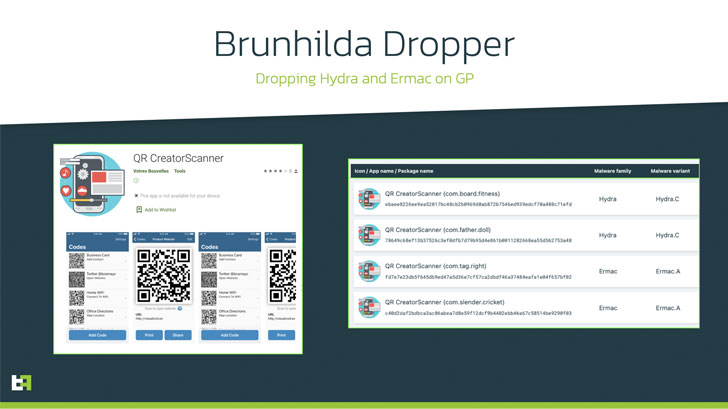

Brunhilda, uma ameaça que foi descoberta distribuindo um trojan de acesso remoto chamado Vultur em julho de 2021, aproveitou aplicativos trojanizados mascarados como aplicativos criadores de código QR para liberar malware Hydra e ERMAC voltado para usuários nos Estados Unidos, um mercado anteriormente não visado pelos dois malwares famílias.

Por último, um aplicativo conta-gotas de treinamento de fitness com mais de 10.000 instalações - apelidado de GymDrop - foi encontrado entregando a carga de trojan bancário Alien , mascarando-o como um "novo pacote de exercícios de treino", mesmo que seu site de desenvolvedor supostamente legítimo dobre como servidor C2 para busque a configuração necessária para baixar o malware.

“Para se tornarem ainda mais difíceis de serem detectados, os atores por trás desses aplicativos conta-gotas apenas ativam manualmente a instalação do cavalo de Troia bancário em um dispositivo infectado, caso desejem mais vítimas em uma região específica do mundo”, disseram os pesquisadores. "Isso torna a detecção automatizada uma estratégia muito mais difícil de adotar por qualquer organização."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário