*Hackers estão explorando falhas de ProxyLogon e ProxyShell em campanhas de spam

Os atores da ameaça estão explorando os exploits ProxyLogon e ProxyShell em Microsoft Exchange Servers não corrigidos como parte de uma campanha de spam em andamento que aproveita as cadeias de e-mail roubadas para contornar o software de segurança e implantar malware em sistemas vulneráveis.

As descobertas vêm da Trend Micro após uma investigação sobre uma série de intrusões no Oriente Médio que culminou na distribuição de um carregador nunca antes visto denominado SQUIRRELWAFFLE. Documentados publicamente pela primeira vez pelo Cisco Talos, acredita-se que os ataques tenham começado em meados de setembro de 2021 por meio de documentos do Microsoft Office.

"Sabe-se para enviar seus e-mails maliciosos como respostas às cadeias de e-mail, uma tática que guarda abaixa da vítima contra atividades maliciosas, pré-existente" pesquisadores Mohamed Fahmy, Sherif Magdy, Abdelrhman Sharshar disse em um relatório publicado na semana passada. "Para conseguir fazer isso, acreditamos que envolveu o uso de uma cadeia de exploits ProxyLogon e ProxyShell."

ProxyLogon e ProxyShell referem-se a uma coleção de falhas nos Microsoft Exchange Servers que podem permitir que um ator de ameaça eleve privilégios e execute remotamente código arbitrário, concedendo efetivamente a capacidade de assumir o controle das máquinas vulneráveis. Enquanto as falhas do ProxyLogon foram corrigidas em março, os bugs do ProxyShell foram corrigidos em uma série de atualizações lançadas em maio e julho.

A Trend Micro disse que observou o uso de exploits públicos para CVE-2021-26855 (ProxyLogon), CVE-2021-34473 e CVE-2021-34523 (ProxyShell) em três dos servidores Exchange que foram comprometidos em diferentes intrusões, usando o acesso para sequestrar threads de e-mail legítimos e enviar mensagens de spam maliciosas como respostas, aumentando assim a probabilidade de destinatários desavisados abrirem os e-mails.

"Distribuir o spam malicioso usando esta técnica para atingir todos os usuários do domínio interno diminuirá a possibilidade de detectar ou interromper o ataque, já que os e-mails não serão capazes de filtrar ou colocar em quarentena nenhum desses e-mails internos", disseram os pesquisadores, acrescentando os atacantes por trás da operação não realizaram movimentos laterais ou instalaram malware adicional para permanecer sob o radar e evitar o acionamento de alertas.

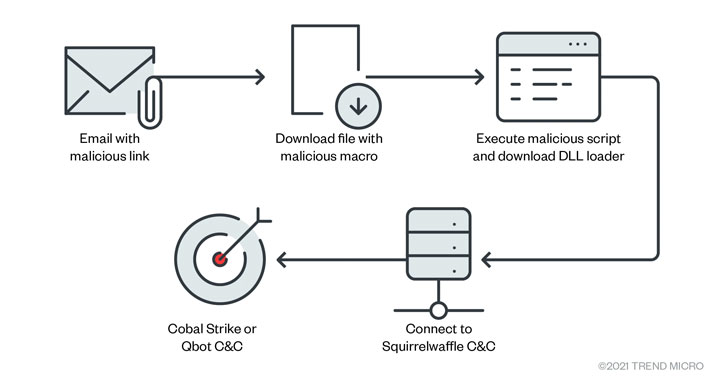

A cadeia de ataque envolve mensagens de e-mail nocivas contendo um link que, quando clicado, descarta um arquivo do Microsoft Excel ou Word. A abertura do documento, por sua vez, solicita que o destinatário ative macros, levando ao download e execução do carregador de malware SQUIRRELWAFFLE, que atua como um meio para buscar cargas úteis de estágio final, como Cobalt Strike e Qbot.

"As campanhas do SQUIRRELWAFFLE devem alertar os usuários quanto às diferentes táticas usadas para mascarar e-mails e arquivos maliciosos", concluíram os pesquisadores. "E-mails que vêm de contatos confiáveis podem não ser um indicador suficiente de que qualquer link ou arquivo incluído no e-mail é seguro."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário