*11 bibliotecas PyPI Python maliciosas capturadas roubando tokens do Discord e instalando shells

Os pesquisadores de segurança cibernética descobriram até 11 pacotes Python maliciosos que foram baixados cumulativamente mais de 41.000 vezes do repositório Python Package Index (PyPI) e podem ser explorados para roubar tokens de acesso Discord, senhas e até mesmo criar ataques de confusão de dependência.

Os pacotes Python já foram removidos do repositório após divulgação responsável pela empresa DevOps JFrog -

- importantpackage / important-package

- pptest

- ipboards

- lua coruja

- DiscordSafety

- trrfab

- 10Cent10 / 10Cent11

- yandex-yt

- Yiffparty

Dois dos pacotes ("importantpackage", "10Cent10" e suas variantes) foram encontrados obtendo um shell reverso na máquina comprometida, dando ao invasor controle total sobre a máquina infectada. Dois outros pacotes "ipboards" e "trrfab" mascarados como dependências legítimas projetadas para serem importadas automaticamente, tirando proveito de uma técnica chamada confusão de dependências ou confusão de espaço de nomes.

Ao contrário dos ataques de typosquatting, em que um agente malicioso publica deliberadamente pacotes com nomes incorretos de variantes populares, a confusão de dependências funciona enviando componentes envenenados com nomes que são iguais aos legítimos para repositórios públicos, mas com uma versão superior, efetivamente forçando o pacote do alvo gerenciador para baixar e instalar o módulo malicioso.

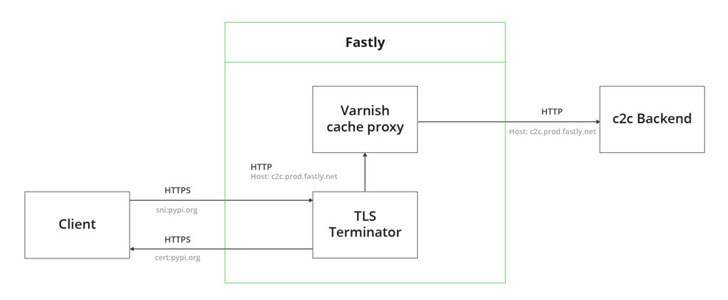

A dependência "importantpackage" também se destaca por seu novo mecanismo de exfiltração para evitar a detecção baseada em rede, que envolve o uso da rede de distribuição de conteúdo (CDN) do Fastly para mascarar suas comunicações com o servidor controlado pelo invasor como comunicação com pypi [.] Org.

O código malicioso "faz com que uma solicitação HTTPS seja enviada para pypi.python [.] Org (que é indistinguível de uma solicitação legítima para PyPI), que mais tarde é redirecionada pelo CDN como uma solicitação HTTP para o [command-and-control ] servidor," JFrog pesquisadores Andrey Polkovnychenko e Shachar Menashe explicou em um relatório publicado quinta-feira.

Por último, tanto "ipboards" quanto um quinto pacote chamado "pptest" foram descobertos usando o túnel DNS como um método de exfiltração de dados, contando com solicitações DNS como um canal de comunicação entre a máquina vítima e o servidor remoto.

Esforços para direcionar registros de código populares como o registro JavaScript do Node Package Manager (NPM), PyPI e RubyGems se tornaram comuns e uma nova fronteira para uma série de ataques.

"Os gerenciadores de pacotes são um vetor crescente e poderoso para a instalação não intencional de código malicioso e [...] os invasores estão ficando mais sofisticados em sua abordagem", disse Menashe, diretor sênior de pesquisa da JFrog. "As técnicas avançadas de evasão usadas nesses pacotes de malware, como a nova exfiltração ou até mesmo o túnel DNS, sinalizam uma tendência perturbadora de que os invasores estão se tornando mais furtivos em seus ataques a softwares de código aberto."

De fato, depois que pelo menos três contas de desenvolvedor NPM foram comprometidas por malfeitores para inserir código malicioso em pacotes populares " ua-parser-js ," " coa " e " rc ", o GitHub no início desta semana delineou planos para aumentar a segurança do Registro do NPM exigindo autenticação de dois fatores (2FA) para mantenedores e administradores a partir do primeiro trimestre de 2022.

O desenvolvimento também vem à medida que a plataforma de desenvolvimento de software e controle de versão revelou que corrigia várias falhas no registro do NPM que poderiam ter vazado os nomes de pacotes privados e permitido que invasores ignorassem a autenticação e publicassem versões de qualquer pacote sem exigir qualquer autorização.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário