Smartwatches para crianças são um pesadelo de privacidade e segurança

Os pesquisadores analisaram a segurança de quatro smartwatches populares para crianças e encontraram downloaders pré-instalados, senhas fracas e transmissões de dados não criptografadas.

A análise demonstra que a maioria desses dispositivos coleta arbitrariamente e periodicamente transmite dados confidenciais para servidores remotos sem que o usuário saiba disso.

Essa descoberta é preocupante, pois a popularidade desses dispositivos cresce rapidamente, com os pais os comprando para monitorar a localização e as atividades de seus filhos.

A pesquisa foi conduzida pela equipe de antivírus do Dr. Web, que analisou o Elari Kidphone 4G, o Wokka Lokka Q50, o Elari FixiTime Lite e o Smart Baby Watch Q19.

Todos esses smartwatches baseados em Android são muito populares na Rússia e seus preços cobrem uma ampla gama de custos.

O wearable mais problemático

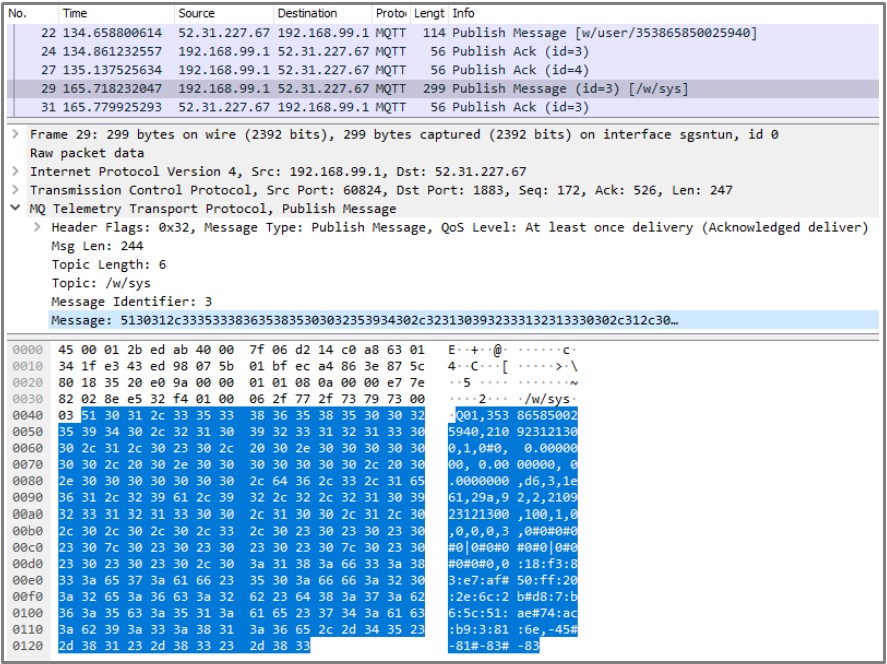

Dr.Web descobriu que o smartwatch Elari Kidphone 4G tem três módulos ocultos que transmitem dados para um local central e recebem comandos remotos.

Por padrão, essa comunicação ocorre a cada oito horas, mas isso pode ser facilmente ajustado para um intervalo diferente.

As informações transmitidas incluem informações do cartão SIM, dados de geolocalização, informações do dispositivo, contatos da agenda telefônica, lista de aplicativos instalados, contagem de SMS e histórico de chamadas.

Dr. Web está preocupado que esses módulos ocultos no Elari Kidphone 4G possam ser usados para instalar aplicativos maliciosos, baixar, instalar, executar ou desinstalar aplicativos e também exibir anúncios, tudo sem que os proprietários saibam disso.

“Assim, o Android.DownLoader.3894 oculto neste relógio pode ser usado para espionagem cibernética, exibição de anúncios e instalação de aplicativos indesejados ou mesmo maliciosos”, afirma o Dr. Web em sua pesquisa .

Indo barato

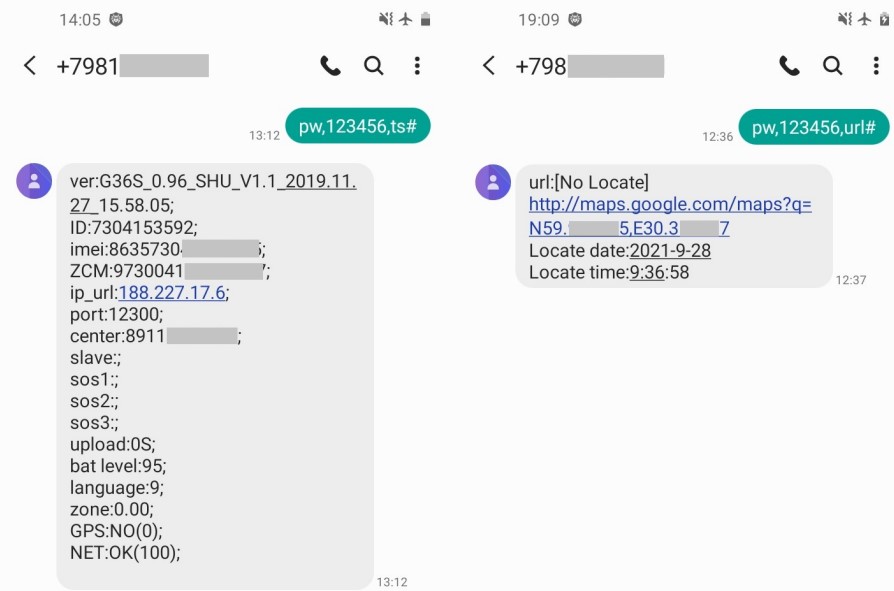

A escolha mais barata é o Wokka Lokka Q50, que custa cerca de US $ 15 e é bastante popular como um item quase descartável.

No entanto, os pesquisadores descobriram que o relógio tem uma senha padrão fraca ('123456'), e todos os dados transmitidos entre ele e o servidor baseado na Rússia não são criptografados.

Isso torna os ataques man-in-the-middle muito simples de realizar, permitindo que os agentes da ameaça solicitem a localização GPS via SMS, ouçam os arredores do usuário remotamente ou até mesmo alterem o endereço do servidor C&C para um sob seu controle total.

Casos medíocres

No caso do Elari FixiTime Lite ($ 50) e do Smart Baby Watch Q19 ($ 25), a situação é mista.

Elari FixiTime Lite transmite dados confidenciais, como coordenadas GPS, correios de voz e fotos usando o protocolo de transferência de dados não criptografado (HTTP). Este protocolo não criptografado permite ataques man-in-the-middle (MiTM) que permitem que os invasores escutem os dados transmitidos.

Fonte: Dr. Web

Embora o Smart Baby Watch Q19 use uma senha padrão fraca ('123456'), o Dr. Web diz que os comandos que podem ser usados são significativamente reduzidos, o que não é muito arriscado.

Os pais devem ser cautelosos ao comprar um smartwatch barato para seus filhos devido aos riscos inerentes aos dispositivos conectados à Internet, especialmente quando permite rastrear a localização de uma criança.

Bleeping Computer entrou em contato com Elari e Wokka Lokka para comentar sobre o acima, mas ainda não tivemos resposta.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário