*Novo ransomware Memento muda para WinRar após falhar na criptografia

Um novo grupo de ransomware chamado Memento adota a abordagem incomum de bloquear arquivos dentro de arquivos protegidos por senha depois que seu método de criptografia continua sendo detectado por um software de segurança.

No mês passado, o grupo tornou-se ativo quando começou a explorar uma falha do cliente web VMware vCenter Server para o acesso inicial às redes das vítimas.

A vulnerabilidade do vCenter é rastreada como ' CVE-2021-21971 ' e é um bug de execução remota de código não autenticado com uma classificação de gravidade 9,8 (crítica).

Essa falha permite que qualquer pessoa com acesso remoto à porta TCP / IP 443 em um servidor vCenter exposto execute comandos no sistema operacional subjacente com privilégios de administrador.

Um patch para esta falha foi lançado em fevereiro, mas conforme indicado pela operação do Memento, várias organizações não corrigiram suas instalações.

Esta vulnerabilidade está sendo explorada pelo Memento desde abril, enquanto em maio, um ator diferente foi avistado explorando-o para instalar mineradores XMR por meio de comandos do PowerShell.

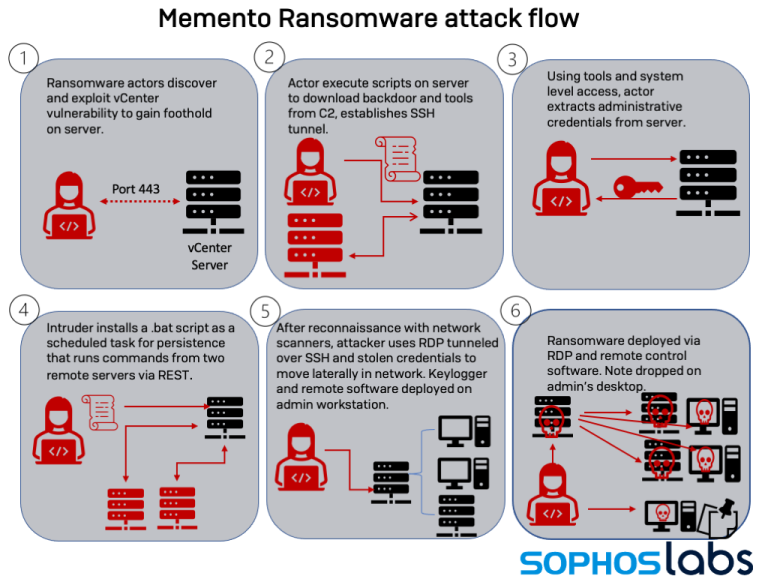

Explorando o vCenter para implantar ransomware

O Memento lançou sua operação de ransomware no mês passado quando começou o vCenter para extrair credenciais administrativas do servidor de destino, estabelecer persistência por meio de tarefas agendadas e, em seguida, usar RDP sobre SSH para se espalhar lateralmente na rede.

Após o estágio de reconhecimento, os atores usaram o WinRAR para criar um arquivo dos arquivos roubados e exfiltrá-lo.

Finalmente, eles usaram o utilitário de limpeza de dados BCWipe da Jetico para excluir todos os rastros deixados para trás e, em seguida, usaram uma cepa de ransomware baseada em Python para a criptografia AES.

No entanto, as tentativas originais do Memento de criptografar arquivos, visto que os sistemas tinham proteção anti-ransomware, fazendo com que a etapa de criptografia fosse detectada e interrompida antes que qualquer dano fosse feito.

Uma solução alternativa

Para superar a detecção de ransomware de mercadoria por software de segurança, o Memento criou uma tática interessante - pular a criptografia e mover os arquivos para arquivos protegidos por senha.

Para fazer isso, o grupo agora move os arquivos para os arquivos WinRAR, define uma senha correta para proteção de acesso, criptografa essa chave e, por fim, exclui os arquivos originais.

"Em vez de criptografar arquivos, o código“ criptografado ”agora coloca os arquivos de forma não criptografada em arquivos compactados, usando a cópia do WinRAR, salvando cada arquivo em seu próprio arquivo com uma extensão de arquivo .vaultz", explica o analista Sean Gallagher da Sophos.

"As senhas foram geradas para cada arquivo à medida que eram arquivados. Em seguida, as próprias senhas foram criptografadas."

A nota de resgate que foi retirada exige que a vítima pague 15,95 BTC ($ 940.000) pela recuperação completa ou 0,099 BTC ($ 5.850) por arquivo.

Nos casos investigados pela Sophos, essas tentativas de extorsão não resultaram em pagamento de resgate, pois as vítimas usaram seus backups para restaurar os arquivos.

No entanto, Memento é um novo grupo que acabou de encontrar uma abordagem atípica que funciona, então eles provavelmente vão tentar contra outras organizações.

Assim, se você estiver usando o VMware vCenter Server e / ou Cloud Foundation, certifique-se de atualizar suas ferramentas para a versão mais recente disponível para resolver vulnerabilidades conhecidas.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

.png)

Postar um comentário