*TrickBot se junta a Shatak phishers para ataques de ransomware Conti

Um ator de ameaça rastreado como Shatak (TA551) recentemente fez parceria com a gangue ITG23 (também conhecida como TrickBot e Wizard Spider) para implantar o ransomware Conti em sistemas visados.

A operação Shatak faz parceria com outros desenvolvedores de malware para criar campanhas de phishing que baixam e infectam as vítimas com malware.

Pesquisadores da IBM X-Force descobriram que Shatak e TrickBot começaram a trabalhar juntos em julho de 2021, com o que parecem ser bons resultados, pois as campanhas continuam até hoje.

Uma análise técnica recente da Cybereason fornece mais detalhes sobre como os dois atores distintos se uniram para realizar ataques de ransomware.

O ataque começa com um e-mail de phishing

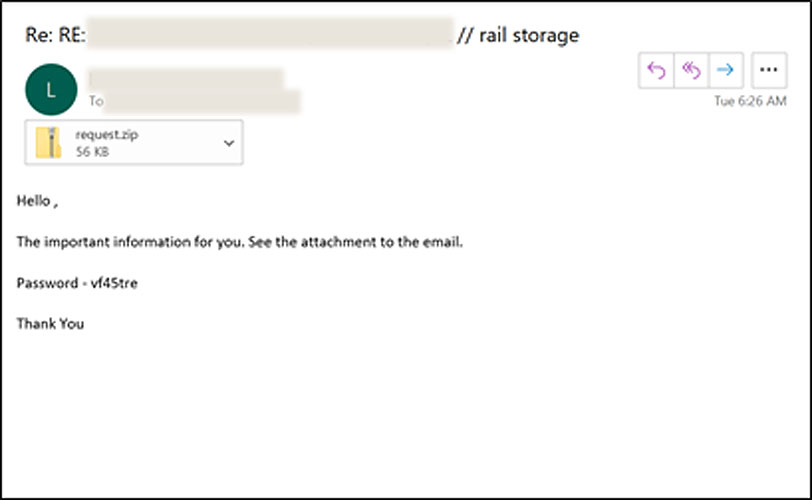

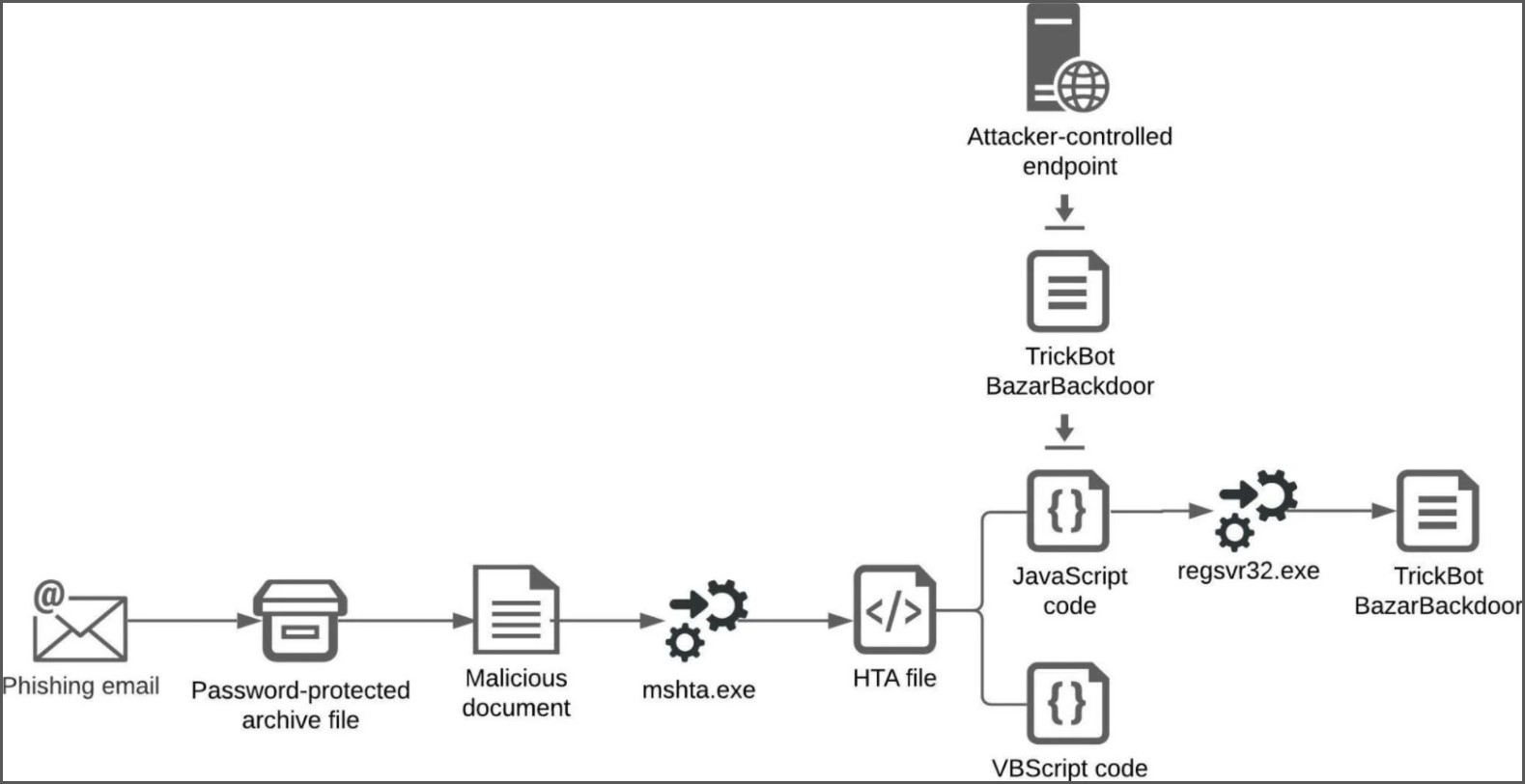

Uma cadeia de infecção típica começa com um e-mail de phishing enviado pelo Shatak, carregando um arquivo protegido por senha contendo um documento malicioso.

De acordo com um relatório de outubro da IBM X-Force , o Shatak normalmente usa e-mails de cadeia de resposta roubados de vítimas anteriores e adiciona anexos de arquivo protegidos por senha.

Esses anexos contêm scripts que executam código codificado em base 64 para baixar e instalar o malware TrickBot ou BazarBackdoor de um site remoto.

Os sites de distribuição usados na campanha mais recente estão localizados em países europeus, como Alemanha, Eslováquia e Holanda.

Depois de implantar com sucesso o TrickBot e / ou BazarBackdoor, o ITG23 assume o controle implantando um sinalizador Cobalt Strike no sistema comprometido, adicionando-o às tarefas agendadas para persistência.

Os atores Conti então usam o BazarBackdoor abandonado para reconhecimento de rede, enumerando usuários, administradores de domínio, computadores compartilhados e recursos compartilhados.

Em seguida, eles roubam credenciais de usuário, hashes de senha e dados do Active Directory e abusam do que podem para se espalhar lateralmente pela rede.

Alguns sinais dessa atividade incluem alterar os valores do registro que permitem a conectividade RDP e modificar as regras do Firewall do Windows com o comando 'netsh'.

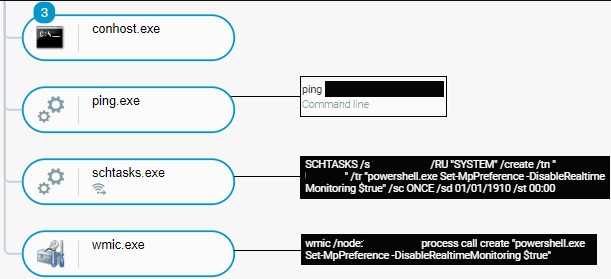

O recurso de monitoramento em tempo real do Windows Defender também é desabilitado para evitar alertas ou intervenções durante o processo de criptografia.

A próxima etapa é a exfiltração de dados, que é o estágio final antes da criptografia do arquivo, com o Conti usando a ferramenta 'Rclone' para enviar tudo a um endpoint remoto sob seu controle.

Depois de coletar todos os dados valiosos da rede, os atores da ameaça implantam o ransomware para criptografar os dispositivos.

Outras colaborações potenciais

Em um relatório recente do Computer Emergency Response Team (CERT) da França, TA551 aparece como um colaborador do 'Lockean' , um grupo de ransomware recém-descoberto com múltiplas afiliações.

Nesse caso, Shatak estava enviando e-mails de phishing para distribuir o cavalo de Troia bancário Qbot / QakBot, que foi usado para implantar as infecções de ransomware ProLock, Egregor e DoppelPaymer.

Como tal, TA551 pode ter mais colaborações com outras gangues de ransomware além daquelas detectadas por analistas.

Esse ator de ameaça também é identificado com nomes diferentes, como Shathak, UNC2420 e Gold Cabin.

Como se proteger

A melhor defesa contra esses tipos de ataques é treinar os funcionários sobre os riscos dos emails de phishing.

Além disso, os administradores devem impor o uso da autenticação multifator nas contas, desabilitar os serviços RDP não utilizados e monitorar regularmente os logs de eventos relevantes para alterações de configuração incomuns.

Por fim, uma importante medida de segurança é fazer backups regulares de dados importantes em um local remoto seguro e, em seguida, colocar esses backups off-line para que não sejam alvos de ameaças.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário