*Pesquisadores demonstram uma nova maneira de detectar kits de phishing MITM na natureza

Nada menos que 1.220 sites de phishing Man-in-the-Middle (MitM) foram descobertos como direcionados a serviços on-line populares como Instagram, Google, PayPal, Apple, Twitter e LinkedIn com o objetivo de sequestrar as credenciais dos usuários e realizar ações adicionais - em ataques.

As descobertas vêm de um novo estudo realizado por um grupo de pesquisadores da Stony Brook University e Palo Alto Networks, que demonstraram uma nova técnica de impressão digital que torna possível identificar os kits de phishing MitM na natureza, aproveitando suas propriedades intrínsecas de nível de rede, automatizando efetivamente a descoberta e análise de sites de phishing.

Chamada de " PHOCA " - que leva o nome da palavra latina para "selos" - a ferramenta não só facilita a descoberta de kits de ferramentas de phishing MitM nunca antes vistos, mas também pode ser usada para detectar e isolar solicitações maliciosas provenientes de tais servidores.

Os kits de ferramentas de phishing visam automatizar e agilizar o trabalho exigido pelos invasores para conduzir campanhas de roubo de credenciais. Eles são arquivos ZIP compactados que vêm com modelos de phishing de e-mail prontos para uso e cópias estáticas de páginas da web de sites legítimos, permitindo que os agentes de ameaças se façam passar por entidades visadas em uma tentativa de enganar vítimas desavisadas para que revelem informações privadas.

Mas a crescente adoção da autenticação de dois fatores ( 2FA ) pelos serviços online nos últimos anos significa que esses kits de ferramentas de phishing tradicionais não podem mais ser um método eficaz para invadir contas protegidas pela camada extra de segurança. Conheça os kits de ferramentas de phishing MitM, que vão um passo além, eliminando totalmente a necessidade de manter páginas da web "realistas".

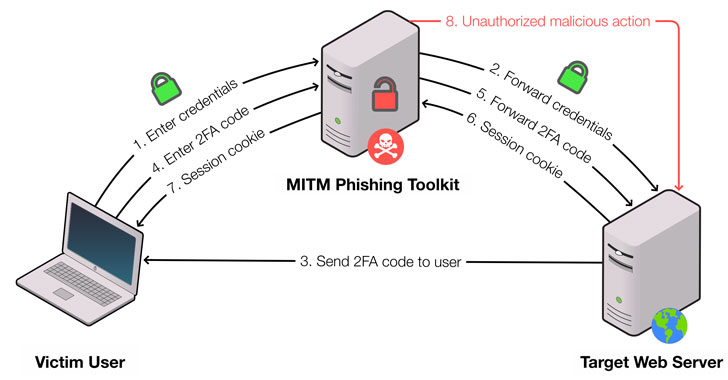

Um kit de phishing MitM permite que os fraudadores fiquem entre a vítima e um serviço online. Em vez de configurar um site falso que é distribuído por meio de e-mails de spam, os invasores implantam um site fraudulento que espelha o conteúdo ao vivo do site de destino e atua como um canal para encaminhar solicitações e respostas entre as duas partes em tempo real, permitindo assim que o extração de credenciais e cookies de sessão de contas autenticadas por 2FA.

"Eles funcionam como servidores proxy reversos, intermediando a comunicação entre os usuários vítimas e os servidores da web de destino, ao mesmo tempo em que coletam informações confidenciais dos dados da rede em trânsito", disseram os pesquisadores da Stony Brook University Brian Kondracki, Babak Amin Azad, Oleksii Starov e Nick Nikiforakis em um papel de acompanhamento.

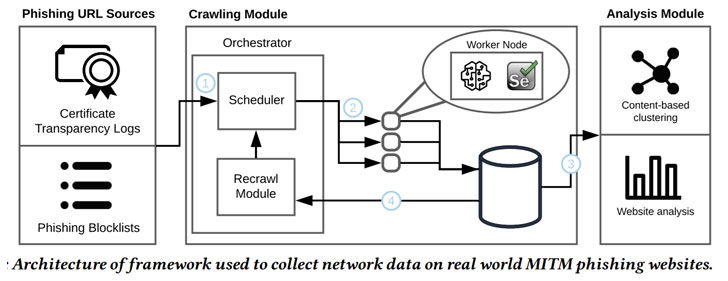

O método desenvolvido pelos pesquisadores envolve um classificador de aprendizado de máquina que utiliza recursos de nível de rede, como impressões digitais TLS e discrepâncias de tempo de rede para classificar sites de phishing hospedados por kits de ferramentas de phishing MitM em servidores proxy reverso. Também envolve uma estrutura de coleta de dados que monitora e rastreia URLs suspeitos de bancos de dados de phishing de código aberto, como OpenPhish e PhishTank , entre outros.

A ideia central é medir os atrasos do tempo de ida e volta ( RTT ) que surgem da colocação de um kit de phishing MitM, que, por sua vez, aumenta a duração desde o momento em que o navegador da vítima envia uma solicitação até o momento em que recebe uma resposta do alvo servidor devido ao fato de que o proxy reverso medeia as sessões de comunicação.

"Como duas sessões HTTPS distintas devem ser mantidas para intermediar a comunicação entre o usuário vítima e o servidor web de destino, a proporção de vários RTTs de pacotes, como uma solicitação TCP SYN / ACK e uma solicitação HTTP GET, será muito maior ao se comunicar com um reverso servidor proxy do que com um servidor web de origem diretamente ", explicaram os pesquisadores. "Essa proporção é ampliada ainda mais quando o servidor proxy reverso intercepta as solicitações TLS, o que é verdadeiro para os kits de ferramentas de phishing MitM."

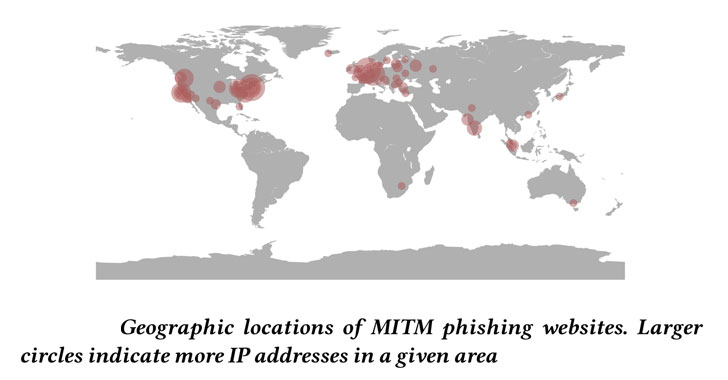

Em uma avaliação experimental que durou 365 dias entre 25 de março de 2020 e 25 de março de 2021, o estudo revelou um total de 1.220 sites operados com kits de phishing MitM que estavam espalhados principalmente pelos EUA e Europa e dependiam de serviços de hospedagem da Amazon , DigitalOcean, Microsoft e Google. Algumas das marcas mais visadas por esses kits incluem Instagram, Google, Facebook, Microsoft Outlook, PayPal, Apple, Twitter, Coinbase, Yahoo e LinkedIn.

"O PHOCA pode ser integrado diretamente à infraestrutura da web atual, como serviços de lista de bloqueio de phishing para expandir sua cobertura em kits de ferramentas de phishing MitM, bem como sites populares para detectar solicitações maliciosas originadas de kits de ferramentas de phishing MitM", disseram os pesquisadores, acrescentando que identificam exclusivamente o phishing MitM os kits de ferramentas podem "aumentar a capacidade dos provedores de serviços da Web de identificar solicitações de login mal-intencionadas e sinalizá-las antes que a autenticação seja concluída".

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário