*Pesquisadores descobrem que o malware PhoneSpy está espionando cidadãos sul-coreanos

Uma campanha contínua de spyware móvel foi descoberta espionando residentes sul-coreanos usando uma família de 23 aplicativos Android maliciosos para desviar informações confidenciais e obter controle remoto dos dispositivos.

"Com mais de mil vítimas sul-coreanas, o grupo malicioso por trás desta campanha invasiva teve acesso a todos os dados, comunicações e serviços em seus dispositivos", disse o pesquisador Aazim Yaswant da Zimperium. "As vítimas estavam transmitindo suas informações privadas aos agentes mal-intencionados sem nenhuma indicação de que algo estava errado."

A empresa de segurança móvel com sede em Dallas apelidou a campanha de " PhoneSpy ".

O Zimperium não atribuiu o spyware a um agente de ameaça conhecido. "As evidências em torno do PhoneSpy mostram uma estrutura familiar que foi divulgada por anos, atualizada por indivíduos e compartilhada dentro de comunidades privadas e canais de apoio até reunida no que vemos nesta variação hoje", Richard Melick, diretor de estratégia de produto da empresa para segurança de endpoint, disse The Hacker News.

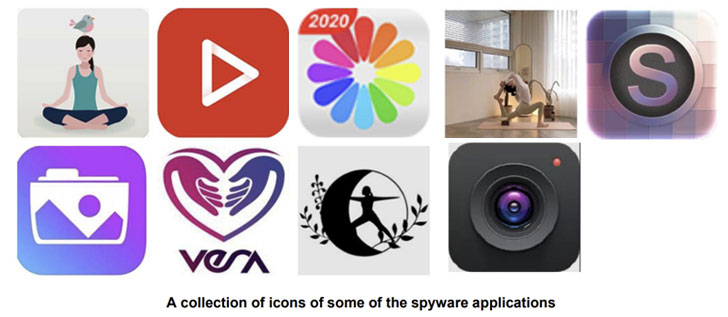

Descobriu-se que os aplicativos desonestos se disfarçam como utilitários de estilo de vida aparentemente inócuos com objetivos que vão desde aprender ioga e navegar por fotos até assistir TV e vídeos, com os artefatos de malware não contando com a Google Play Store ou outros mercados de aplicativos não oficiais de terceiros, sugerindo um social método de engenharia ou redirecionamento de tráfego da web para induzir os usuários a baixar os aplicativos.

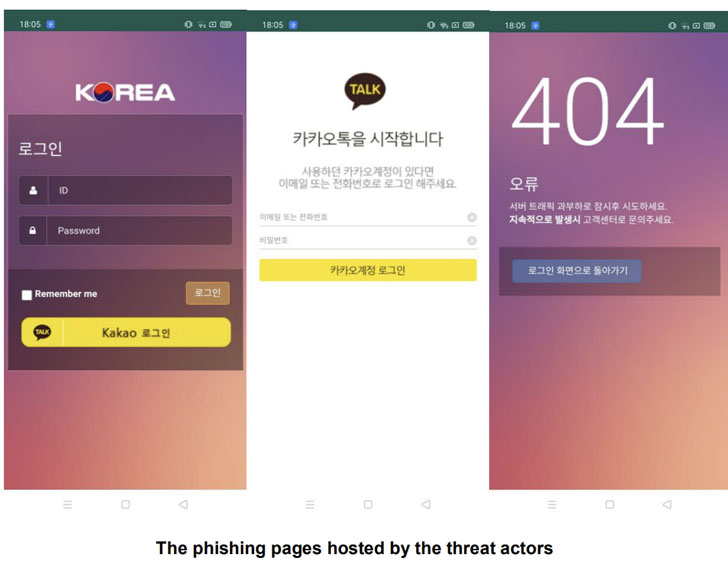

Após a instalação, o aplicativo solicita uma ampla gama de permissões antes de abrir um site de phishing projetado para se parecer com as páginas de login de aplicativos populares, como Facebook, Instagram, Google e Kakao Talk. Os usuários que tentam entrar, no entanto, são recebidos por uma mensagem HTTP 404 Not Found, mas, na realidade, têm suas credenciais roubadas e exfiltradas em um servidor de comando e controle remoto (C2).

"Muitos dos aplicativos são fachadas de um aplicativo real, sem nenhuma das funcionalidades baseadas no usuário anunciadas", explicou Yaswant. "Em alguns outros casos, como aplicativos mais simples que anunciam como visualizadores de fotos, o aplicativo funcionará como anunciado enquanto o spyware PhoneSpy está funcionando em segundo plano."

Como outros cavalos de Tróia, o PhoneSpy abusa de suas permissões arraigadas, permitindo que o agente da ameaça acesse a câmera para tirar fotos, gravar vídeo e áudio, obter localização GPS precisa, ver fotos do dispositivo, bem como extrair mensagens SMS, contatos, registros de chamadas, e até mesmo enviar mensagens SMS para o telefone com texto controlado pelo invasor. Os dados acumulados são então compartilhados com o servidor C2.

"O spyware móvel é uma arma incrivelmente poderosa e eficaz contra os dados que temos em nossas mãos. À medida que nossos telefones e tablets continuam a se tornar carteiras e identificações digitais, formas de autenticação multifatorial e as chaves para o reino dos dados para nossos profissionais e vidas pessoais, os agentes maliciosos que desejam os dados exatos encontrarão novas maneiras de roubá-los ", disse Melick.

"O PhoneSpy e outros exemplos de spyware móvel mostram que esses conjuntos de ferramentas e estruturas podem ser decompostos e reconstruídos repetidamente com códigos e recursos atualizados, dando aos invasores uma vantagem. E só está aumentando em popularidade para todos os países que visam dissidentes às corporações que espionam a concorrência devido à falta de segurança avançada em torno da maioria desses dispositivos críticos. "

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário