*Hackers usando falha do Microsoft MSHTML para espionar PCs alvo com malware

Um novo ator de ameaça iraniano foi descoberto explorando uma falha crítica agora corrigida na plataforma MSHTML do Microsoft Windows para atingir vítimas que falam farsi com um novo ladrão de informações baseado em PowerShell projetado para coletar detalhes extensos de máquinas infectadas.

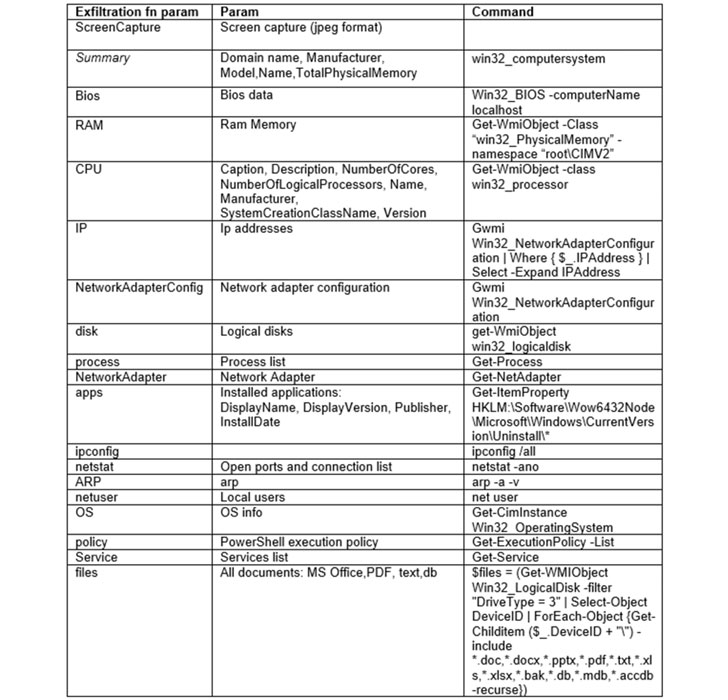

"[O] ladrão é um script PowerShell, curto com recursos de coleta poderosos - em apenas cerca de 150 linhas, ele fornece ao adversário muitas informações críticas, incluindo capturas de tela, arquivos do Telegram, coleção de documentos e dados extensos sobre o ambiente da vítima, "Tomer Bar, pesquisador do SafeBreach Labs, disse em um relatório publicado na quarta-feira.

Quase metade dos alvos são dos Estados Unidos, com a empresa de segurança cibernética observando que os ataques são provavelmente dirigidos a "iranianos que vivem no exterior e podem ser vistos como uma ameaça ao regime islâmico iraniano".

A campanha de phishing, que começou em julho de 2021, envolveu a exploração de CVE-2021-40444, uma falha de execução remota de código que poderia ser explorada usando documentos do Microsoft Office especialmente criados. A vulnerabilidade foi corrigida pela Microsoft em setembro de 2021, semanas após o surgimento de relatórios de exploração ativa.

"Um invasor pode criar um controle ActiveX malicioso para ser usado por um documento do Microsoft Office que hospeda o mecanismo de renderização do navegador. O invasor teria então que convencer o usuário a abrir o documento malicioso. Usuários cujas contas estão configuradas para ter menos direitos de usuário no o sistema poderia ser menos afetado do que os usuários que operam com direitos administrativos ", observou o fabricante do Windows.

A sequência de ataque descrita por SafeBreach começa com os alvos recebendo um e-mail de spear-phishing que vem com um documento do Word como anexo. Abrir o arquivo aciona o exploit para CVE-2021-40444, resultando na execução de um script PowerShell denominado "PowerShortShell" que é capaz de aspirar informações confidenciais e transmiti-las a um servidor de comando e controle (C2).

Embora infecções envolvendo a implantação do ladrão de informações tenham sido observadas em 15 de setembro, um dia após a Microsoft lançar patches para a falha, o servidor C2 mencionado também foi empregado para coletar as credenciais do Gmail e do Instagram das vítimas como parte de duas campanhas de phishing encenadas pelo mesmo adversário em julho de 2021.

O desenvolvimento é o mais recente em uma série de ataques que capitalizaram a falha do mecanismo de renderização MSTHML, com a Microsoft divulgando anteriormente uma campanha de phishing direcionada que abusou da vulnerabilidade como parte de uma campanha de acesso inicial para distribuir carregadores Cobalt Strike Beacon personalizados.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário