*Pesquisadores descobrem um grupo de hackers de aluguel que está ativo desde 2015

Um novo grupo de hackers de aluguel de mercenários cibernéticos apelidado de " Void Balaur " foi vinculado a uma série de atividades de ciberespionagem e roubo de dados visando milhares de entidades, bem como ativistas de direitos humanos, políticos e funcionários do governo em todo o mundo, pelo menos desde 2015 para ganho financeiro enquanto espreita nas sombras.

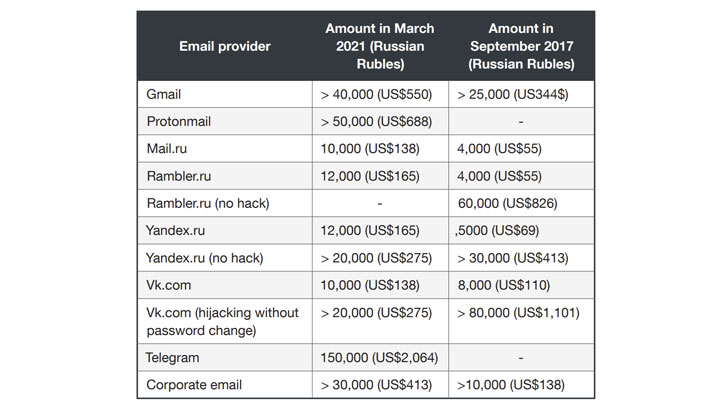

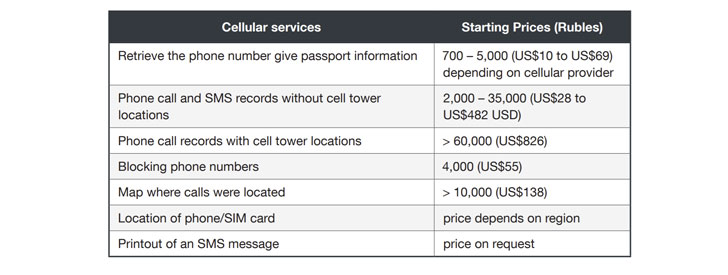

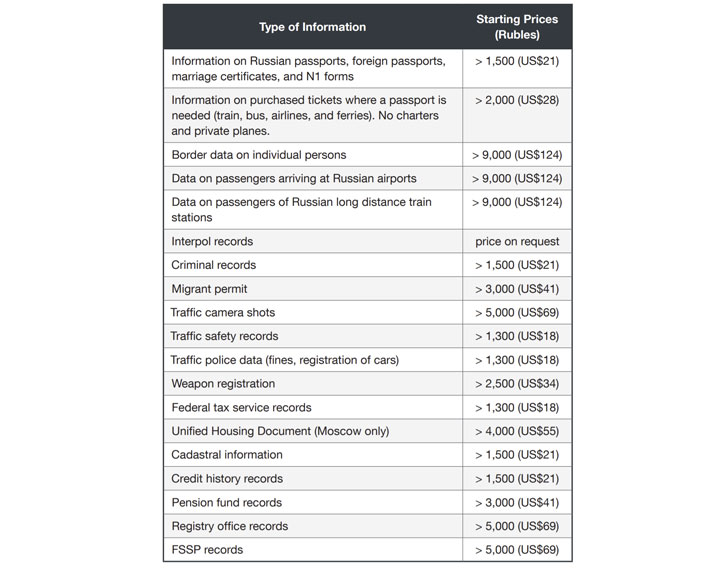

Batizado em homenagem a um dragão de muitas cabeças do folclore romeno, o adversário foi desmascarado anunciando seus serviços em fóruns clandestinos de língua russa que datam de 2017 e vendendo um tesouro de informações confidenciais, como registros de telefones de torres de celular, registros de voos de passageiros, crédito relatórios, dados bancários, mensagens SMS e detalhes do passaporte. O ator da ameaça se autodenomina "Rockethack".

"Este grupo de hackers de aluguel não operar fora de um edifício físico, nem tem um prospecto brilhante que descreve seus serviços", Trend Micro pesquisador Feike Hacquebord disse em um perfil recém-publicado do coletivo.

"O grupo não tenta escapar de uma posição difícil justificando seus negócios, nem está envolvido em ações judiciais contra qualquer pessoa que tente relatar suas atividades. Em vez disso, este grupo é bastante aberto sobre o que faz: invadir contas de e-mail e as redes sociais representam dinheiro ", acrescentou Hacquebord.

Além de receber críticas positivas quase unânimes nos fóruns por sua capacidade de oferecer informações de qualidade, o Void Balaur também se concentrou em trocas de criptomoedas criando vários sites de phishing para enganar usuários de trocas de criptomoedas a fim de obter acesso não autorizado às suas carteiras. Além do mais, o coletivo mercenário implantou um ladrão de informações chamado Z * Stealer e malware Android, como DroidWatcher, contra seus alvos.

O conjunto de intrusão do Void Balaur foi observado implantado contra uma ampla gama de indivíduos e entidades, incluindo jornalistas, ativistas de direitos humanos, políticos, cientistas, médicos que trabalham em clínicas de fertilização in vitro, empresas de genômica e biotecnologia e engenheiros de telecomunicações. A Trend Micro disse que descobriu mais de 3.500 endereços de e-mail que o grupo tinha como objetivo.

A maioria dos alvos do grupo estaria localizada na Rússia e outros países vizinhos, como Ucrânia, Eslováquia e Cazaquistão, com as vítimas também localizadas nos Estados Unidos, Israel, Japão, Índia e países europeus. As organizações atacadas vão desde provedores de telecomunicações, corporações de comunicação por satélite e firmas de fintech a vendedores de máquinas ATM, vendedores de ponto de venda (PoS) e empresas de biotecnologia.

"O Void Balaur busca a maioria dos dados privados e pessoais de empresas e indivíduos e, em seguida, vende esses dados para quem quiser pagar por eles", disseram os pesquisadores. A razão pela qual esses indivíduos e entidades foram visados permanece desconhecida ainda.

Não está imediatamente claro como os registros confidenciais de telefone e e-mail são adquiridos dos alvos sem interação, embora os pesquisadores suspeitem que o ator da ameaça poderia ter envolvido direta (ou indiretamente) insiders desonestos nas empresas em questão para vender os dados ou comprometer contas de funcionários-chave com acesso às caixas de correio de e-mail direcionadas.

A análise profunda da Trend Micro também encontrou um terreno comum com outro grupo de ameaças persistentes avançadas com base na Rússia, chamado Pawn Storm (também conhecido como APT28, Sofacy ou Iron Twilight), com sobreposições observadas nos endereços de e-mail direcionados entre os dois grupos, ao mesmo tempo que diferindo significativamente em uma série de maneiras, incluindo o modus operandi do Void Balaur de usuários de criptomoedas marcantes e seus horários de funcionamento.

No mínimo, o desenvolvimento mais uma vez destaca o crescimento desenfreado das atividades relacionadas com mercenários ilícitos no ciberespaço e a demanda por tais serviços, com uma série de operações - BellTroX (também conhecida como Dark Basin), Bahamut , CostaRicto e PowerPepper - que foram expostas visando instituições financeiras e agências governamentais nos últimos meses.

Para se defender contra ataques de hackers, é recomendado habilitar a autenticação de dois fatores (2FA) por meio de um aplicativo autenticador ou uma chave de segurança de hardware, contar com aplicativos com criptografia de ponta a ponta (E2EE) para e-mail e comunicações e excluir permanentemente os antigos , mensagens indesejadas para mitigar o risco de exposição de dados.

“A realidade é que os usuários regulares da Internet não podem deter facilmente um determinado cibermercenário”, concluíram os pesquisadores. “Embora [ ferramentas ofensivas avançadas no arsenal de um cibermercenário] possam ser usadas na luta contra o terrorismo e o crime organizado, a realidade é que elas - consciente ou inconscientemente - acabam nas mãos de agentes de ameaças que as usam contra alvos. "

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário