*Bugs de espionagem em chips MediaTek afetam 37% de todos os smartphones e IoT globalmente

Múltiplos pontos fracos de segurança foram divulgados no sistema em chips da MediaTek (SoCs) que poderia ter permitido a um ator de ameaça elevar privilégios e executar código arbitrário no firmware do processador de áudio, permitindo efetivamente que os invasores realizem uma "campanha massiva de escuta secreta "sem o conhecimento dos usuários.

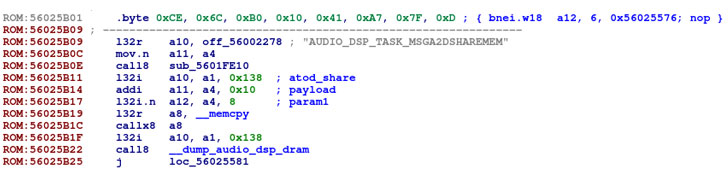

A descoberta das falhas é o resultado da engenharia reversa da unidade de processador de sinal digital de áudio ( DSP ) da empresa taiwanesa pela empresa israelense de segurança cibernética Check Point Research. descoberto no chip pode levar ao aumento de privilégios locais de um aplicativo Android.

"Um malformado mensagem inter-processador pode potencialmente ser usado por um invasor executar código malicioso e esconder dentro do firmware DSP," Check Point pesquisador de segurança Slava Makkaveev disse em um relatório. "Como o firmware do DSP tem acesso ao fluxo de dados de áudio, um ataque ao DSP poderia ser usado para espionar o usuário."

Rastreado como CVE-2021-0661, CVE-2021-0662 e CVE-2021-0663, os três problemas de segurança referem-se a um buffer overflow baseado em heap no componente DSP de áudio que pode ser explorado para obter privilégios elevados. As falhas afetam os chipsets MT6779, MT6781, MT6785, MT6853, MT6853T, MT6873, MT6875, MT6877, MT6883, MT6885, MT6889, MT6891, MT6893 e MT8797 abrangendo as versões 9.0, 10.0 e 11.0 do Android.

"Em DSP de áudio, há uma possível fora dos limites escrever devido a verificar uma limites incorretos. Isso poderia levar a uma escalada de privilégio local com privilégios de execução de sistema necessários. A interação do usuário não é necessário para a exploração", a fabricante de chips disse em um boletim publicado mês passado.

Um quarto problema descoberto na camada de abstração de hardware de áudio da MediaTek, também conhecido como HAL (CVE-2021-0673), foi corrigido em outubro e deve ser publicado no Boletim de Segurança da MediaTek de dezembro de 2021.

Em um cenário de ataque hipotético, um aplicativo nocivo instalado por meio de engenharia social poderia aproveitar seu acesso à API AudioManager do Android para direcionar uma biblioteca especializada - chamada Android Aurisys HAL - que é provisionada para se comunicar com os drivers de áudio no dispositivo e enviar mensagens especialmente criadas, o que pode resultar na execução de código de ataque e roubo de informações relacionadas ao áudio.

A MediaTek, após a divulgação, disse que disponibilizou mitigações apropriadas para todos os fabricantes de equipamentos originais, acrescentando que não encontrou evidências de que as falhas estejam sendo exploradas. Além disso, a empresa recomendou aos usuários que atualizem seus dispositivos conforme e quando os patches forem disponibilizados, e que instalem apenas aplicativos de mercados confiáveis, como o Google Play Store.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário