*SharkBot - um novo cavalo de Troia Android que rouba contas bancárias e de criptomoeda

Pesquisadores de cibersegurança retiraram na segunda-feira um novo cavalo de Troia Android que aproveita os recursos de acessibilidade dos dispositivos para desviar credenciais de serviços bancários e de criptomoeda na Itália, no Reino Unido e nos Estados Unidos

Apelidado de " SharkBot " por Cleafy, o malware é projetado para atingir um total de 27 alvos - contando 22 bancos internacionais não identificados na Itália e no Reino Unido, bem como cinco aplicativos de criptomoeda nos EUA - pelo menos desde o final de outubro de 2021 e acredita-se que seja em seus estágios iniciais de desenvolvimento, sem sobreposições encontradas com as de quaisquer famílias conhecidas.

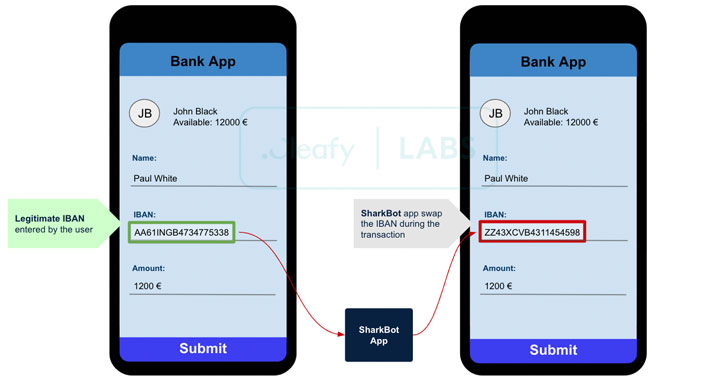

"O principal objetivo do SharkBot é iniciar transferências de dinheiro dos dispositivos comprometidos por meio da técnica de Sistemas de Transferência Automática (ATS), contornando os mecanismos de autenticação multifator (por exemplo, SCA)", disseram os pesquisadores em um relatório.

"Uma vez que o SharkBot é instalado com sucesso no dispositivo da vítima, os invasores podem obter informações bancárias confidenciais por meio do abuso dos Serviços de Acessibilidade, como credenciais, informações pessoais, saldo atual, etc., mas também para realizar gestos no dispositivo infectado."

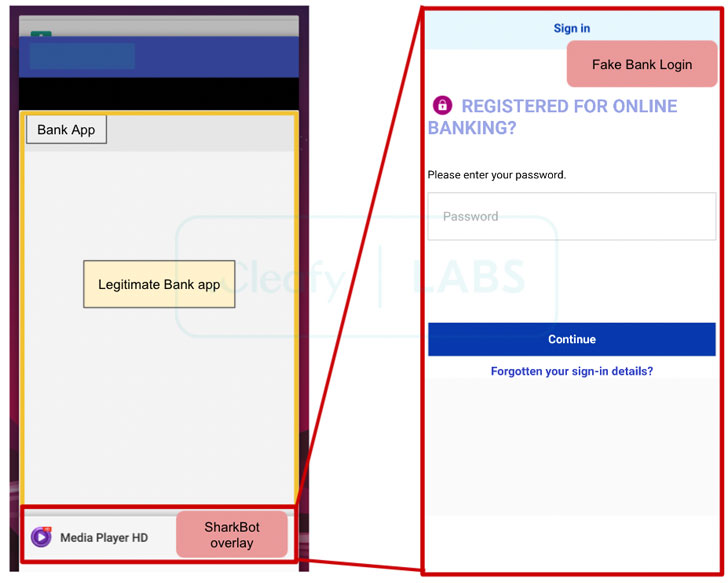

Disfarçado de reprodutor de mídia , TV ao vivo ou aplicativos de recuperação de dados, o SharkBot, como seus outros malwares equivalentes TeaBot e UBEL , solicita repetidamente aos usuários com pop-ups invasores que concedam amplas permissões apenas para roubar informações confidenciais. O que se destaca é a exploração das configurações de acessibilidade para realizar ataques ATS, que permitem às operadoras "preencher automaticamente os campos em aplicativos bancários móveis legítimos e iniciar transferências de dinheiro dos dispositivos comprometidos para uma rede de mula de dinheiro controlada pelo [ator da ameaça ]. "

O modus operandi efetivamente elimina a necessidade de registrar um novo dispositivo para realizar atividades fraudulentas, ao mesmo tempo em que contorna os mecanismos de autenticação de dois fatores implementados pelos aplicativos bancários.

Além disso, o malware vem com todos os recursos agora observados em todos os cavalos de Troia do Android , como a capacidade de realizar ataques de sobreposição para roubar credenciais de login e informações de cartão de crédito, interceptar comunicações bancárias legítimas enviadas por SMS, habilitar keylogging e obter controle remoto total dos dispositivos comprometidos.

O SharkBot também é notável pelas etapas que executa para evitar a análise e detecção, incluindo a execução de verificações de emulador, criptografando comunicações de comando e controle com um servidor remoto e ocultando o ícone do aplicativo da tela inicial após a instalação. Nenhuma amostra do malware foi detectada na Google Play Store oficial, sugerindo que os aplicativos maliciosos são instalados nos dispositivos dos usuários por meio de sideload ou esquemas de engenharia social.

A descoberta do SharkBot mostra "como os malwares móveis estão rapidamente encontrando novas maneiras de realizar fraudes, tentando contornar as contramedidas de detecção comportamental postas em prática por vários bancos e serviços financeiros nos últimos anos", disseram os pesquisadores.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário