*Malware Android BrazKing retorna como um cavalo de Troia bancário mais furtivo

O cavalo de Tróia BrazKing Android banking voltou com sobreposições bancárias dinâmicas e um novo truque de implementação que permite operar sem solicitar permissões de risco.

Uma nova amostra de malware foi analisada por pesquisadores da IBM Trusteer que a encontraram fora da Play Store, em sites onde as pessoas acabam recebendo mensagens smishing (SMS).

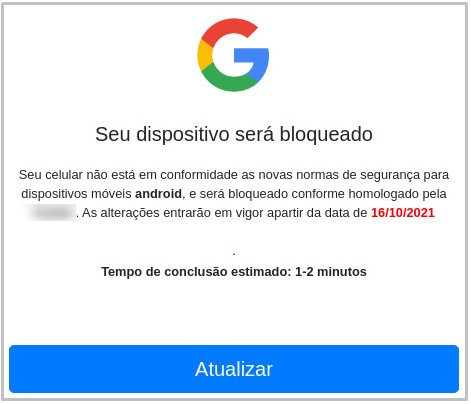

Esses sites HTTPS avisam a possível vítima que eles estão usando uma versão desatualizada do Android e oferecem um APK que supostamente os atualizará para a versão mais recente.

Apenas pedindo uma única permissão

Se o usuário aprovar "downloads de fontes desconhecidas", o malware é colocado no dispositivo e solicita acesso ao 'Serviço de Acessibilidade'.

Esta permissão é abusada para capturar capturas de tela e pressionamentos de tecla sem a solicitação de nenhuma permissão adicional que poderia causar suspeitas.

Mais especificamente, o serviço de acessibilidade é usado pelo BrazKing para as seguintes atividades maliciosas:

- Dissecar a tela programaticamente em vez de tirar capturas de tela em formato de imagem. Isso pode ser feito programaticamente, mas em um dispositivo sem root que exigiria a aprovação explícita do usuário.

- Recursos do keylogger ao ler as visualizações na tela.

- Capacidades de RAT - o BrazKing pode manipular o aplicativo bancário de destino tocando em botões ou digitando texto.

- Leia SMS sem a permissão 'android.permission.READ_SMS' lendo mensagens de texto que aparecem na tela. Isso pode dar aos atores acesso aos códigos 2FA.

- Leia as listas de contatos sem a permissão 'android.permission.READ_CONTACTS' lendo os contatos na tela “Contatos”.

A partir do Android 11, o Google categorizou a lista de aplicativos instalados como informações confidenciais, portanto, qualquer malware que tente buscá-la é sinalizado pelo Play Protect como malicioso.

Este é um novo problema para todos os cavalos de Troia de sobreposição bancária que precisam determinar quais aplicativos de banco estão instalados no dispositivo infectado para servir às telas de login correspondentes.

O BrazKing não usa mais a solicitação de API 'getinstalledpackages' como costumava, mas em vez disso usa o recurso de dissecação de tela para ver quais aplicativos estão instalados no dispositivo infectado.

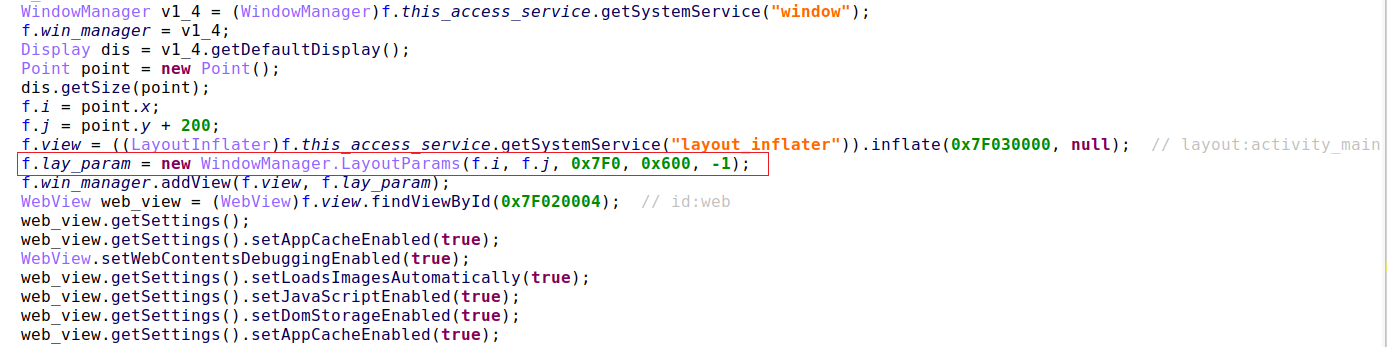

Quando se trata de sobreposição, o BrazKing agora o faz sem a permissão 'System_Alert_Window', portanto, não pode sobrepor uma tela falsa sobre o aplicativo original como outros trojans fazem.

Em vez disso, ele carrega a tela falsa como uma URL do servidor do invasor em uma janela de visualização da web, adicionada de dentro do serviço de acessibilidade. Isso cobre o aplicativo e todas as suas janelas, mas não força uma saída dele.

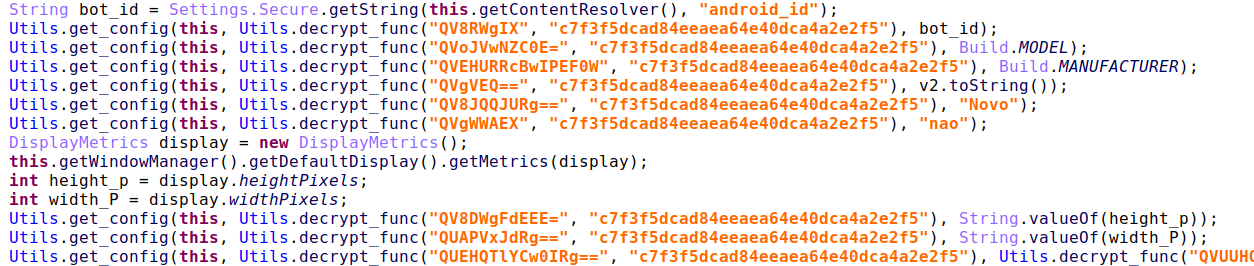

Ao detectar o login em um banco online, em vez de exibir sobreposições integradas, o malware agora se conectará ao servidor de comando e controle para receber a sobreposição de login correta para exibição.

Esse sistema de sobreposição dinâmica torna mais fácil para os atores da ameaça roubar credenciais para uma gama mais ampla de bancos. Servir as sobreposições dos servidores do invasor também permite que eles atualizem as telas de login conforme necessário para coincidir com as alterações nos aplicativos ou sites bancários legítimos ou adicionar suporte para novos bancos.

Ofuscação e resistência à deleção

A nova versão do BrazKing protege os recursos internos aplicando uma operação XOR usando uma chave embutida no código e então também os codifica com Base64.

Os analistas podem reverter rapidamente essas etapas, mas ainda ajudam o malware a passar despercebido quando aninhado no dispositivo da vítima.

Se o usuário tentar excluir o malware, ele rapidamente toca nos botões 'Voltar' ou 'Página inicial' para impedir a ação.

O mesmo truque é usado quando o usuário tenta abrir um aplicativo antivírus, na esperança de fazer a varredura e remover o malware dentro da ferramenta de segurança.

A evolução do BrazKing mostra que os autores de malware se adaptam rapidamente para fornecer versões mais furtivas de suas ferramentas à medida que a segurança do Android aumenta.

A capacidade de obter códigos 2FA, credenciais e fazer capturas de tela sem acumular permissões torna o cavalo de Tróia muito mais potente do que costumava ser, por isso tome muito cuidado com downloads de APK fora da Play Store.

De acordo com o relatório da IBM , o BrazKing parece ser operado por grupos de ameaças locais, visto que está circulando em sites de língua portuguesa.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário