*Microsoft alerta sobre ataques contínuos da cadeia de suprimentos do Nobelium Hacker Group

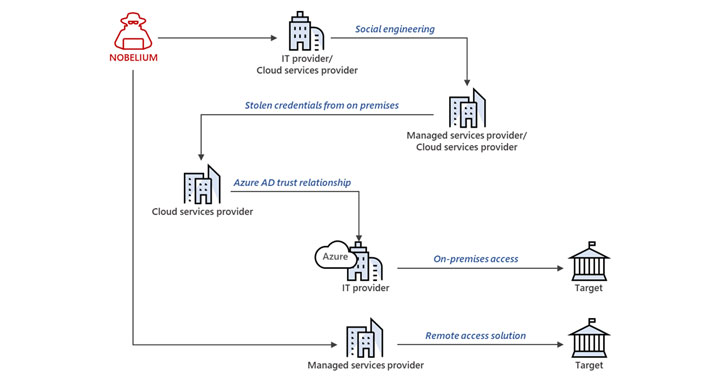

Nobelium, o ator de ameaça por trás do compromisso SolarWinds em dezembro de 2020, está por trás de uma nova onda de ataques que comprometeu 14 clientes downstream de vários provedores de serviços em nuvem (CSP), provedores de serviços gerenciados (MSP) e outras organizações de serviços de TI, ilustrando o o interesse contínuo do adversário em atingir a cadeia de suprimentos por meio da abordagem "comprometer um para comprometer muitos".

A Microsoft, que revelou detalhes da campanha na segunda-feira, disse que notificou mais de 140 revendedores e provedores de serviços de tecnologia desde maio. Entre 1 ° de julho e 19 de outubro de 2021, a Nobelium disse ter escolhido 609 clientes, que foram atacados coletivamente em um total de 22.868 vezes.

"Esta atividade recente é outro indicador de que a Rússia está tentando obter acesso sistemático de longo prazo a uma variedade de pontos na cadeia de abastecimento de tecnologia e estabelecer um mecanismo para vigiar - agora ou no futuro - alvos de interesse do governo russo, " disse Tom Burt, vice-presidente corporativo de segurança e confiança do cliente da Microsoft.

Os ataques recém-divulgados não exploram nenhuma fraqueza de segurança específica no software, mas sim aproveitam uma ampla gama de técnicas, como pulverização de senha, roubo de token, abuso de API e spear-phishing para desviar credenciais associadas a contas privilegiadas de provedores de serviço, permitindo que os invasores para mover lateralmente em ambientes de nuvem e montar outras intrusões.

O objetivo, de acordo com a Microsoft, parece que "a Nobelium espera, em última análise, pegar carona em qualquer acesso direto que os revendedores possam ter aos sistemas de TI de seus clientes e mais facilmente se passar por um parceiro de tecnologia confiável de uma organização para obter acesso a seus clientes".

No mínimo, os ataques são mais uma manifestação das táticas freqüentemente repetidas do Nobelium, que foram encontradas abusando das relações de confiança desfrutadas pelos prestadores de serviços para se enterrar em várias vítimas de interesse para obter inteligência. Como atenuantes, a empresa está recomendando às empresas que habilitem a autenticação multifator (MFA) e auditem os privilégios administrativos delegados (DAP) para evitar qualquer possível uso indevido de permissões elevadas.

O desenvolvimento também chega menos de um mês depois que o gigante da tecnologia revelou um novo backdoor passivo e altamente direcionado, apelidado de " FoggyWeb ", implantado pelo grupo de hackers para fornecer cargas úteis adicionais e roubar informações confidenciais dos servidores Active Directory Federation Services (AD FS).

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário