*Evil Corp exige US $ 40 milhões em novos ataques de ransomware de Macaw

A Evil Corp lançou um novo ransomware chamado Macaw Locker para escapar das sanções dos EUA que impedem as vítimas de fazer pagamentos de resgate.

O grupo de hackers Evil Corp, também conhecido como Indrik Spider e a gangue Dridex, está envolvido em atividades de crimes cibernéticos desde 2007, mas principalmente como afiliados de outras organizações.

Com o tempo, o grupo começou a se concentrar em seus próprios ataques, criando e distribuindo um cavalo de Troia bancário conhecido como Dridex em ataques de phishing.

Mudança para ransomware

À medida que os ataques de ransomware se tornavam cada vez mais lucrativos, a Evil Corp lançou uma operação chamada BitPaymer, distribuída por meio do malware Dridex para redes corporativas comprometidas.

A atividade criminosa do grupo de hackers acabou levando-os a serem sancionados pelo governo dos EUA em 2019 .

Devido a essas sanções, as empresas de negociação de ransomware não facilitarão mais o pagamento de resgate por operações atribuídas à Evil Corp.

Para contornar as sanções dos EUA, a Evil Corp começou a criar operações de ransomware de uso limitado sob vários nomes, como WastedLocker, Hades, Phenoix Locker e PayloadBin.

A Evil Corp começou a renomear suas operações de ransomware com nomes diferentes, como WastedLocker , Hades , Phoenix CryptoLocker e PayLoadBin .

Outras famílias de ransomware que se acredita, mas não comprovadamente afiliadas à Evil Corp, é a DoppelPaymer , que foi recentemente rebatizada como Grief .

Apresentando o Macaw Locker

Este mês, a Olympus e o Sinclair Broadcast Group tiveram suas operações severamente interrompidas por ataques de ransomware nos finais de semana.

Para Sinclair, causou o cancelamento de transmissões de TV, diferentes programas foram ao ar e os locutores relataram suas histórias em quadros brancos e papel.

Esta semana, foi descoberto que ambos os ataques foram conduzidos por um novo ransomware conhecido como Macaw Locker.

Em uma conversa com Fabian Wosar, CTO da Emsisoft, a BleepingComputer foi informada de que, com base na análise de código, o MacawLocker é a mais recente reformulação da família de ransomware da Evil Corp.

A BleepingComputer também aprendeu com fontes da indústria de segurança cibernética que as únicas duas vítimas conhecidas do Macaw Locker são Sinclair e Olympus .

As fontes também compartilharam as páginas privadas da vítima do Macaw Locker para dois ataques, onde os atores da ameaça exigem um resgate de 450 bitcoin, ou US $ 28 milhões, para um ataque e US $ 40 milhões para a outra vítima.

Não se sabe qual empresa está associada a cada pedido de resgate.

O ransomware Macaw Locker criptografa os arquivos das vítimas e anexa a extensão .macaw ao nome do arquivo ao conduzir ataques.

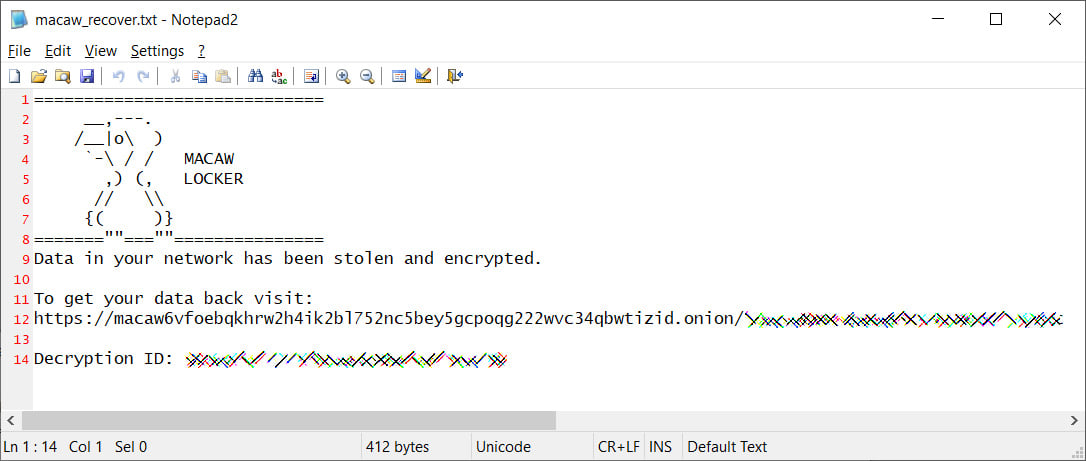

Ao criptografar arquivos, o ransomware também criará notas de resgate em cada pasta chamada macaw_recover.txt. Para cada ataque, a nota de resgate contém uma página única de negociação da vítima no site do Tor do Macaw Locker e um ID de descriptografia associado, ou ID de campanha, conforme mostrado abaixo.

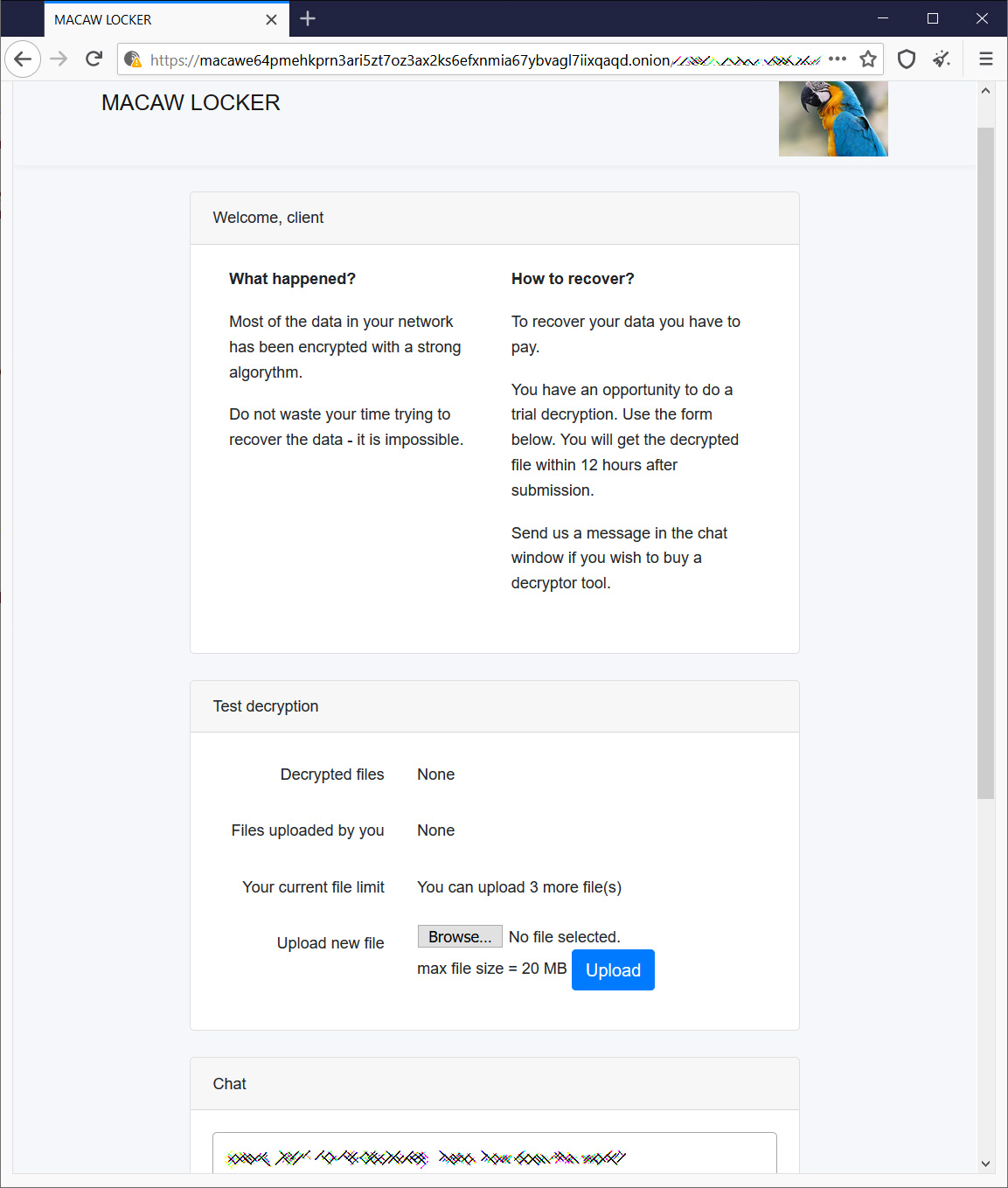

O site de negociação dark web da gangue contém uma breve introdução ao que aconteceu com a vítima, uma ferramenta para descriptografar três arquivos gratuitamente e uma caixa de bate-papo para negociar com os invasores.

Agora que o Macaw Locker foi exposto como uma variante da Evil Corp, provavelmente veremos os atores da ameaça reformularem seu ransomware novamente.

Esse constante jogo de gato e rato provavelmente nunca terminará até que a Evil Corp pare de realizar ataques de ransomware ou as sanções sejam suspensas.

No entanto, nenhum desses cenários é provável que ocorra no futuro imediato.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário