*Malware Snake atacando com força 50 aplicativos por apenas US $ 25

Os cibercriminosos estão se esforçando para usar o trojan de roubo de senhas do Snake, tornando-o uma das famílias de malware populares usadas em ataques.

O Snake está ativo desde novembro de 2020 e é um projeto diferente da operação de ransomware que usava o mesmo nome no passado.

Escrito em .NET e usando o mesmo mecanismo de teste do FormBook e do Agente Tesla, os pesquisadores da Cybereason mergulham profundamente em como a ameaça crescente opera.

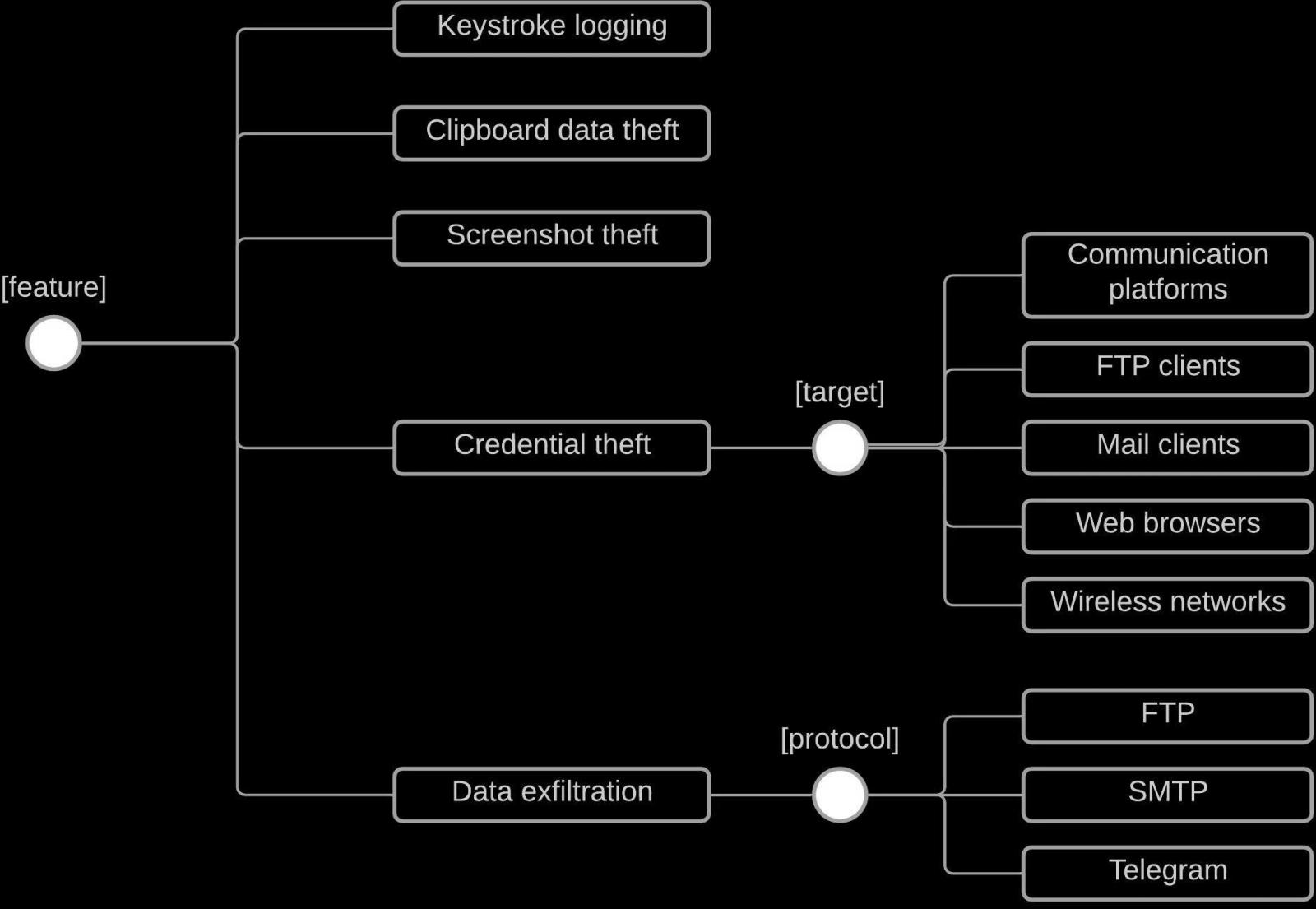

Grande variedade de recursos maliciosos

Atualmente, os cibercriminosos vendem o Snake em fóruns da dark web por apenas US $ 25, o que pode ser o motivo pelo qual vemos um aumento em sua implantação .

Principalmente implantado em campanhas de phishing, o Snake é instalado por meio de anexos de e-mail maliciosos ou de sites de acesso acessados por meio de links de e-mail.

Quando instalado em um computador, o Snake é capaz de roubar credenciais de mais de 50 aplicativos, incluindo clientes de e-mail, navegadores da web e plataformas de mensagens instantâneas.

Alguns dos programas mais populares direcionados pelo Snake incluem:

- Discórdia

- Pidgin

- FileZilla

- Thunderbird

- Panorama

- Brave navegador

- cromada

- Borda

- Raposa de fogo

- Ópera

- Vivaldi

- Yandex

O Snake também possui registro de pressionamento de tecla, recursos de roubo de dados da área de transferência e pode até capturar imagens de toda a tela, que são carregadas de volta para o agente da ameaça.

Outros recursos incluem roubo de dados do sistema operacional, informações de espaço de memória, geolocalização, informações de data e hora, endereços IP e muito mais.

Uma análise anterior da HP mostrou que os agentes de ameaças podem usar os dados de geolocalização para restringir a instalação com base no país da vítima.

Resumindo, é um ladrão de informações versátil por seu custo e tem tido sucesso em se esconder das soluções de segurança.

Detecção de evasão

Para evitar a detecção, o Snake desabilita as defesas AV eliminando os processos associados e chega ao ponto de desabilitar os analisadores de tráfego de rede, como o Wireshark.

O Snake então se adiciona à lista de exclusão do Windows Defender, permitindo que ele execute comandos maliciosos do PowerShell sem ser detectado.

O Snake adiciona uma tarefa agendada e edita uma chave de registro para ser executada quando um usuário faz login no Windows para estabelecer persistência.

Por fim, vale ressaltar que o Snake dá aos seus operadores a versatilidade de escolher quais recursos eles irão ativar no malware durante o estágio de empacotamento.

Essa personalização permite que eles fiquem ocultos, reduzindo o uso de recursos em ataques direcionados.

Finalmente, quando se trata de exfiltração de dados, o Snake usa uma conexão de servidor FTP ou SMTP ou um HTTPS POST em um terminal do Telegram.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário