*Microsoft: o malware WizardUpdate Mac adiciona novas táticas de invasão

A Microsoft afirma ter encontrado novas variantes do malware macOS, conhecidas como WizardUpdate (também rastreado como UpdateAgent ou Vigram), atualizadas para usar novas táticas de evasão e persistência.

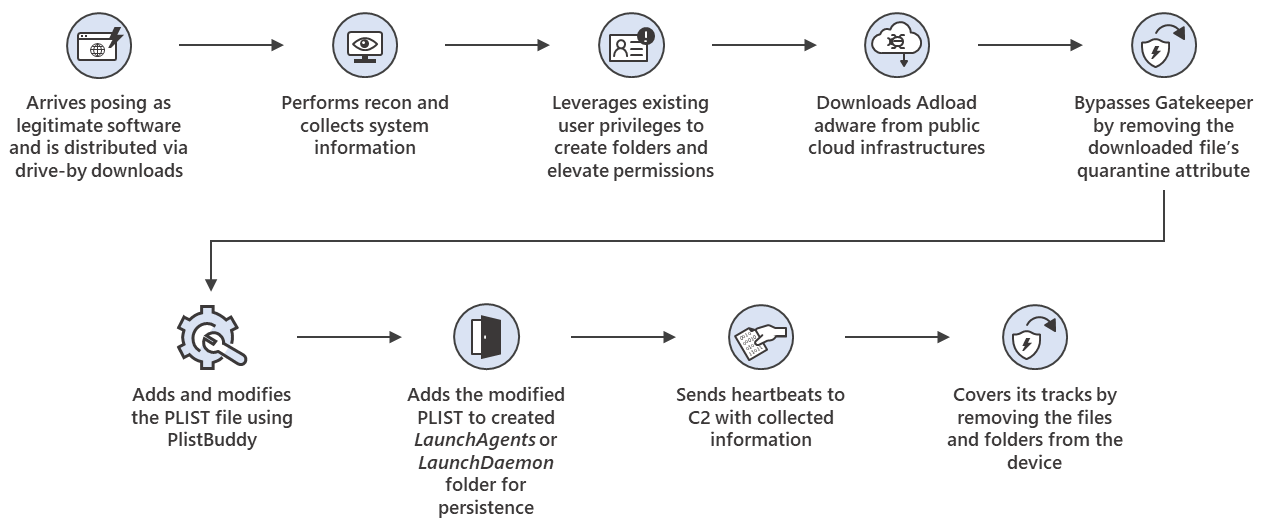

Como os especialistas em segurança da Microsoft descobriram, a última variante - detectada no início deste mês - provavelmente está sendo distribuída por meio de downloads drive-by e personifica um software legítimo, assim como era quando a empresa de inteligência de ameaças Confiant a descobriu camuflada como instaladores de Flash em janeiro.

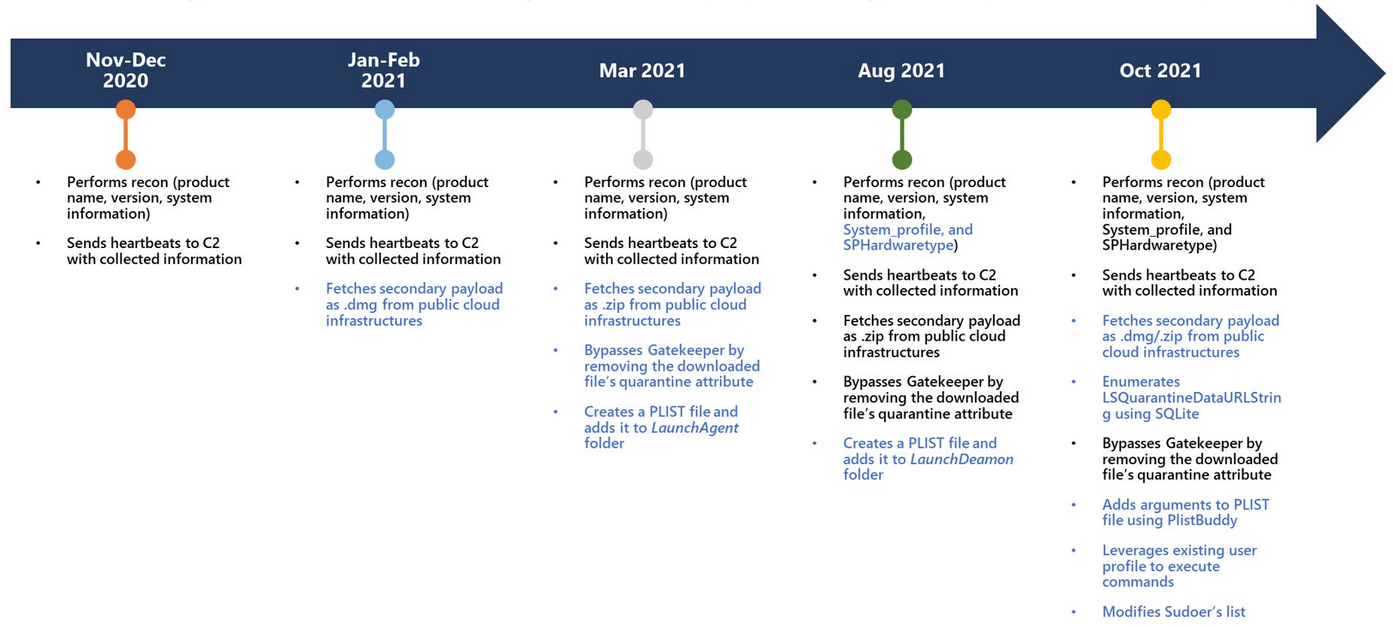

Como as primeiras variantes foram observadas em novembro de 2020, quando ele só era capaz de coletar e exfiltrar informações do sistema, o WizardUpdate foi atualizado várias vezes por seus desenvolvedores.

A amostra coletada por pesquisadores da Microsoft em outubro vem com várias atualizações, incluindo a capacidade de:

- implantar cargas úteis secundárias baixadas da infraestrutura em nuvem

- obter o histórico de download completo para Macs infectados enumerando LSQuarantineDataURLString usando SQLite

- ignorar o Gatekeeper removendo atributos de quarentena de cargas baixadas

- modificar arquivos PLIST usando PlistBuddy

- aproveite os perfis de usuário existentes para executar comandos

- mude a lista de sudoers para dar permissões de administrador a usuários regulares

Depois de infectar o Mac de um alvo, o malware começa a procurar e coletar informações do sistema que são enviadas para seu servidor de comando e controle (C2).

O trojan implantará cargas de malware de segundo estágio, incluindo uma variante de malware rastreada como Adload, ativa desde o final de 2017 e conhecida por ser capaz de escapar do antivírus integrado XProtect baseado em assinatura YARA da Apple para infectar Macs.

“O UpdateAgent abusa da infraestrutura de nuvem pública para hospedar cargas adicionais e tenta contornar o Gatekeeper, que é projetado para garantir que apenas aplicativos confiáveis rodem em dispositivos Mac, removendo o atributo de quarentena do arquivo baixado”, disse a Microsoft .

"Ele também aproveita as permissões de usuário existentes para criar pastas no dispositivo afetado. Ele usa PlistBuddy para criar e modificar Plists em LaunchAgent / LaunchDeamon para persistência."

Os desenvolvedores do WizardUpdate também incluíram recursos de evasão na última variante, que pode cobrir seus rastros excluindo pastas, arquivos e outros artefatos criados nos Macs infectados

Malware no Mac "pior que iOS"

AdLoad, uma das cargas úteis de segundo estágio entregues por WizardUpdate em Macs comprometidos, também sequestra resultados de mecanismos de pesquisa e injeta anúncios em páginas da web para ganho monetário usando um proxy da web Man-in-The-Middle (MiTM)

Ele também ganha persistência adicionando LaunchAgents e LaunchDaemons e, em alguns casos, cronjobs do usuário programados para serem executados a cada duas horas e meia.

Ao monitorar campanhas AdLoad ativas desde novembro de 2020, quando WizardUpdate também foi detectado pela primeira vez, o pesquisador de ameaças do SentinelOne Phil Stokes encontrou centenas de amostras , cerca de 150 delas únicas e não detectadas pelo antivírus integrado da Apple.

Muitas das amostras detectadas pelo Stokes também foram assinadas com certificados válidos de ID de desenvolvedor emitidos pela Apple, enquanto outras foram autenticadas para serem executadas nas configurações padrão do Gatekeeper .

Embora WizardUpdate e AdLoad agora implantem apenas adware e bundleware como cargas secundárias, eles podem mudar a qualquer momento para malware mais perigoso, como limpadores ou ransomware.

"Hoje, temos um nível de malware no Mac que não consideramos aceitável e que é muito pior do que o iOS", disse Craig Federighi, chefe de software da Apple, em maio de 2021 sob juramento enquanto testemunhava no Epic Games vs. Teste da Apple.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário