*Hackers usando o Squirrelwaffle Loader para implantar Qakbot e Cobalt Strike

Uma nova campanha de e-mail de spam surgiu como um canal para um carregador de malware anteriormente não documentado que permite que os invasores ganhem uma posição inicial em redes corporativas e joguem cargas maliciosas em sistemas comprometidos.

"Essas infecções também são usadas para facilitar a entrega de malware adicional, como Qakbot e Cobalt Strike, duas das ameaças mais comuns regularmente observadas visando organizações em todo o mundo", disseram pesquisadores da Cisco Talos em um artigo técnico.

Acredita-se que a campanha de malspam tenha começado em meados de setembro de 2021 por meio de documentos atados do Microsoft Office que, quando abertos, acionam uma cadeia de infecção que leva as máquinas a serem infectadas com um malware denominado SQUIRRELWAFFLE .

Espelhando uma técnica que é consistente com outros ataques de phishing desse tipo, a operação mais recente aproveita tópicos de e-mail roubados para dar a ele um véu de legitimidade e enganar usuários desavisados para que abram os anexos.

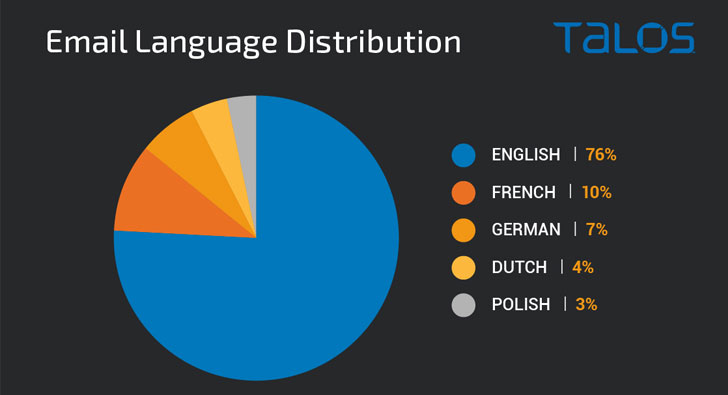

Além do mais, o idioma empregado nas mensagens de resposta corresponde ao idioma usado no tópico do e-mail original, demonstrando um caso de localização dinâmica implementada para aumentar a probabilidade de sucesso da campanha. Os cinco principais idiomas usados para entregar o carregador são inglês (76%), seguido por francês (10%), alemão (7%), holandês (4%) e polonês (3%).

Os volumes de distribuição de e-mail capitalizando sobre a nova ameaça atingiram o pico por volta de 26 de setembro, com base em dados compilados pela empresa de segurança cibernética.

Embora servidores da web previamente comprometidos, principalmente executando versões do sistema de gerenciamento de conteúdo (CMS) do WordPress, funcionem como a infraestrutura de distribuição de malware, uma técnica interessante observada é o uso de scripts "antibot" para bloquear solicitações da web originadas de endereços IP não pertencentes a vítimas, mas sim plataformas de análise automatizadas e organizações de pesquisa de segurança.

O carregador de malware, além de implantar o Qakbot e a infame ferramenta de teste de penetração Cobalt Strike nos endpoints infectados, também estabelece comunicação com um servidor remoto controlado por atacante para recuperar cargas secundárias, tornando-o um potente utilitário multifuncional.

“Após a remoção do botnet Emotet no início deste ano, os criminosos estão preenchendo essa lacuna”, observou Zscaler em uma análise do mesmo malware no mês passado. "SQUIRRELWAFFLE parece ser um novo carregador aproveitando esta lacuna. Ainda não está claro se SQUIRRELWAFFLE é desenvolvido e distribuído por um agente de ameaça conhecido ou um novo grupo. No entanto, técnicas de distribuição semelhantes foram usadas anteriormente pela Emotet."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário