*Jornalista do NYT repetidamente hackeado com Pegasus após reportar na Arábia Saudita

O iPhone do jornalista Ben Hubbard do New York Times foi repetidamente hackeado com a ferramenta de spyware Pegasus do Grupo NSO durante um período de três anos entre junho de 2018 e junho de 2021, resultando em infecções duas vezes em julho de 2020 e junho de 2021.

O Citizen Lab da Universidade de Toronto, que divulgou as descobertas no domingo, disse que "a segmentação ocorreu enquanto ele fazia uma reportagem sobre a Arábia Saudita e escrevia um livro sobre o príncipe herdeiro saudita Mohammed bin Salman". O instituto de pesquisa não atribuiu as infiltrações a um governo específico.

Em uma declaração compartilhada com Hubbard, a empresa israelense negou seu envolvimento nos hacks e descartou as descobertas como "especulação", ao mesmo tempo em que observou que o jornalista não era "um alvo da Pegasus por nenhum dos clientes da NSO".

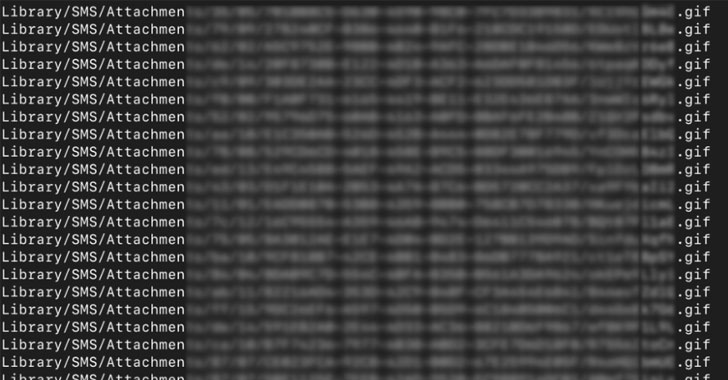

Até o momento, acredita-se que o Grupo NSO tenha aproveitado pelo menos três exploits iOS diferentes - ou seja, um exploit iMessage zero-click em dezembro de 2019, um exploit KISMET voltado para iOS 13.5.1 e iOS 13.7 começando em julho de 2020 e um exploit FORCEDENTRY voltado para iOS 14.x até 14.7.1 desde fevereiro de 2021.

Vale ressaltar que a atualização do iOS 14 da Apple inclui uma estrutura BlastDoor projetada para dificultar a exploração de clique zero, embora FORCEDENTRY prejudique expressamente esse mesmo recurso de segurança integrado ao sistema operacional, levando a Apple a lançar uma atualização para remediar a lacuna em setembro 2021.

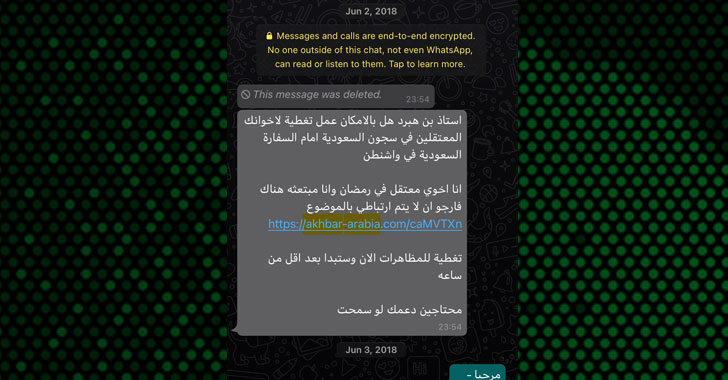

A investigação forense da campanha revelou que o iPhone de Hubbard foi hackeado com sucesso com o software de vigilância duas vezes em 12 de julho de 2020 e 13 de junho de 2021, uma vez cada por meio dos exploits KISMET e FORCEDENTRY zero-click iMessage, depois de fazer duas tentativas anteriores sem sucesso via SMS e WhatsApp em 2018.

A divulgação é a mais recente em uma longa lista de casos documentados de ativistas, jornalistas e chefes de estado sendo alvejados ou hackeados usando o "spyware de nível militar" da empresa. Revelações anteriores em julho revelaram um amplo abuso da ferramenta por vários governos autoritários para facilitar as violações dos direitos humanos em todo o mundo.

As descobertas também são particularmente significativas à luz de uma nova regra provisória aprovada pelo governo dos EUA que exige que as empresas que se interessam por software de intrusão adquiram uma licença do Departamento de Comércio antes de exportar esses "itens de segurança cibernética" para países de "segurança nacional ou armas de massa preocupação com a destruição. "

"Enquanto armazenamos nossas vidas em dispositivos que têm vulnerabilidades e as empresas de vigilância podem ganhar milhões de dólares vendendo maneiras de explorá-los, nossas defesas são limitadas, especialmente se um governo decidir que quer nossos dados", escreveu Hubbard no New York Vezes.

"Agora, eu limito as informações que mantenho em meu telefone. Eu reinicio meu telefone com frequência, o que pode lançar (mas não impedir) alguns programas espiões. E, quando possível, eu recorro a uma das poucas opções não hackeadas que nós ainda tenho: deixo meu telefone para trás e conheço pessoas cara a cara ", acrescentou Hubbard.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário