*Apple lança atualizações urgentes para iPhone e iPad para corrigir nova vulnerabilidade de dia zero

A Apple lançou na segunda-feira uma atualização de segurança para iOS e iPad para resolver uma vulnerabilidade crítica que diz estar sendo explorada, tornando-se a 17ª falha de dia zero que a empresa corrigiu em seus produtos desde o início do ano. '

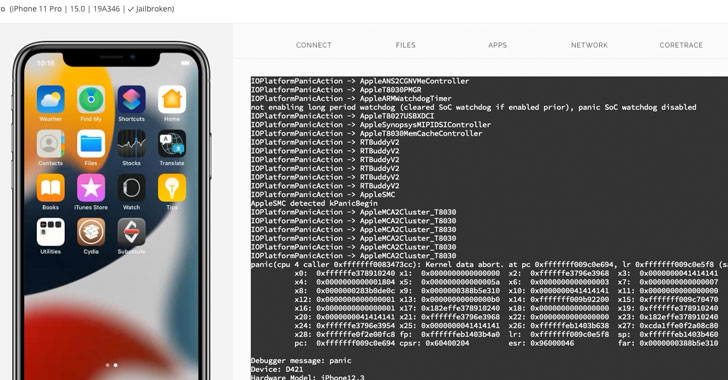

O ponto fraco, atribuído ao identificador CVE-2021-30883 , diz respeito a um problema de corrupção de memória no componente "IOMobileFrameBuffer" que pode permitir que um aplicativo execute código arbitrário com privilégios de kernel. Em crédito a um pesquisador anônimo por relatar a vulnerabilidade, a Apple disse estar "ciente de um relatório de que esse problema pode ter sido explorado ativamente".

As especificações técnicas sobre a falha e a natureza dos ataques ainda não estão disponíveis, assim como a identidade do ator da ameaça, de modo a permitir que a maioria dos usuários aplique o patch e evite que outros adversários transformem a vulnerabilidade em uma arma. O fabricante do iPhone disse que resolveu o problema com um manuseio de memória aprimorado.

O pesquisador de segurança Saar Amar compartilhou detalhes adicionais e um exploit de prova de conceito (PoC), observando que "esta superfície de ataque é altamente interessante porque é acessível a partir da sandbox do aplicativo (por isso é ótimo para desbloqueios) e muitos outros processos, tornando-o um bom candidato para exploits LPEs em cadeias. "

CVE-2021-30883 também é o segundo IOMobileFrameBuffer de impacto zero-day depois que a Apple abordou um problema de corrupção de memória relatado anonimamente (CVE-2021-30807) em julho de 2021, levantando a possibilidade de que as duas falhas pudessem estar relacionadas. Com a última correção, a empresa resolveu um recorde de 17 dias-zero até a data somente em 2021 -

- CVE-2021-1782 (Kernel) - Um aplicativo malicioso pode ser capaz de elevar privilégios

- CVE-2021-1870 (WebKit) - Um invasor remoto pode causar a execução arbitrária de código

- CVE-2021-1871 (WebKit) - Um invasor remoto pode causar a execução arbitrária de código

- CVE-2021-1879 (WebKit) - O processamento de conteúdo da web criado com códigos maliciosos pode levar a scripts de sites cruzados universais

- CVE-2021-30657 (Preferências do Sistema) - Um aplicativo malicioso pode ignorar as verificações do Gatekeeper

- CVE-2021-30661 (WebKit Storage) - O processamento de conteúdo da web criado com códigos maliciosos pode causar a execução arbitrária de códigos

- CVE-2021-30663 (WebKit) - O processamento de conteúdo da web criado com códigos maliciosos pode causar a execução arbitrária de códigos

- CVE-2021-30665 (WebKit) - O processamento de conteúdo da web criado com códigos maliciosos pode causar a execução arbitrária de códigos

- CVE-2021-30666 (WebKit) - O processamento de conteúdo da web criado com códigos maliciosos pode causar a execução arbitrária de códigos

- CVE-2021-30713 (estrutura TCC) - Um aplicativo malicioso pode ser capaz de contornar as preferências de privacidade

- CVE-2021-30761 (WebKit) - O processamento de conteúdo da web criado com códigos maliciosos pode causar a execução arbitrária de códigos

- CVE-2021-30762 (WebKit) - O processamento de conteúdo da web criado com códigos maliciosos pode causar a execução arbitrária de códigos

- CVE-2021-30807 (IOMobileFrameBuffer) - Um aplicativo pode ser capaz de executar código arbitrário com privilégios de kernel

- CVE-2021-30858 (WebKit) - O processamento de conteúdo da web criado com códigos maliciosos pode causar a execução arbitrária de códigos

- CVE-2021-30860 (CoreGraphics) - O processamento de um PDF criado com códigos maliciosos pode causar a execução arbitrária de códigos

- CVE-2021-30869 (XNU) - Um aplicativo malicioso pode ser capaz de executar código arbitrário com privilégios de kernel

Os usuários do iPhone e iPad da Apple são altamente recomendados para atualizar para a versão mais recente (iOS 15.0.2 e iPad 15.0.2) para mitigar a vulnerabilidade de segurança.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário