*Microsoft emite comunicado para vulnerabilidade de Bypass no Surface Pro 3 TPM

A Microsoft publicou um comunicado sobre uma vulnerabilidade de bipass de recurso de segurança que afeta os tablets Surface Pro 3, que pode permitir que os agentes de ameaças introduzam dispositivos maliciosos em ambientes corporativos.

A falha de segurança rastreada como CVE-2021-42299 pode ser explorada em ataques de alta complexidade apelidados de TPM Carte Blanche por pesquisadores de segurança do Google que os descobriram e compartilharam detalhes adicionais na segunda-feira.

Para abusar do bug com sucesso, os invasores precisariam acessar as credenciais do proprietário ou acesso físico ao dispositivo.

Ignorar verificações de integridade de segurança

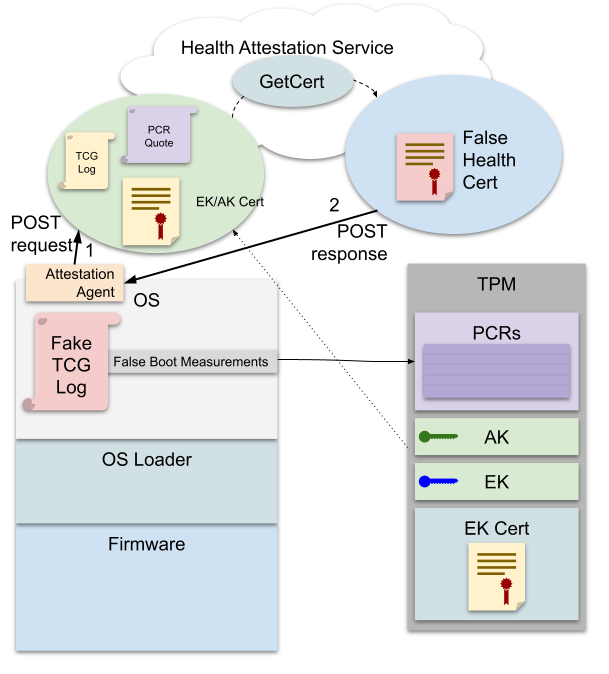

O Device Health Attestation é um serviço local e na nuvem que valida os logs de TPM e PCR para endpoints e informa as soluções de gerenciamento de dispositivos móveis (MDM) se a inicialização segura, BitLocker e Antimalware de inicialização antecipada (ELAM) estiverem habilitados, a inicialização confiável está corretamente assinada, e mais.

Ao explorar o CVE-2021-42299, os invasores podem envenenar os logs de TPM e PCR para obter atestados falsos, permitindo que comprometam o processo de validação do atestado de integridade do dispositivo.

"Os dispositivos usam registros de configuração de plataforma (PCRs) para registrar informações sobre a configuração do dispositivo e do software para garantir que o processo de inicialização seja seguro. O Windows usa essas medições de PCR para determinar a integridade do dispositivo", explica a Microsoft.

"Um dispositivo vulnerável pode se mascarar como um dispositivo íntegro, estendendo valores arbitrários em bancos de registro de configuração de plataforma (PCR)."

"O invasor pode preparar um pendrive Linux inicializável para minimizar as interações exigidas com o dispositivo alvo (por exemplo, como um ataque do Evil Maid)", acrescentou Chris Fenner, o engenheiro de software do Google que encontrou o bug.

Dispositivos de outros fornecedores também vulneráveis

Fenner também publicou um código de exploração de prova de conceito (Poc), demonstrando como a falha poderia ser explorada na segunda-feira.

A Microsoft confirmou as descobertas de Fenner de que o Surface Pro 3 está exposto a ataques TPM Carte Blanche. Dispositivos Surface mais recentes, como o Surface Pro 4, Surface Book não são vulneráveis.

Embora o Surface Pro 3 tenha sido lançado em junho de 2014 e descontinuado em novembro de 2016, Redmond diz que dispositivos de outros fornecedores também podem ser vulneráveis a ataques TPM Carte Blanche e que ele tentou notificar todos os fornecedores afetados sobre o problema.

"É possível que outros dispositivos, incluindo dispositivos não pertencentes à Microsoft, usando um BIOS semelhante também possam ser vulneráveis", disse a Microsoft .

Correção 19 de outubro, 11h45 EST: História e título atualizados para remover informações de atualizações de segurança da Microsoft.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário