*Especialistas alertam sobre endpoints desprotegidos do Prometheus que expõem informações confidenciais

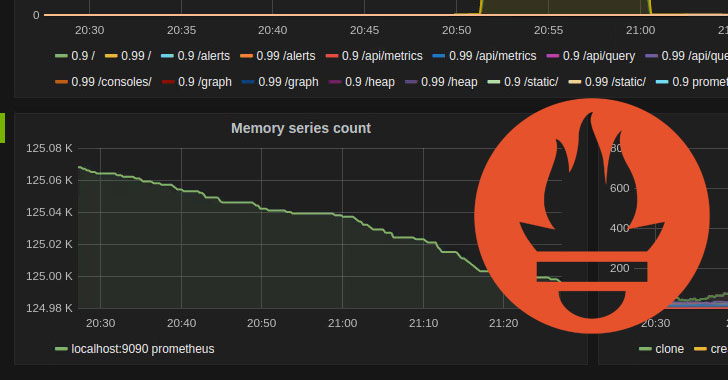

Uma coleta não autenticada em grande escala de endpoints publicamente disponíveis e não protegidos de versões mais antigas da solução de monitoramento e alerta de eventos do Prometheus pode ser aproveitada para vazar inadvertidamente informações confidenciais, de acordo com as pesquisas mais recentes.

"Devido ao fato de que o suporte de autenticação e criptografia é relativamente novo, muitas organizações que usam o Prometheus ainda não habilitaram esses recursos e, portanto, muitos endpoints do Prometheus estão completamente expostos à Internet (por exemplo, endpoints que executam versões anteriores), vazando métricas e rótulos dat ", disseram os pesquisadores da JFrog, Andrey Polkovnychenko e Shachar Menashe , em um relatório.

O Prometheus é um kit de ferramentas de monitoramento e alerta de sistema de código aberto usado para coletar e processar métricas de diferentes endpoints, além de permitir a fácil observação de métricas de software, como uso de memória, uso de rede e métricas definidas específicas de software, como o número de logins com falha para um aplicativo da web. O suporte para Transport Layer Security (TLS) e autenticação básica foi introduzido com a versão 2.24.0 lançada em 6 de janeiro de 2021.

As descobertas vêm de uma varredura sistemática de endpoints Prometheus expostos publicamente, que eram acessíveis na Internet sem exigir qualquer autenticação, com as métricas encontradas expondo versões de software e nomes de host, que os pesquisadores disseram que poderiam ser transformados em armas por invasores para realizar o reconhecimento de um ambiente de destino antes de explorar um servidor específico ou para técnicas de pós-exploração, como movimento lateral.

Alguns dos terminais e as informações divulgadas são as seguintes -

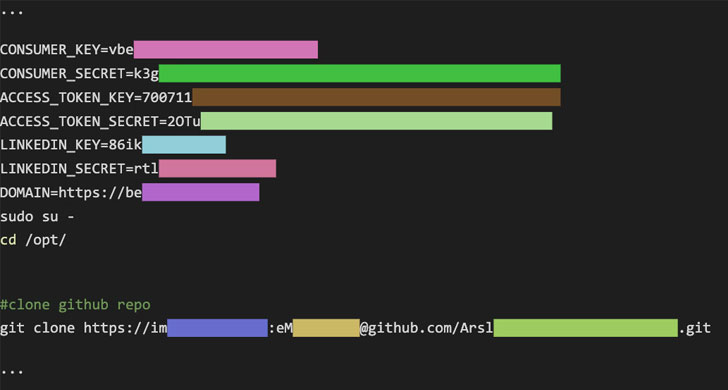

- / api / v1 / status / config - Vazamento de nomes de usuário e senhas fornecidos em strings de URL do arquivo de configuração YAML carregado

- / api / v1 / targets - Vazamento de rótulos de metadados, incluindo variáveis de ambiente, bem como nomes de usuário e máquina, adicionados aos endereços de máquina de destino

- / api / v1 / status / flags - Vazamento de nomes de usuário ao fornecer um caminho completo para o arquivo de configuração YAML

Ainda mais preocupante, um invasor pode usar o endpoint "/ api / v1 / status / flags" para consultar o status de duas interfaces de administração - " web.enable-admin-api " e " web.enable-lifecycle " - e se encontrado ativado manualmente, explore-os para excluir todas as métricas salvas e, pior, desligue o servidor de monitoramento. É importante notar que os dois endpoints são desabilitados por padrão por motivos de segurança a partir do Prometheus 2.0.

A JFrog disse que descobriu que cerca de 15% dos endpoints do Prometheus voltados para a Internet tinham a configuração de gerenciamento de API habilitada e 4% tinham o gerenciamento de banco de dados ativado. Um total de cerca de 27.000 hosts foram identificados por meio de uma pesquisa no mecanismo de pesquisa de IoT Shodan.

Além de recomendar às organizações "consultar os terminais [...] para ajudar a verificar se dados confidenciais podem ter sido expostos", os pesquisadores observaram que "usuários avançados que exigem autenticação ou criptografia mais forte do que a fornecida pelo Prometheus, também podem configurar uma entidade de rede separada para lidar com a camada de segurança. "

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário