*Spyware móvel de fabricação indiana é direcionado a ativista de direitos humanos no Togo

Um proeminente defensor dos direitos humanos togolês foi alvo de spyware por um ator de ameaças conhecido por atacar vítimas no sul da Ásia, marcando a primeira incursão do grupo de hackers na vigilância digital na África.

A Anistia Internacional vinculou a campanha de ataque secreto a um coletivo rastreado como " Equipe Donot " (também conhecido como APT-C-35), que foi vinculado a ofensivas cibernéticas na Índia e no Paquistão, ao mesmo tempo que identificou evidências aparentes ligando a infraestrutura do grupo a uma empresa indiana chamado Innefu Labs. Acredita-se que o ativista não identificado tenha feito isso por um período de dois meses, começando em dezembro de 2019, com a ajuda de aplicativos Android falsos e e-mails carregados de spyware.

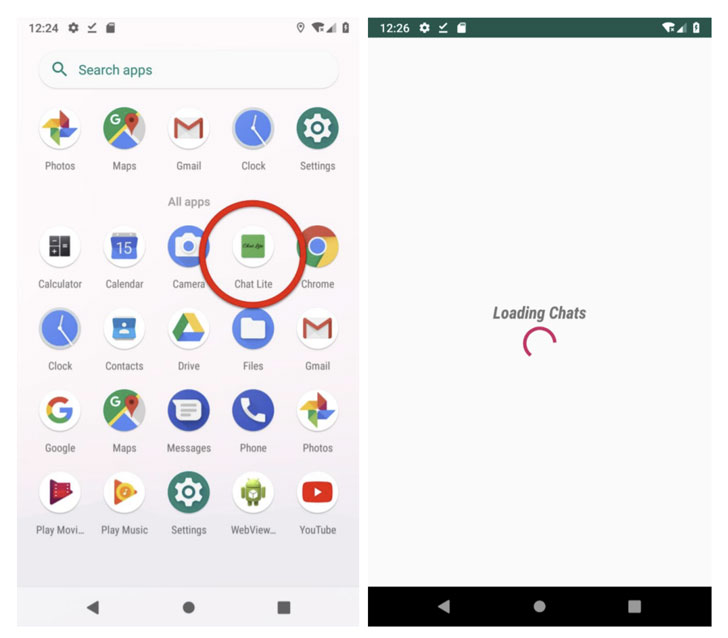

"Os ataques persistentes sobre WhatsApp e-mail tentou enganar a vítima para a instalação de um aplicativo malicioso que se disfarçou como um aplicativo de bate-papo seguro", a Anistia Internacional disse em um relatório publicado na semana passada. "O aplicativo era na verdade um spyware personalizado do Android, projetado para extrair algumas das informações mais confidenciais e pessoais armazenadas no telefone do ativista."

As mensagens foram originadas de uma conta do WhatsApp associada a um número de telefone indiano registrado no estado de Jammu e Caxemira. Depois de instalado, o software malicioso - que assume a forma de um aplicativo chamado "ChatLite" - concede ao adversário permissões para acessar a câmera e o microfone, coletar fotos e arquivos armazenados no dispositivo e até mesmo pegar as mensagens do WhatsApp conforme estão sendo enviadas e recebido.

Mas quando a tentativa mencionada falhou, os invasores mudaram para uma cadeia de infecção alternativa na qual um e-mail enviado de uma conta do Gmail continha um documento do Microsoft Word com malware que aproveitou uma vulnerabilidade de execução remota de código agora corrigida ( CVE-2017-0199 ) para solte uma ferramenta de espionagem do Windows completa, conhecida como estrutura YTY, que concede acesso completo à máquina da vítima.

"O spyware pode ser usado para roubar arquivos do computador infectado e qualquer unidade USB conectada, gravar teclas digitadas, fazer capturas de tela regulares do computador e baixar componentes adicionais do spyware", disseram os pesquisadores.

Embora a Innefu Labs não tenha sido diretamente implicada no incidente, a Anistia Internacional disse que descobriu um domínio ("server.authshieldserver.com") que apontava para um endereço IP (122.160.158 [.] 3) usado por uma empresa com sede em Delhi chamado Innefu Labs. Em uma declaração compartilhada com a organização não governamental, Innefu Labs negou qualquer conexão com a equipe Donot APT, acrescentando "eles não estão cientes de qualquer uso de seu endereço IP para as atividades alegadas."

Entramos em contato com a empresa para obter mais comentários e atualizaremos a história se recebermos uma resposta.

“A tendência preocupante de empresas privadas realizando ativamente vigilância digital ilegal aumenta o escopo de abusos, ao mesmo tempo que reduz as vias de reparação legal, regulamentação e controle judicial”, disse a Anistia. "A natureza da vigilância cibernética comercial transfronteiriça, onde os alvos de vigilância, os operadores, o cliente final e a infraestrutura de ataque podem estar localizados em diferentes jurisdições, cria obstáculos significativos para alcançar a reparação e reparação de abusos de direitos humanos."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário