*VirusTotal lança relatório de ransomware baseado na análise de 80 milhões de amostras

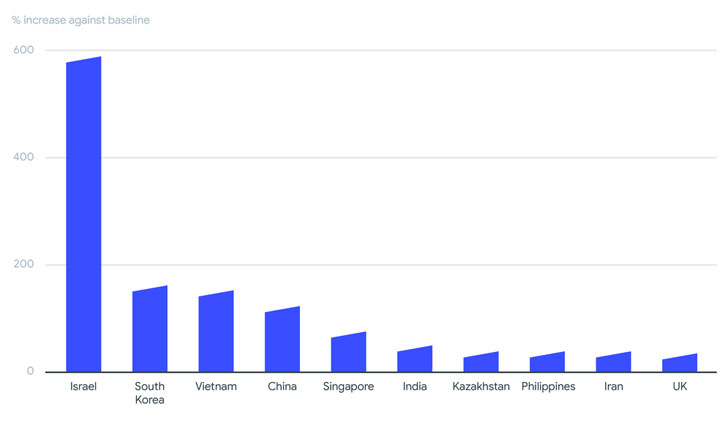

Descobriu-se que até 130 famílias diferentes de ransomware estavam ativas em 2020 e na primeira metade de 2021, com Israel, Coreia do Sul, Vietnã, China, Cingapura, Índia, Cazaquistão, Filipinas, Irã e Reino Unido emergindo como os mais afetados territórios, uma análise abrangente de 80 milhões de amostras relacionadas a ransomware revelou.

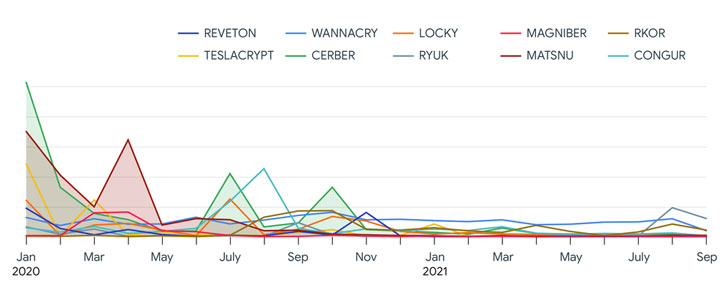

O braço de segurança cibernética do Google, VirusTotal, atribuiu uma parte significativa da atividade ao grupo GandCrab ransomware-as-a-service (RaaS) (78,5%), seguido por Babuk (7,61%), Cerber (3,11%), Matsnu (2,63%), Wannacry (2,41%), Congur (1,52%), Locky (1,29%), Teslacrypt (1,12%), Rkor (1,11%) e Reveon (0,70%).

"Os atacantes estão usando uma variedade de abordagens, incluindo conhecido botnet malware e outros Trojans de acesso remoto (ratos) como veículos para entregar sua ransomware", VirusTotal Threat Intelligence Strategist Vicente Diaz disse . "Na maioria dos casos, eles estão usando amostras de ransomware novas ou novas para suas campanhas."

Alguns dos outros pontos-chave descobertos no estudo são os seguintes -

- O GandCrab foi responsável pela maior parte da atividade de ransomware nos dois primeiros trimestres de 2020, com a família de ransomware Babuk causando uma onda de infecções em julho de 2021.

- 95% dos arquivos ransomware detectados eram executáveis baseados no Windows ou bibliotecas de vínculo dinâmico (DLLs), enquanto 2% eram baseados no Android.

- Cerca de 5% das amostras analisadas foram associadas a explorações relacionadas à elevação de privilégios do Windows, divulgação de informações de SMB e execução remota.

- Emotet, Zbot, Dridex, Gozi e Danabot foram os principais artefatos de malware usados para distribuir ransomware.

As descobertas vêm na sequência de uma onda implacável de ataques de ransomware direcionados a infraestruturas críticas, com gangues de criminosos cibernéticos perseguindo agressivamente as vítimas em setores críticos, incluindo operadores de dutos e instalações de saúde, mesmo que o cenário tenha testemunhado uma mudança contínua em que grupos de ransomware evoluem, se fragmentam , e se reorganizar sob novos nomes ou cair fora do radar para evitar o escrutínio.

No mínimo, a explosão de novas famílias de malware atraiu novos atores para a participação nesses esquemas lucrativos, transformando o ransomware em um modelo de negócio criminoso lucrativo.

"Enquanto grandes campanhas vêm e vão, há uma linha de base constante de atividade de ransomware de aproximadamente 100 famílias de ransomware que nunca para", disse o relatório. "Em termos de distribuição de ransomware, os atacantes não parecem precisar de outras explorações, exceto para o aumento de privilégios e para a propagação de malware nas redes internas."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário