*Novo grupo de ransomware Karma provavelmente uma reformulação da Nemty

Os analistas de ameaças do Sentinel Labs encontraram evidências de que o Karma ransomware é apenas mais um passo evolutivo na linhagem que começou como JSWorm, tornou-se Nemty, depois Nefilim, Fusion, Milihpen e, mais recentemente, Gangbang.

O nome Karma foi usado por atores de ransomware em 2016 , mas não há relação entre esse grupo e aquele que surgiu este ano.

O JSWorm apareceu pela primeira vez em 2019

e passou por uma série de reformulações de marca nos dois anos

seguintes, enquanto sempre retinha semelhanças de código que eram

suficientes para os pesquisadores fazerem a conexão.

Semelhanças são amplas e profundas

O relatório é baseado na análise de oito amostras retiradas de um número igual de ataques de ransomware em junho de 2021, todas com semelhanças de código notáveis com variantes Gangbang e Milihpen que apareceram por volta de janeiro de 2021.

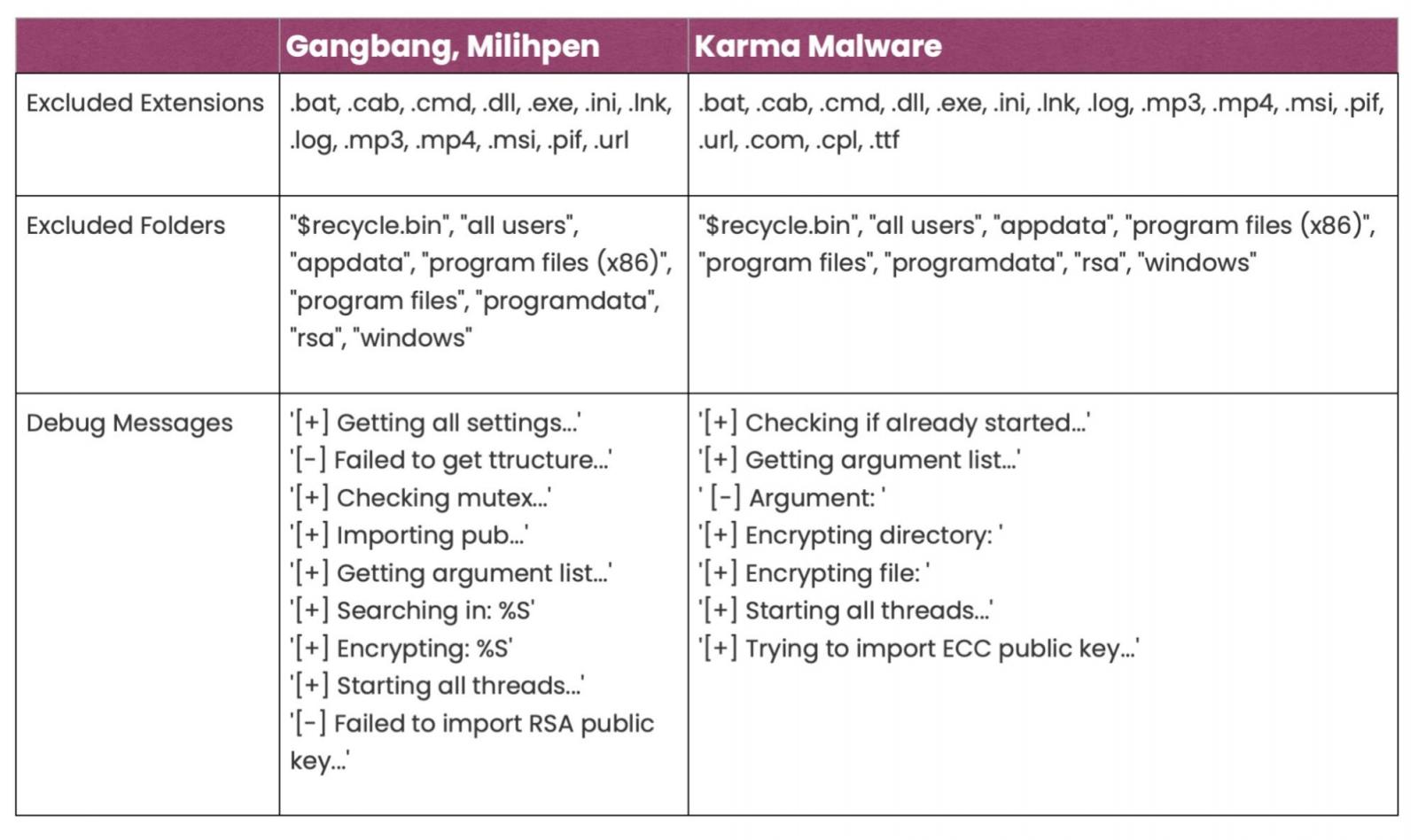

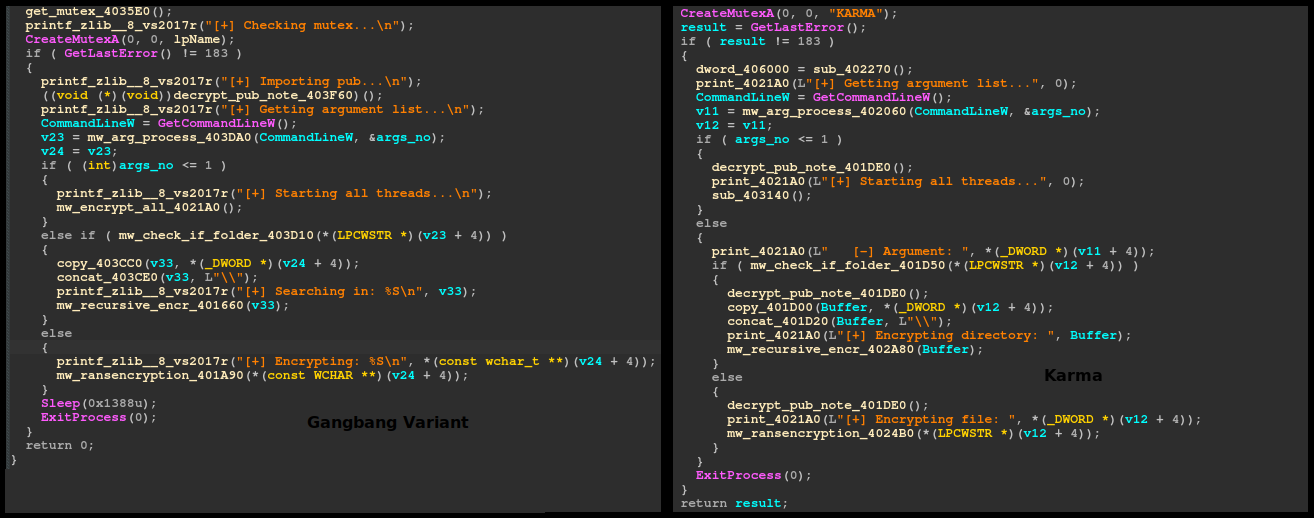

A extensão das semelhanças varia até a exclusão de pastas, tipos de arquivo e mensagens de depuração usadas pelas cepas aparentemente não relacionadas.

Outra semelhança notável pode ser observada ao conduzir um “bindiff” em amostras de Karma e Gangbang, observando uma função 'main ()' quase inalterada.Do ponto de vista do esquema de criptografia usado, houve uma evolução nas amostras, com as primeiras usando o algoritmo de criptografia Chacha20 e as amostras mais recentes mudando para Salsa20.

Outra mudança introduzida ao longo do caminho foi a criação de um novo encadeamento para enumeração e criptografia, possivelmente para obter um resultado mais confiável.

Os autores do malware também adicionaram suporte para parâmetros de linha de comando nas versões mais recentes.

Ao todo, o trabalho no malware e as datas de compilação apertadas das amostras analisadas refletem o fato de que o Karma está atualmente em desenvolvimento ativo.

Em termos de comunicação com a vítima e método de extorsão, o Karma segue a abordagem típica de retirar notas de resgate, roubar dados de sistemas comprometidos e seguir um processo de dupla extorsão.

Historicamente, a Nemty visava principalmente empresas chinesas no setor de engenharia e manufatura, aproveitando RDPs expostos e explorações VPN publicadas para se infiltrar em redes vulneráveis.

Karma pode ser uma mudança temporária de marca

Em uma discussão privada que BleepingComputer teve com o pesquisador que assina a análise, Antonis Terefos, obtivemos a seguinte avaliação sobre o estado atual do Karma:

A página de vazamento de cebola da Nemty 'Vazamentos corporativos' está atualmente em execução na versão 2 do (Onion), que será descontinuada em breve, e o último vazamento foi observado em 20 de julho. A página de vazamento do Karma foi criada em 22 de maio e o primeiro vazamento ocorreu no dia 1º de setembro.

Com os dados atuais em mãos, o ransomware Karma e suas páginas em forma de cebola parecem ser outra reformulação dos vazamentos de Nemty e Corporate. Em termos de código, as principais diferenças aparecem no algoritmo de criptografia, que é uma área de experimentação para muitos autores de ransomware.

Na verdade, 'Corporate Leaks' ficou inativo na mesma época em que Karma Leaks apareceu como o novo portal de vazamento de dados do grupo.

Notavelmente, o novo portal também entrou em um curto período de inatividade recentemente, com a vítima mais recente listada sendo de 20 dias atrás.

Dito isso, o Karma poderia ser apenas uma estação de curto prazo na continuação de uma operação de ransomware de longo prazo de um grupo que finge ser menos do que realmente é.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

.png)

Postar um comentário