*Organizações russas fortemente visadas por gangues de ransomware de baixo nível

Embora as empresas americanas e europeias desfrutem da maior parte dos ataques de ransomware lançados em território russo, as empresas no país não são poupadas de ter que lidar com problemas de criptografia de arquivos e extorsão dupla.

Os atores que perturbam as empresas russas e baseadas na CIS em geral, porém, não são REvil, LockBit, DarkSide e nenhum dos grupos mais notórios que lançam ataques de alto perfil contra alvos de infraestrutura crítica.

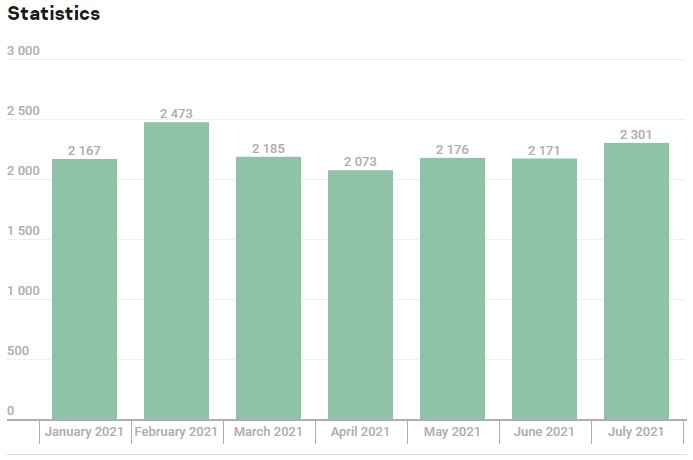

Como Kaspersky explica em uma análise detalhada sobre ataques cibernéticos no primeiro semestre de 2021, a CIS (Comunidade de Estados Independentes) também é o alvo de um ecossistema cibercriminoso vívido que visa empresas russas todos os meses, e a maioria deles não é relatada.

Os grupos que compõem essa subcategoria amplamente ignorada de atores de ransomware são normalmente menos sofisticados, usam predominantemente cepas mais antigas ou malware vazado e estabelecem intrusão por conta própria em vez de comprar acesso aos alvos.

As famílias de ransomware mais notáveis que foram implantadas este ano contra alvos russos são as seguintes:

- BigBobRoss

- Crysis / Dharma

- Phobos / Eking

- Cryakl / CryLock

- CryptConsole

- Fonix / XINOF

- Limbozar / VoidCrypt

- Thanos / Hakbit

- XMRLocker

Velho mas ainda ativo

Aqueles que se destacam como as linhagens de maior sucesso historicamente são Dharma e Phobos.

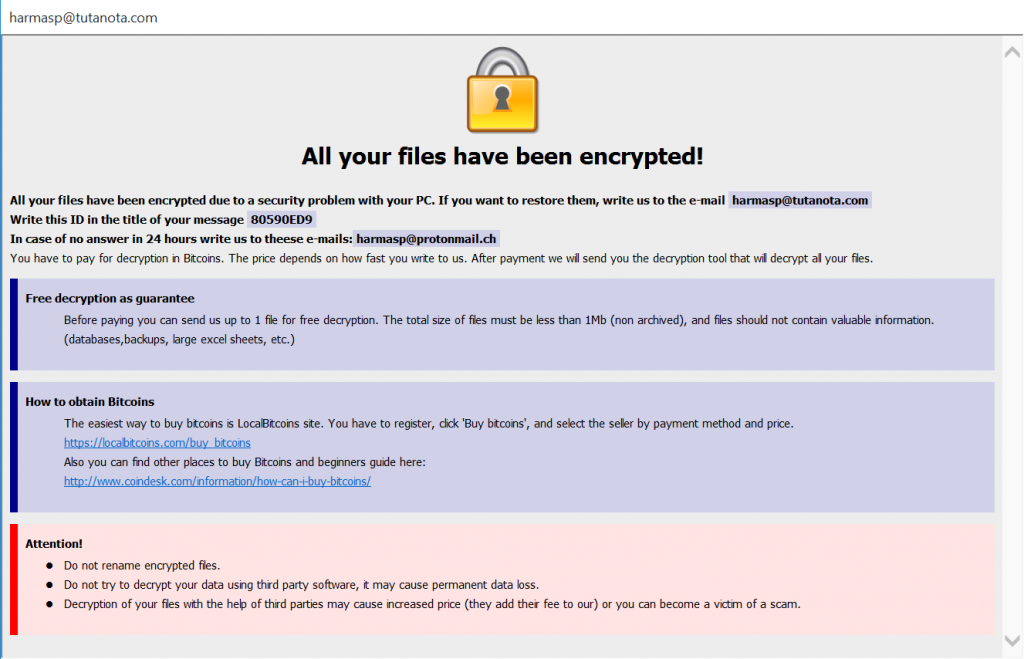

O Dharma apareceu pela primeira vez na natureza há cinco anos sob o nome de Crysis e, apesar de sua idade, ainda apresenta um dos esquemas de criptografia mais fortes e confiáveis. Os atores do Dharma normalmente obtêm acesso RDP não autorizado após credenciais de força bruta e implantam o malware manualmente.

Phobos foi lançado em 2017 e atingiu seu ponto culminante no início de 2020. Também neste caso, a principal porta de entrada para os atores é o acesso RDP não autorizado. É um malware C / C ++ que possui semelhanças técnicas contextuais com a cepa Dharma, mas nenhuma relação subjacente.

Outro exemplo digno de nota é o CryLock, um veterano de uma cepa que circula desde 2014. As amostras que a Kaspersky analisou este ano são versões modernas que foram totalmente reescritas do zero em Delphi.

Os casos de ataques oportunistas usando cepas de ransomware vazadas dizem respeito principalmente à Fonix, que encerrou seu programa RaaS em janeiro deste ano. Os outros ainda estão operacionais, mas são considerados operações de nível inferior no mundo do crime cibernético.

Embora esses programas RaaS venham e vão, eles têm poder de fogo. Kaspersky avisa que algumas dessas cepas ainda estão em desenvolvimento, com autores trabalhando para torná-las mais potentes, portanto, nenhuma deve ser ignorada.

As empresas russas podem evitar muitas dessas ameaças simplesmente bloqueando o acesso RDP, usando senhas fortes para contas de domínio que são alteradas regularmente e acessando redes corporativas por meio de VPN.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário