*Múltiplas falhas críticas descobertas nos controladores Honeywell Experion PKS e ACE

A Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA) divulgou na terça-feira um comunicado sobre múltiplas vulnerabilidades de segurança que afetam todas as versões dos controladores Honeywell Experion Process Knowledge System C200, C200E, C300 e ACE que podem ser explorados para obter a execução remota de código e negação condições de serviço (DoS).

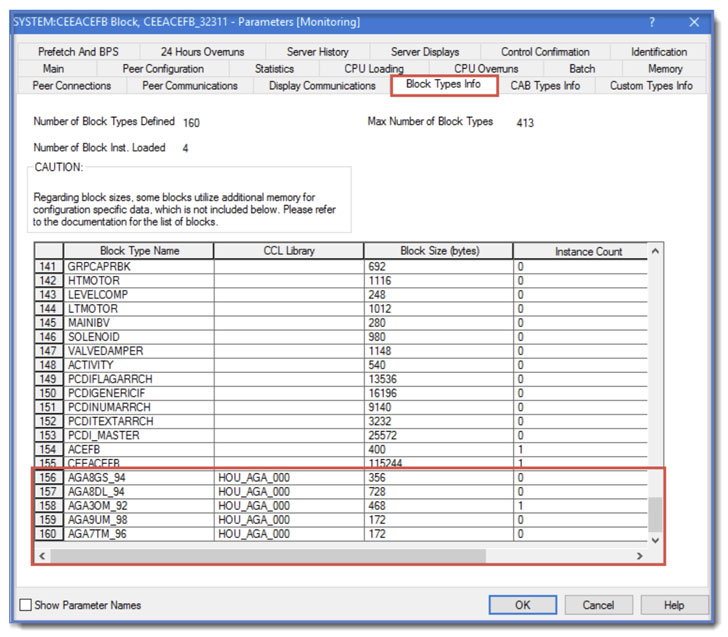

"Uma Biblioteca de Componentes de Controle (CCL) pode ser modificada por um malfeitor e carregada em um controlador de forma que o código malicioso seja executado pelo controlador", observou Honeywell em uma notificação de segurança independente publicada no início de fevereiro. Reconhecidos por descobrir e relatar as falhas estão Rei Henigman e Nadav Erez, da empresa de segurança cibernética industrial Claroty.

O Experion Process Knowledge System (PKS) é um sistema de controle distribuído ( DCS ) projetado para controlar grandes processos industriais que abrangem uma variedade de setores, desde refinarias petroquímicas a usinas nucleares onde alta confiabilidade e segurança são importantes.

A lista de três falhas é a seguinte -

- CVE-2021-38397 (pontuação CVSS: 10,0) - Upload irrestrito de arquivo com tipo perigoso

- CVE-2021-38395 (pontuação CVSS: 9.1) - Neutralização imprópria de elementos especiais na saída usada por um componente downstream

- CVE-2021-38399 (pontuação CVSS: 7,5) - Traversal de caminho relativo

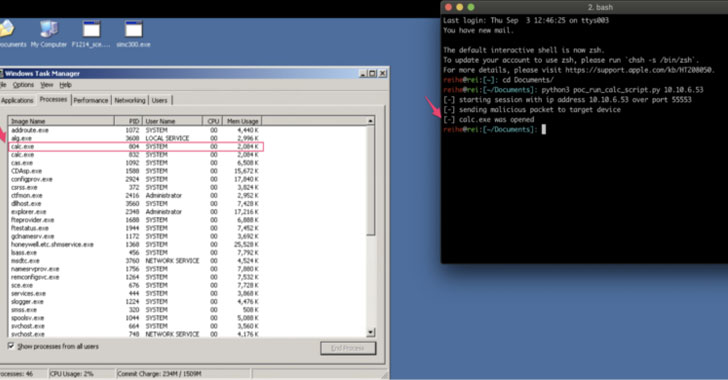

De acordo com a Claroty, os problemas dependem do procedimento de download do código que é essencial para programar a lógica em execução no controlador, permitindo que um invasor imite o processo e carregue arquivos binários CLL arbitrários. "O dispositivo, em seguida, carrega os executáveis sem executar verificações ou sanitização, dando um atacante a capacidade de fazer upload de arquivos executáveis e executar código nativo não autorizado remotamente sem autenticação", pesquisadores Henigman e Erez disse.

Em suma, a exploração bem-sucedida das deficiências pode permitir que uma parte mal-intencionada acesse arquivos e diretórios não autorizados e, pior, execute remotamente código arbitrário e cause uma condição de negação de serviço. Para evitar o carregamento de um CCL modificado com código malicioso em um controlador, a Honeywell incorporou aprimoramentos de segurança adicionais assinando criptograficamente cada binário CCL que é validado antes de seu uso.

Os usuários são incentivados a atualizar ou corrigir o mais rápido possível para mitigar totalmente essas vulnerabilidades.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário