*Pesquisadores descobrem o UEFI Bootkit voltado para computadores Windows desde 2012

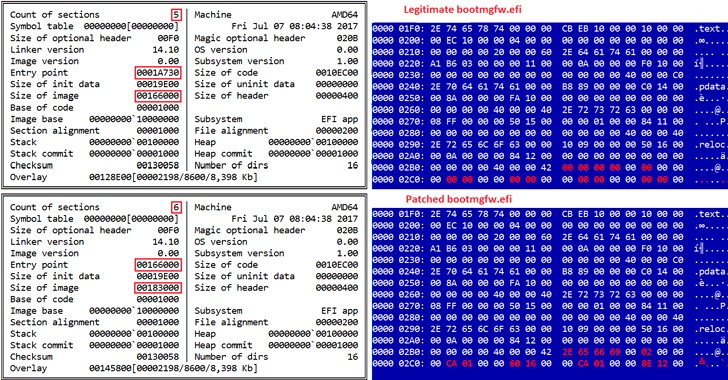

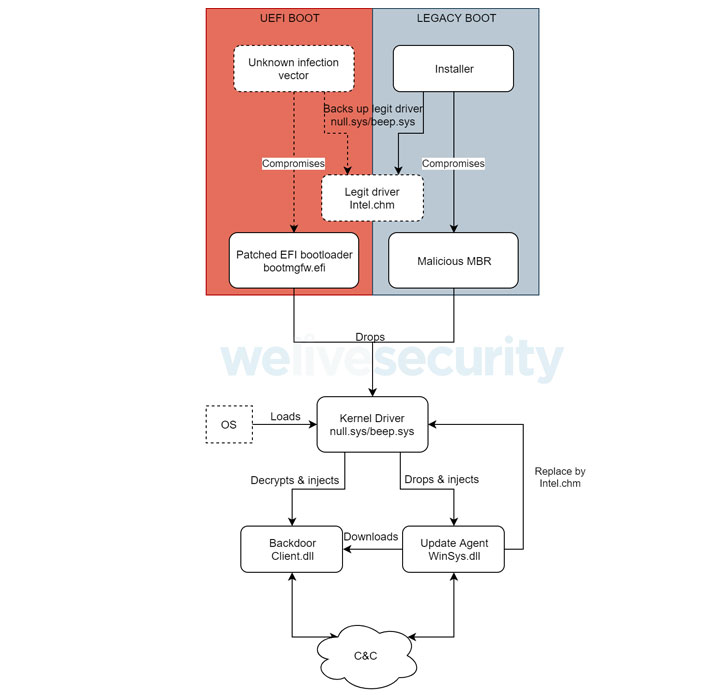

Pesquisadores de cibersegurança revelaram na terça-feira detalhes de um bootkit UEFI (Unified Extensible Firmware Interface) anteriormente não documentado, que foi colocado em uso por agentes de ameaças em sistemas Windows backdoor já em 2012, modificando um binário legítimo do Windows Boot Manager para conseguir persistência, mais uma vez demonstrando como a tecnologia destinada a proteger o ambiente antes de carregar o sistema operacional está se tornando cada vez mais um "alvo tentador".

A empresa eslovaca de segurança cibernética ESET nomeou o novo malware como "ESPecter" por sua capacidade de persistir na partição do sistema EFI ( ESP ), além de contornar a aplicação de assinatura de driver do Microsoft Windows para carregar seu próprio driver não assinado que pode ser usado para facilitar atividades de espionagem, como roubo de documentos, keylogging e monitoramento de tela capturando capturas de tela periodicamente.

"O ESPecter mostra que os agentes de ameaças não dependem apenas de implantes de firmware UEFI quando se trata de persistência pré-sistema operacional e, apesar dos mecanismos de segurança existentes como UEFI Secure Boot, investem seu tempo na criação de malware que seria facilmente bloqueado por tais mecanismos, se ativado e configurado corretamente," ESET pesquisadores Martin Smolar e Anton Cherepanov disse em um write-up publicado terça-feira técnica.

O desenvolvimento marca a quarta vez que casos reais de malware UEFI foram descobertos até agora, seguindo LoJax , MosaicRegressor e, mais recentemente , FinFisher , o último dos quais foi encontrado aproveitando o mesmo método de compromisso para persistir no ESP na forma de um gerenciador de inicialização do Windows com patch.

"Ao corrigir o gerenciador de inicialização do Windows, os invasores conseguem a execução nos estágios iniciais do processo de inicialização do sistema, antes que o sistema operacional esteja totalmente carregado", disseram os pesquisadores. "Isso permite que o ESPecter ignore o Windows Driver Signature Enforcement (DSE) para executar seu próprio driver não assinado na inicialização do sistema."

No entanto, em sistemas que suportam o Modo de inicialização do BIOS legado , o ESPecter ganha persistência alterando o código do registro mestre de inicialização ( MBR ) localizado no primeiro setor físico da unidade de disco para interferir no carregamento do gerenciador de inicialização e carregar o driver de kernel malicioso, que é projetado para carregar cargas úteis de modo de usuário adicionais e configurar o keylogger, antes de apagar seus próprios rastros da máquina.

Na fase final, o driver é usado para injetar componentes de modo de usuário de próximo estágio em processos específicos do sistema para estabelecer comunicação com um servidor remoto, permitindo que um invasor comande a máquina comprometida e assuma o controle, sem mencionar o download e a execução mais malware ou comandos obtidos do servidor.

A ESET não atribuiu o bootkit a um determinado estado-nação ou grupo de hackers, mas o uso de mensagens de depuração chinesas na carga útil do cliente em modo de usuário aumentou a possibilidade de que poderia ser o trabalho de um ator de ameaça desconhecido que fala chinês.

"Mesmo que o Secure Boot impeça a execução de binários UEFI não confiáveis do ESP, nos últimos anos temos testemunhado várias vulnerabilidades de firmware UEFI afetando milhares de dispositivos que permitem desabilitar ou contornar o Secure Boot", observaram os pesquisadores. "Isso mostra que proteger o firmware UEFI é uma tarefa desafiadora e que a maneira como vários fornecedores aplicam as políticas de segurança e usam os serviços UEFI nem sempre é a ideal."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário