*Hackers chineses usaram um novo rootkit para espionar usuários direcionados do Windows 10

Um ator de ameaça anteriormente desconhecido, falante de chinês, foi vinculado a uma operação evasiva de longa data voltada para alvos do sudeste asiático desde julho de 2020 para implantar um rootkit em modo kernel em sistemas Windows comprometidos.

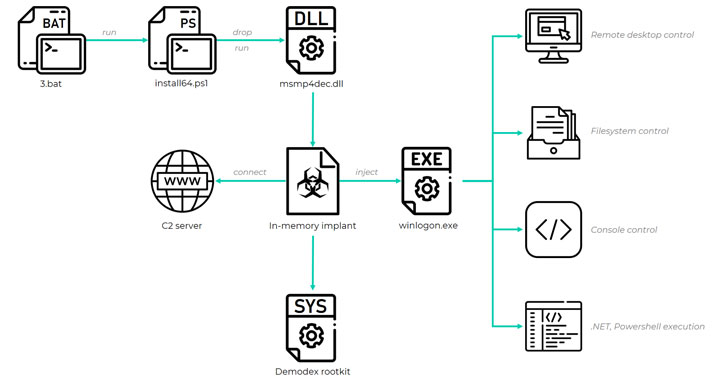

Ataques montados pelo grupo de hackers, apelidado de GhostEmperor pela Kaspersky, também supostamente usaram uma "estrutura de malware sofisticada em vários estágios", que permite fornecer persistência e controle remoto sobre os hosts visados.

A empresa de segurança cibernética russa chamou rootkit Demodex , com infecções relatadas em várias entidades de alto perfil na Malásia, Tailândia, Vietnã e Indonésia, além de outliers localizados no Egito, Etiópia e Afeganistão.

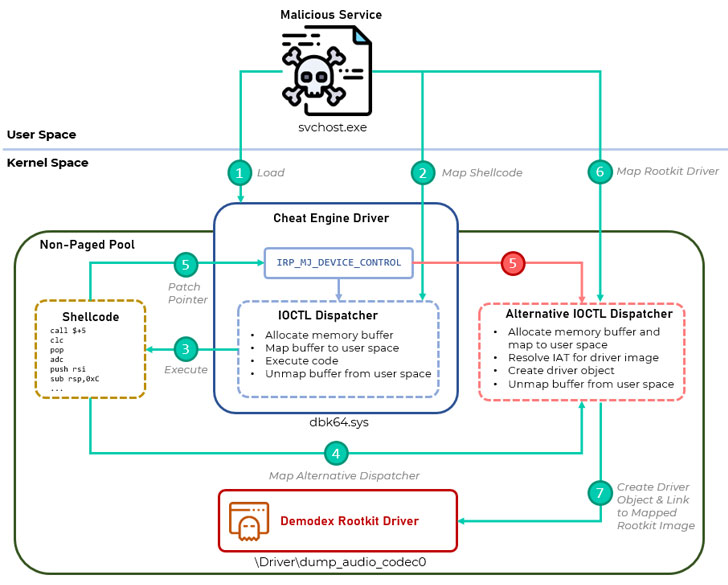

"[Demodex] é usado para ocultar os artefatos do malware do modo de usuário dos investigadores e soluções de segurança, ao mesmo tempo que demonstra um esquema de carregamento não documentado interessante envolvendo o componente do modo kernel de um projeto de código aberto chamado Cheat Engine para contornar o mecanismo de fiscalização da assinatura do driver do Windows," Pesquisadores da Kaspersky disseram .

Descobriu-se que as infecções do GhostEmperor alavancam várias rotas de intrusão que culminam na execução de malware na memória, sendo a principal delas a exploração de vulnerabilidades conhecidas em servidores públicos como Apache, Window IIS, Oracle e Microsoft Exchange - incluindo as explorações ProxyLogon que veio à tona em março de 2021 - para ganhar uma posição inicial e girar lateralmente para outras partes da rede da vítima, mesmo em máquinas que executam versões recentes do sistema operacional Windows 10.

Após uma violação bem-sucedida, as cadeias de infecção selecionadas que resultaram na implantação do rootkit foram realizadas remotamente por meio de outro sistema na mesma rede usando software legítimo, como WMI ou PsExec , levando à execução de um implante na memória capaz de instalar cargas úteis durante o tempo de execução.

Apesar de sua dependência de ofuscação e outros métodos de evasão de detecção para evitar a descoberta e análise, Demodex contorna o mecanismo de aplicação de assinatura de driver da Microsoft para permitir a execução de código arbitrário não assinado no espaço do kernel, aproveitando um driver assinado legítimo e de código aberto chamado (" dbk64.sys ") que acompanha o Cheat Engine, um aplicativo usado para introduzir cheats em videogames.

"Com uma operação de longa data, vítimas de alto perfil, [e] conjunto de ferramentas avançadas [...] o ator subjacente é altamente qualificado e realizado em seu ofício, ambos os quais são evidentes através do uso de um amplo conjunto de anti- técnicas forenses e anti-análise ", disseram os pesquisadores.

A divulgação ocorre no momento em que um ator de ameaças vinculado à China de codinome TAG-28 foi descoberto por estar por trás de intrusões contra a mídia indiana e agências governamentais, como The Times Group, a Autoridade de Identificação Única da Índia (UIDAI) e o departamento de polícia do estado de Madhya Pradesh.

A Recorded Future, no início desta semana, também revelou atividades maliciosas direcionadas a um servidor de e-mail de Roshan, um dos maiores provedores de telecomunicações do Afeganistão, que atribuiu a quatro atores patrocinados pelo Estado chinês - RedFoxtrot , Calypso APT, bem como dois clusters separados usando backdoors associados aos grupos Winnti e PlugX.

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário