*Novo estudo relaciona ataques de malware aparentemente diferente a hackers chineses

O grupo chinês de espionagem cibernética APT41 foi vinculado a campanhas de malware aparentemente díspares, de acordo com uma nova pesquisa que mapeou partes adicionais da infraestrutura de rede do grupo para atingir uma campanha patrocinada pelo estado que tira proveito de iscas de phishing com tema COVID para atingir as vítimas em Índia.

"A imagem que descobrimos foi a de uma campanha patrocinada pelo estado que aproveita as esperanças das pessoas por um fim rápido à pandemia como uma isca para prender suas vítimas", disse a equipe de Pesquisa e Inteligência do BlackBerry em um relatório compartilhado com o Hacker News. "E, uma vez na máquina de um usuário, a ameaça se mistura à estrutura digital usando seu próprio perfil personalizado para ocultar o tráfego de rede."

APT41 (também conhecido como Barium ou Winnti) é um apelido atribuído a um prolífico grupo de ciberameaças chinês que realiza atividades de espionagem patrocinadas pelo estado em conjunto com operações com motivação financeira para ganho pessoal já em 2012. Chamando o grupo de " Dragão Duplo " por sua Objetivos gêmeos, Mandiant (anteriormente FireEye) apontou a tendência do coletivo para atacar os setores de saúde, alta tecnologia e telecomunicações para estabelecer acesso de longo prazo e facilitar o roubo de propriedade intelectual.

Além disso, o grupo é conhecido por preparar invasões de crimes cibernéticos que visam roubar código-fonte e certificados digitais, manipulação de moeda virtual e implantação de ransomware, bem como comprometer a cadeia de suprimentos de software injetando código malicioso em arquivos legítimos antes da distribuição do software atualizações.

A última pesquisa da BlackBerry baseia-se nas descobertas anteriores da Mandiant em março de 2020, que detalhou uma " campanha de intrusão global " desencadeada pela APT41, explorando uma série de vulnerabilidades publicamente conhecidas que afetam dispositivos Cisco e Citrix para descartar e executar cargas úteis de estágio seguinte que foram subsequentemente usado para baixar um carregador Cobalt Strike Beacon em sistemas comprometidos. O carregador era notável por usar um perfil maleável de comando e controle (C2) que permitia ao Beacon combinar suas comunicações de rede com um servidor remoto em tráfego legítimo originado da rede da vítima.

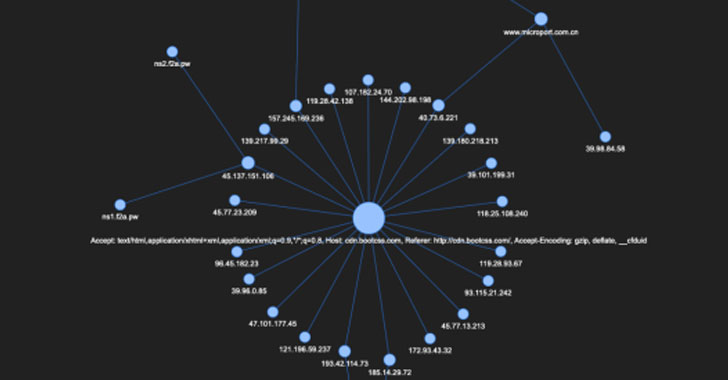

O BlackBerry, que encontrou um perfil C2 semelhante carregado no GitHub em 29 de março por um pesquisador de segurança chinês com o pseudônimo "1135", usou as informações de configuração de metadados para identificar um novo cluster de domínios relacionados ao APT41 que tentam disfarçar o tráfego de Beacon como legítimo tráfego de sites da Microsoft, com sobreposições de endereço IP e nome de domínio encontradas em campanhas vinculadas ao grupo Higaisa APT e da Winnti divulgadas no ano passado.

Uma investigação subsequente nos URLs revelou até três arquivos PDF maliciosos que alcançaram um dos domínios recém-descobertos que também hospedava anteriormente um Cobalt Strike Team Server. Os documentos, provavelmente usados junto com e-mails de phishing como um vetor de infecção inicial, afirmam ser avisos do COVID-19 emitidos pelo governo da Índia ou contêm informações sobre a mais recente legislação de imposto de renda voltada para indianos não residentes.

Os anexos de spear-phishing aparecem na forma de arquivos .LNK ou arquivos .ZIP, que, quando abertos, resultam na exibição do documento PDF para a vítima, enquanto, em segundo plano, a cadeia de infecção leva à execução de um cobalto Strike Beacon. Embora um conjunto de intrusões usando iscas de phishing semelhantes e descobertas em setembro de 2020 tenham sido atribuídas ao grupo Evilnum , o BlackBerry disse que os indicadores de comprometimento apontam para uma campanha afiliada ao APT41.

"Com os recursos de um grupo de ameaça em nível de estado-nação, é possível criar um nível verdadeiramente impressionante de diversidade em sua infraestrutura", disseram os pesquisadores, acrescentando, ao juntar as atividades maliciosas do ator da ameaça por meio do compartilhamento público de informações, é possível "descobrir os rastros que os cibercriminosos envolvidos trabalharam tanto para esconder."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário